Podobnie jak w przypadku innych inteligentnych rozwiązań, połączone urządzenia Internetu rzeczy są atrakcyjne zarówno dla hakerów, jak i tzw. białych kapeluszy. Szkodliwe oprogramowanie wymierzone w IoT działa jednak inaczej niż jego tradycyjne odmiany. Ostatnio pojawiło się znacznie więcej tego rodzaju zagrożeń, a platformy i urządzenia IoT mają zróżnicowaną moc obliczeniową i poziom zabezpieczeń, dlatego warto przyjrzeć się bliżej infekcjom, które mogą uszkodzić urządzenia podłączone do sieci.

Podobnie jak w przypadku innych inteligentnych rozwiązań, połączone urządzenia Internetu rzeczy są atrakcyjne zarówno dla hakerów, jak i tzw. białych kapeluszy. Szkodliwe oprogramowanie wymierzone w IoT działa jednak inaczej niż jego tradycyjne odmiany. Ostatnio pojawiło się znacznie więcej tego rodzaju zagrożeń, a platformy i urządzenia IoT mają zróżnicowaną moc obliczeniową i poziom zabezpieczeń, dlatego warto przyjrzeć się bliżej infekcjom, które mogą uszkodzić urządzenia podłączone do sieci.

Jak daleko sięga IoT?

Prawdziwa ekspansja Internetu rzeczy jest dopiero przed nami. Potwierdzają to wyniki badań firmy Statista – oto najciekawsze wnioski:

- Do 2020 roku klienci indywidualni wydadzą na usługi Internetu rzeczy 1494 mld USD.

- W ciągu najbliższych dwóch lat łączna sprzedaż detaliczna urządzeń IoT przekroczy 5 mld USD.

- Do 2020 roku liczba zainstalowanych czujników i urządzeń Internetu rzeczy używanych przez klientów indywidualnych osiągnie 12,86 mld.

- Do 2020 roku wartość globalnego rynku znaczników RFID wyniesie 24,5 mld USD.

- W ciągu najbliższych dwóch lat zostanie zainstalowanych ponad 37 milionów systemów zarządzania ruchem drogowym z obsługą Internetu rzeczy.

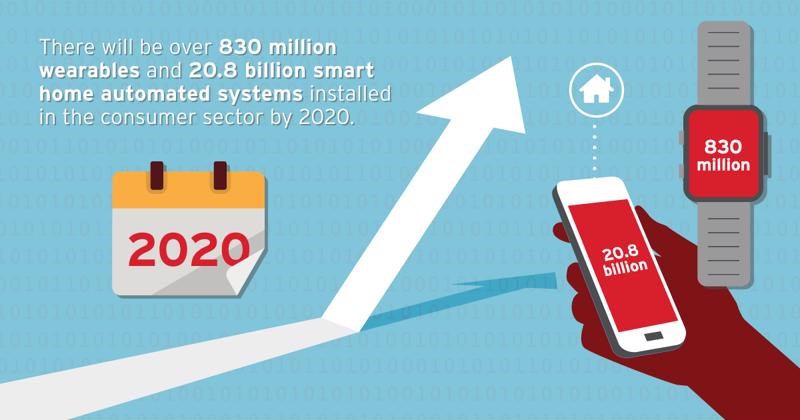

- Do 2020 roku klienci indywidualni będą używać ponad 830 mln elementów galanterii elektronicznej oraz 20,8 mld zautomatyzowanych systemów inteligentnego domu.

Biorąc pod uwagę powyższe liczby nie powinno nas dziwić, że pojawiają się próby wykorzystania połączonych urządzeń w celach przestępczych.

Biorąc pod uwagę powyższe liczby nie powinno nas dziwić, że pojawiają się próby wykorzystania połączonych urządzeń w celach przestępczych.

Jak działa szkodliwe oprogramowanie wymierzone w Internet rzeczy?

Punkty końcowe środowisk Internetu rzeczy znacznie się różnią od tradycyjnych komputerów PC i systemów obliczeniowych, do których przyzwyczajonych jest wielu użytkowników i hakerów. Choć urządzenia te są wyposażone w technologie łączności bezprzewodowej, niektóre z nich nie mają klasycznego interfejsu użytkownika ani mocy obliczeniowej. Z drugiej strony te same cechy, które odróżniają urządzenia IoT od innych platform technologicznych, przyciągają uwagę hakerów. Użytkownicy nie zmieniają domyślnych haseł i traktują punkty końcowe Internetu inaczej niż tradycyjne punkty końcowe. Prowadzi to do powstania luk w zabezpieczeniach, które otwierają drzwi infekcjom.

Istnieją pewne podobieństwa między najnowszymi odmianami szkodliwego oprogramowania atakującego komputery PC i serwery a infekcjami urządzeń Internetu rzeczy. Wiele szkodliwych programów wymierzonych w Internet rzeczy próbuje wykorzystać te urządzenia do kopania kryptowalut. Tworzy botnety zdolne do generowania cyfrowej waluty, której śledzenie jest praktycznie niemożliwe. Choć niektórzy specjaliści ds. technologii i zabezpieczeń uważają, że plany kopania kryptowalut za pomocą urządzeń IoT nie mogą przynieść hakerom konkretnych korzyści, szkodliwe oprogramowanie tego typu należy uważać za zagrożenie.

Szkodliwe oprogramowanie wymierzone w Internet rzeczy, czyli odmiana wirusa Mirai atakuje urządzenia

Przykładem infekcji wymierzonej w punkty końcowe środowisk Internetu rzeczy jest odmiana szkodliwego oprogramowania Mirai o nazwie OMG, oznaczona przez Trend Micro identyfikatorem ELF_MIRAI.AUSX. OMG wykorzystuje te same funkcje ataku rozproszonej odmowy usługi (ang. denial-of-service), co oryginalny Mirai. W kodzie OMG wprowadzono kilka dodatkowych elementów i usunięto inne, aby umożliwić ataki na punkty końcowe Internetu rzeczy, w szczególności domowe rutery. Mirai umożliwia cyberprzestępcom przede wszystkim wykorzystanie prywatnych ruterów do szkodliwych działań bez wiedzy właścicieli. Dla ofiar, w tym przedsiębiorstw, ataki takie mogą oznaczać fatalne skutki. Firmy są narażone na przestoje w pracy, straty finansowe, a nawet utratę reputacji marki.

Reaper: wykorzystanie możliwości wirusa Mirai

Atak odmiany szkodliwego oprogramowania Mirai o nazwie OMG był jedną z pierwszych, ale na pewno nie ostatnią infekcją urządzeń Internetu rzeczy na dużą skalę. Pod koniec roku 2017 Andy Greenberg z magazynu WIRED napisał o botnecie Reaper IoT, który w chwili publikacji tekstu zainfekował już milion sieci. O ile Mirai i jego odmiana OMG wykorzystywały słabe dane uwierzytelniające lub niezaktualizowane hasła domyślne, to Reaper, znany również jako IoT Troop, jest oparty na bardziej zaawansowanych metodach. Za pomocą aktywnych technik hakerskich wykrywa i infekuje punkty końcowe Internetu rzeczy, tworząc botnet o szerokim zasięgu i dużej mocy obliczeniowej.

Ochrona punktów końcowych Internetu rzeczy: najlepsze procedury stosowane przez przedsiębiorstwa

Botnet Reaper pokazał, że cyberprzestępcy stosują coraz sprytniejsze metody infekowania urządzeń IoT. Wszystko wskazuje na to, że ataki tego typu będą coraz bardziej złożone. Przedsiębiorstwa, które coraz częściej korzystają z dobrodziejstw Internetu rzeczy, powinny pamiętać o należytym zabezpieczeniu czujników i punktów końcowych:

- Wybór niezawodnych urządzeń Internetu rzeczy. Należy instalować wyłącznie rutery i urządzenia Internetu rzeczy wyposażone w solidne zabezpieczenia. Na przykład badacze z firmy Trend Micro radzą unikać ruterów z internetowymi pakietami usługowymi i nigdy nie kupować ruterów używanych, które mogły zostać skonfigurowane w sposób nieprawidłowy i niezapewniający bezpieczeństwa.

- Stosowanie silnych danych uwierzytelniających. Większość urządzeń Internetu rzeczy jest sprzedawana z domyślnymi, fabrycznie zainstalowanymi hasłami. Hasła te stanowią otwarte drzwi dla hakerów, którym ułatwiają włamania i infekcje. Dlatego po zainstalowaniu urządzenia należy bezwzględnie zmieniać hasła na silniejsze i trudniejsze do odgadnięcia.

- Regularne aktualizowanie urządzeń. Zarówno przedsiębiorstwa, jak i użytkownicy indywidualni powinni pilnować, aby oprogramowanie wbudowane rutera było zawsze aktualne. Dotyczy to systemu operacyjnego, sterowników, programów zarządzających i konfiguracji.