Oszustwa internetowe i przestępstwa w realnym świecie łączą się ze sobą. Badając incydent w maju tego roku odkryliśmy techniki i narzędzia używane do włamywania się na konta iCloud w celu odblokowania skradzionych iPhone’ów. Dokładniejsze badanie zetknięcia tych dwóch obszarów przestępczości ukazały skalę tego procederu. Na świecie jest duży popyt na kradzione smartfony, a przez to również na oszustwa związane z aplikacją iCloud. W Irlandii, Wielkiej Brytanii, Indiach, Argentynie czy Stanach Zjednoczonych jest wielkie zapotrzebowanie na usługi odblokowywania skradzionych telefonów: w zeszłym roku kradzione iPhone’y sprzedawano w krajach Europy Wschodniej za nawet 2100 dolarów. W zeszłym roku w Stanach Zjednoczonych na międzynarodowym lotnisku w Miami skradziono 23 000 iPhone’ów o łącznej wartości 6,7 miliona dolarów. Przebieg ataku jest stosunkowo prosty. Ofiara otrzymuje fałszywą wiadomość e-mail lub SMS od firmy Apple z powiadomieniem o odnalezieniu urządzenia. Ciesząca się z możliwości odzyskania telefonu ofiara klika łącze, co skutkuje kradzieżą danych logowania do aplikacji iCloud, za pomocą których przestępcy mogą odblokować skradzione urządzenie. Następnie złodzieje korzystają z usług innego podmiotu specjalizującego się w phishingu iCloud w celu odblokowania urządzeń. Specjaliści od phishingu Apple iCloud używają zestawu narzędzi hakerskich, takich jak MagicApp, AppleKit i Find My iPhone (FMI.php) do automatyzacji odblokowywania w aplikacji iCloud, aby umożliwić sprzedaż urządzeń na czarnym i szarym rynku.Oszustwa internetowe i przestępstwa w realnym świecie łączą się ze sobą. Badając incydent w maju tego roku odkryliśmy techniki i narzędzia używane do włamywania się na konta iCloud w celu odblokowania skradzionych iPhone’ów. Dokładniejsze badanie zetknięcia tych dwóch obszarów przestępczości ukazały skalę tego procederu. Na świecie jest duży popyt na kradzione smartfony, a przez to również na oszustwa związane z aplikacją iCloud. W Irlandii, Wielkiej Brytanii, Indiach, Argentynie czy Stanach Zjednoczonych jest wielkie zapotrzebowanie na usługi odblokowywania skradzionych telefonów: w zeszłym roku kradzione iPhone’y sprzedawano w krajach Europy Wschodniej za nawet 2100 dolarów. W zeszłym roku w Stanach Zjednoczonych na międzynarodowym lotnisku w Miami skradziono 23 000 iPhone’ów o łącznej wartości 6,7 miliona dolarów. Przebieg ataku jest stosunkowo prosty. Ofiara otrzymuje fałszywą wiadomość e-mail lub SMS od firmy Apple z powiadomieniem o odnalezieniu urządzenia. Ciesząca się z możliwości odzyskania telefonu ofiara klika łącze, co skutkuje kradzieżą danych logowania do aplikacji iCloud, za pomocą których przestępcy mogą odblokować skradzione urządzenie. Następnie złodzieje korzystają z usług innego podmiotu specjalizującego się w phishingu iCloud w celu odblokowania urządzeń. Specjaliści od phishingu Apple iCloud używają zestawu narzędzi hakerskich, takich jak MagicApp, AppleKit i Find My iPhone (FMI.php) do automatyzacji odblokowywania w aplikacji iCloud, aby umożliwić sprzedaż urządzeń na czarnym i szarym rynku.

Oszustwa internetowe i przestępstwa w realnym świecie łączą się ze sobą. Badając incydent w maju tego roku odkryliśmy techniki i narzędzia używane do włamywania się na konta iCloud w celu odblokowania skradzionych iPhone’ów. Dokładniejsze badanie zetknięcia tych dwóch obszarów przestępczości ukazały skalę tego procederu. Na świecie jest duży popyt na kradzione smartfony, a przez to również na oszustwa związane z aplikacją iCloud. W Irlandii, Wielkiej Brytanii, Indiach, Argentynie czy Stanach Zjednoczonych jest wielkie zapotrzebowanie na usługi odblokowywania skradzionych telefonów: w zeszłym roku kradzione iPhone’y sprzedawano w krajach Europy Wschodniej za nawet 2100 dolarów. W zeszłym roku w Stanach Zjednoczonych na międzynarodowym lotnisku w Miami skradziono 23 000 iPhone’ów o łącznej wartości 6,7 miliona dolarów. Przebieg ataku jest stosunkowo prosty. Ofiara otrzymuje fałszywą wiadomość e-mail lub SMS od firmy Apple z powiadomieniem o odnalezieniu urządzenia. Ciesząca się z możliwości odzyskania telefonu ofiara klika łącze, co skutkuje kradzieżą danych logowania do aplikacji iCloud, za pomocą których przestępcy mogą odblokować skradzione urządzenie. Następnie złodzieje korzystają z usług innego podmiotu specjalizującego się w phishingu iCloud w celu odblokowania urządzeń. Specjaliści od phishingu Apple iCloud używają zestawu narzędzi hakerskich, takich jak MagicApp, AppleKit i Find My iPhone (FMI.php) do automatyzacji odblokowywania w aplikacji iCloud, aby umożliwić sprzedaż urządzeń na czarnym i szarym rynku.Oszustwa internetowe i przestępstwa w realnym świecie łączą się ze sobą. Badając incydent w maju tego roku odkryliśmy techniki i narzędzia używane do włamywania się na konta iCloud w celu odblokowania skradzionych iPhone’ów. Dokładniejsze badanie zetknięcia tych dwóch obszarów przestępczości ukazały skalę tego procederu. Na świecie jest duży popyt na kradzione smartfony, a przez to również na oszustwa związane z aplikacją iCloud. W Irlandii, Wielkiej Brytanii, Indiach, Argentynie czy Stanach Zjednoczonych jest wielkie zapotrzebowanie na usługi odblokowywania skradzionych telefonów: w zeszłym roku kradzione iPhone’y sprzedawano w krajach Europy Wschodniej za nawet 2100 dolarów. W zeszłym roku w Stanach Zjednoczonych na międzynarodowym lotnisku w Miami skradziono 23 000 iPhone’ów o łącznej wartości 6,7 miliona dolarów. Przebieg ataku jest stosunkowo prosty. Ofiara otrzymuje fałszywą wiadomość e-mail lub SMS od firmy Apple z powiadomieniem o odnalezieniu urządzenia. Ciesząca się z możliwości odzyskania telefonu ofiara klika łącze, co skutkuje kradzieżą danych logowania do aplikacji iCloud, za pomocą których przestępcy mogą odblokować skradzione urządzenie. Następnie złodzieje korzystają z usług innego podmiotu specjalizującego się w phishingu iCloud w celu odblokowania urządzeń. Specjaliści od phishingu Apple iCloud używają zestawu narzędzi hakerskich, takich jak MagicApp, AppleKit i Find My iPhone (FMI.php) do automatyzacji odblokowywania w aplikacji iCloud, aby umożliwić sprzedaż urządzeń na czarnym i szarym rynku.

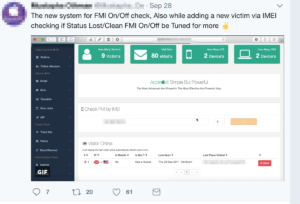

Autorzy tych narzędzi promują swoje usługi w sieciach społecznościowych i na własnych stronach internetowych. Ponadto oferują dodatkowe usługi sprzedaży i wynajmują serwery do wysyłania wiadomości służących do phishingu. Mają klientów z wielu krajów, w tym Włoch, Francji, Hiszpanii, Stanów Zjednoczonych, Indii, Arabii Saudyjskiej, Brazylii, Indii i Filipin. Nasze badanie objęło tylko trzy usługi i aplikacje umożliwiające odblokowanie urządzeń w aplikacji iCloud, ale za pośrednictwem sieci społecznościowych, reklam i serwisów pośredniczących w sprzedaży można znaleźć wiele innych.

W badaną przez nas działalność było zaangażowanych wielu oszustów z Kosowa, Filipin, Indii i Afryki Północnej. Twórca AppleKit udziela się na arabskim forum dla hakerów dev-point. Klienci używający narzędzi MagicApp czy AppleKit nie muszą używać skryptów phishingowych, ale ponieważ autorzy tych narzędzi dobrze znają nawzajem swoje produkty (i mają na koncie dużo sukcesów), wielu przestępców używa wszystkich trzech narzędzi.

Kradzież danych logowania przez phishing

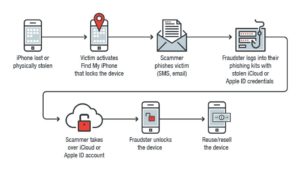

Poniżej znajduje się ilustracja przedstawiająca sposób działania przestępców. Po przejęciu konta iCloud ofiary atakujący mogą za pomocą swoich narzędzi pobrać dane z tego konta (na potrzeby innych działań przestępczych), a później je usunąć.

Przebieg ataku

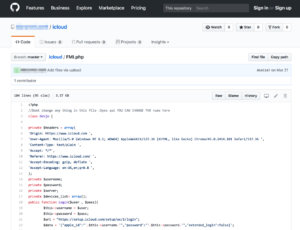

Skrypt fałszywej strony weryfikacji konta Apple w serwisie Github (21 marca 2017)

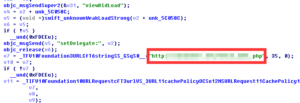

Znaleźliśmy fragmenty kodu źródłowego jednej ze stron phishingowych w otwartym repozytorium w serwisie Github. Znajdowały się tam też różne narzędzia do tworzenia stron do phishingu kont iCloud. Strona do phishingu korzysta z klasy FMI.php (platforma Find My iPhone) / Devjo, która jest używana też w wielu innych zestawach narzędzi phishingowych. To narzędzie najbardziej ze wszystkich, którymi dysponują przestępcy, przypomina interfejs API Find My iPhone firmy Apple.

Gdy użytkownik wprowadzi swoje dane logowania na stronie do phishingu, platforma FMI.php pobiera z iCloud dane użytkownika, takie jak numer telefonu komórkowego, długość hasła, identyfikator, lokalizację z GPS, a także informację o tym, czy telefon jest zablokowany i czy w jest toku polecenie wyczyszczenia pamięci urządzenia. FMI.php może też po odblokowaniu urządzenia usunąć je z konta Apple ofiary. Atakujący otrzymują powiadomienie e-mail, gdy phishing zakończy się powodzeniem.

Przykładowa wiadomość e-mail do oszusta zawierająca identyfikator i hasło ofiary

Te zestawy narzędzi do phishingu są aktywnie reklamowane w mediach społecznościowych, gdzie można też znaleźć kompletne samouczki ze wskazówkami ich użytkowania. Są one wyposażone w następujące funkcje:

- Powiadomienia e-mail do atakującego zawierające takie dane ofiary, jak adres IP, przekierowujący adres HTTP, ciąg User-Agent przeglądarki itd.

- Dostęp do konta iCloud ofiary, dzięki któremu można pobrać dane urządzenia, odblokować urządzenie czy usunąć je z konta.

Funkcje chroniące przed robotami indeksującymi i skanerami antywirusowymi przez blokowanie określonych zakresów adresów IP.

AppleKit: Włamanie do aplikacji iCloud jako usługa

Oprócz zestawów narzędzi phishingowych oferowane są usługi dodatkowe ułatwiające rozpoczęcie działalności innym oszustom. Jedną z nich jest AppleKit z panelem WWW do zarządzania przejętymi urządzeniami. Usługa AppleKit, przeznaczona do urządzeń Apple iPhone, iPad, Mac i Apple Watch, jest podobno często aktualizowana i wzbogacana o nowe funkcje.

Panel sterowania usługi AppleKit

MagicApp: Automatyzacja włamań do iCloud

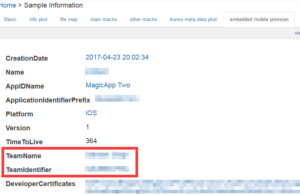

Aplikacja MagicApp umożliwia automatyzację odblokowywania iPhone’ów i jest używana w połączeniu z innymi wektorami ataku. MagicApp działa również na złamanych (jailbroken) urządzeniach Apple i nie została zaakceptowana w oficjalnym sklepie Apple App Store. Aplikacja MagicApp jest dostępna za darmo, również w serwisie Github, co widać na poniższej ilustracji:

Właściwości aplikacji MagicApp w serwisie Github

Aplikacja MagicApp została wyposażona w wiele funkcji do odblokowywania skradzionych urządzeń, w tym wysyłanie wiadomości e-mail i SMS do phishingu. Każde pole można dostosować, dzięki czemu przestępcy mogą wysyłać wiadomości we własnym języku. Potrafi też wysyłać fałszywą lokalizację GPS, aby przekonać ofiarę, że jej telefon został odnaleziony. MagicApp udostępnia 50 konfigurowalnych szablonów do phishingu dla różnych urządzeń Apple.

Twórca aplikacji MagicApp współpracuje z innym dostawcą, iUnlocker[.]net, którego usługi umożliwiają sprawdzenie stanu urządzenia w iCloud i u operatora telekomunikacyjnego. Oferuje też usługę odblokowywania urządzeń, których identyfikator IMEI został zablokowany przez operatora.

Fragment kodu używający usługi iUnlocker do sprawdzenia identyfikatora IMEI urządzenia (analiza: Ju Zhu)

Bezpieczeństwo fizyczne i online muszą iść ze sobą w parze

Internet nie tylko zmienił sposób korzystania z informacji i prowadzenia działalności gospodarczej, ale też oblicze przestępczości. Nie ogranicza się ona już do tradycyjnej kradzieży. Przedstawione tu narzędzia online pokazują, jak współpraca złodziei z cyberprzestępcami pozwala im wszystkim osiągać większe zyski. Na przykład we wrześniu tego roku cyberprzestępcy zdobyli dane logowania iCloud i wykorzystali usługę Apple Znajdź mój iPhone do zablokowania komputerów Mac w celu wymuszenia okupu od ich użytkowników. Groźba: zresetowanie komputera i utrata wszystkich danych.W ostatecznym rozrachunku nie można lekceważyć fizycznego bezpieczeństwa urządzeń. Trzeba ich stale pilnować i zachować czujność:

- Stosuj najlepsze procedury zabezpieczania urządzeń mobilnych: włącz uwierzytelnianie dwupoziomowe na koncie iCloud oraz skonfiguruj lub włącz funkcje zabezpieczeń urządzenia, takie jak Znajdź mój iPhone, automatyczna blokada.• Regularnie wykonuj kopie zapasowe swoich danych, aby uniknąć ich utraty.

- Zgłaszaj zgubienie lub kradzież urządzenia swojemu operatorowi, aby utrudnić złodziejom wykorzystanie go.

- Zwracaj dokładniejszą uwagę na oznaki phishingu: w tym przypadku uważaj na nieoczekiwane wiadomości e-mail lub SMS z prośbą o podane danych logowania iCloud i Apple ID.

- Wymuszaj niezawodne zasady zabezpieczeń w miejscu pracy, zwłaszcza jeśli na urządzeniu znajdują się poufne dane.

W przypadku kupowania używanych urządzeń bardzo ważne jest sprawdzenie u ich producenta lub operatora komórkowego, czy nie są zablokowane. Organizacja Cellular Telecommunications Industry Association (CTIA) stworzyła witrynę do sprawdzania identyfikatorów IMEI, aby ułatwić nabywcom i policji sprawdzanie, czy iPhone jest kradziony lub na czarnej liście. Sprzedawcy i nabywcy powinni pamiętać, że dane historyczne funkcji Znajdź mój iPhone są zapisywane w bazach danych Apple. Urządzenia Apple są wyposażone w rozwiązania znacznie utrudniające kradzież i późniejszą sprzedaż urządzeń, w tym mechanizm powodujący, że urządzenie stanie się całkowicie bezużyteczne.

Rozwiązania Trend Micro

Użytkownikom mogą też pomóc wielowarstwowe rozwiązania zabezpieczające urządzenia mobilne, takie jak Trend Micro™ Mobile Security umożliwiające monitorowanie i blokowanie phishingu oraz innych szkodliwych adresów URL.

Dla przedsiębiorstw i instytucji, zwłaszcza pozwalających pracownikom używać własnych urządzeń, jest rozwiązanie Trend Micro™ Mobile Security for Enterprise oferujące funkcje zarządzania urządzeniami, aplikacjami i zgodnością z przepisami, ochronę danych i wdrażanie konfiguracji. Chroni ono także urządzenia przed atakami wykorzystującymi słabe punkty zabezpieczeń, uniemożliwiające nieautoryzowany dostęp do aplikacji oraz wykrywanie i blokowanie szkodliwego oprogramowania stron internetowych służących do oszustw.

Usługa Trend Micro Mobile App Reputation Service (MARS) bada zagrożenia dla urządzeń iOS za pomocą najnowocześniejszych technologii, w tym takich jak tzw. uczenie maszynowe. Usługa może ochronić użytkowników przed szkodliwym oprogramowaniem, wykorzystaniem znanych eksploitów, podatności typu zero-day, czy wyciekiem poufnych danych.

Zdobyte informacje na temat tych przestępczych procederów przekazaliśmy firmie Apple. Szczegółowe wyniki naszych badań, w tym dokładniejsze informacje o narzędziach oraz wskaźnikach uszkodzeń, znajdują się w tym opisie technicznym.