Dzisiejszym wpisem chciałbym rozpocząć krótki cykl artykułów, których celem jest przybliżenie naszym czytelnikom tematyki związanej z atakami ukierunkowanymi (ang. Targetted attacks). Podobnie jak mój kolega Udo Schneider, preferuję stosowanie tej nazwy zamiast powszechnie forsowanego skrótu APT (ang. Advanced Persistent Threats). Termin przywędrował do nas zza wielkiej wody ze środowiska wojskowego, a tyczył się różnego rodzaju operacji wymierzonych w infrastrukturę militarno-rządową. Jak Udo słusznie zauważył, wśród większości przedsiębiorców powstało przekonanie, że „mnie to nie dotyczy”.

Dzisiejszym wpisem chciałbym rozpocząć krótki cykl artykułów, których celem jest przybliżenie naszym czytelnikom tematyki związanej z atakami ukierunkowanymi (ang. Targetted attacks). Podobnie jak mój kolega Udo Schneider, preferuję stosowanie tej nazwy zamiast powszechnie forsowanego skrótu APT (ang. Advanced Persistent Threats). Termin przywędrował do nas zza wielkiej wody ze środowiska wojskowego, a tyczył się różnego rodzaju operacji wymierzonych w infrastrukturę militarno-rządową. Jak Udo słusznie zauważył, wśród większości przedsiębiorców powstało przekonanie, że „mnie to nie dotyczy”.

Podczas konferencji RSA w marcu 2012 Robert Mueller, były już dyrektor Federalnego Biura Śledczego (FBI) powiedział, że jest absolutnie przekonany, iż istnieją tylko dwie kategorie organizacji – te, które już zostały „zhakowane” i te, które dopiero będą. Dodatkowo nadmienił, że organizacje płynnie przechodzą ze stanu bycia skompromitowanymi do bycia skompromitowanymi ponownie. Należy uświadomić sobie fakt, że jeśli w zasobach IT danej organizacji znajdują się dane mogące stanowić znaczącą wartość dla potencjalnego napastnika, to prędzej czy później nastąpi próba ataku ukierunkowanego. Tylko od świadomości zagrożenia i odpowiednich działań prewencyjnych poczynionych przez organizację będzie zależało, czy taki atak się powiedzie czy też jego przeprowadzenie okaże się nieopłacalne. Jeśli ktoś twierdzi, że daje 100% bezpieczeństwa, to raczej nie należy mu wierzyć. Środki zaradcze, jakie możemy podjąć, jedynie podnoszą próg „kosztowności” przeprowadzenia takiego ataku z perspektywy potencjalnego napastnika.

Czy można opisać typowy atak ukierunkowany? Jest to niezwykle trudne i łatwo pominąć przy takiej próbie generalizacji istotne elementy charakterystyczne tylko dla tego rodzaju ataków . Organizacje i ich zasoby różnią się od siebie zancząco. Innego rodzaju wartości będą też poszukiwali cyberprzestępcy, a innego – cyberszpiedzy. Czasem celem „cybernapadu” na bank może być kradzież poufnych danych, a innym razem cyberkradzież pieniędzy. Postaram się jednak znaleźć wspólny mianownik dla powyższych sytuacji i opisać poszczególne fazy ataków ukierunkowanych.

Obecnie coraz trudniej znaleźć proste luki w systemach IT przedsiębiorstw. Prawie wszędzie zainstalowane są zapory sieciowe na wejściu do organizacji. Dlatego też schemat włamań do systemów teleinformatycznych powielany w filmach i literaturze jest w znaczącej mierze czystą fikcją. Haker, który skanuje sieć i w kilka minut „wchodzi” do organizacji, to rzadki przypadek (chociaż jednak całkowicie realny). Z uwagi na komplikację obecnych systemów IT dotarcie do cennych informacji może zająć napastnikowi dni, a nawet tygodnie. Dlatego też dla potencjalnych napastników przeniknięcie i pozostanie niezauważonym przez jak najdłuższy czas jest krytyczne dla sukcesu całego przedsięwzięcia.

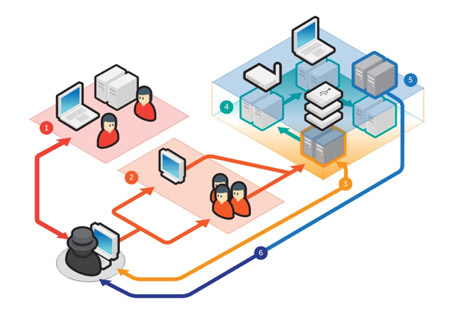

Każdy atak rozpoczyna się od rozpoznania (1) – wiedzą o tym wszyscy, którzy studiowali sztukę wojenną (a ci źli zwykle studiują ją dogłębnie). Rozpoznanie to nie tylko środki techniczne: skanery i inne narzędzia w niezbędniku hakera. Sposobom zdobywania informacji przez potencjalnych napastników poświęcę kolejny wpis, aby uzmysłowić naszym czytelnikom zagrożenia, jakie nieświadomie można samemu stworzyć.

Po rozpoznaniu napastnicy opracowują metodę dostania się do wnętrza systemu teleinformatycznego organizacji, będącej celem ataku (2). W zależności od zebranych danych z pierwszego kroku, atakujący wybierają optymalny sposób infiltracji systemu. Konieczne jest pozostanie w cieniu oraz umożliwienie sobie powrotu do wnętrza organizacji w dowolnym momencie. Związane z tym jest zwykle pozostawienie w systemie IT firmy stosownego malware’u. Różnego rodzaju technikom ataku poświęcę osobny wpis na blogu.

Gdy napastnicy mają już wewnątrz organizacji przyczółek (3), umożliwiający im wejście do środka, mogą realizować ruchy poziome (tzw. lateral movements), które pozwalają na kompromitację kolejnych systemów (4) i znalezienie finalnie zasobów stanowiących tą upragnioną wartość (5) dla napastników. Ruchom poziomym sprzyja obecnie powszechnie przyjęta architektura systemów bezpieczeństwa. W oddzielnym wpisie postaram się wyjaśnić, w jaki sposób wykrywać i ograniczać ruchy poziome.

Finalnym krokiem jest osiągnięcie celu, czyli wyciągnięcie konkretnych danych (6) lub wykonanie konkretnych czynności w skompromitowanym systemie teleinformatycznym organizacji. Pobranie danych wcale nie oznacza, że organizacja uwolniła się od wroga. Może on w każdej chwili wrócić i znów narobić szkód.