Kilka miesięcy temu lockdown zmusił większość pracowników do pozostania w domach. Przedsiębiorstwa musiały szybko dostosować się do nowych realiów i wprowadziły zmiany, które w wielu przypadkach mogą zostać utrzymane, ponieważ praca w różnych lokalizacjach (tzw. rozproszone środowiska pracy) staje się standardem. Wiążą się z tym poważne konsekwencje dla bezpieczeństwa informatycznego. Pracownicy są często uważani za najsłabsze ogniwo łańcucha zabezpieczeń w przedsiębiorstwie. Czy staną się jeszcze większym problemem, pracując z domu?

Badanie przeprowadzone niedawno przez Trend Micro pokazało, że choć w trakcie lockdownu wielu pracowników zyskało większą świadomość zagrożeń cybernetycznych, złe nawyki nadal się utrzymują. Z drugiej strony dyrektorzy odpowiedzialni za cyberbezpieczeństwo, którzy zamierzają prowadzić więcej szkoleń w tym zakresie, mogą osiągnąć większy zwrot z inwestycji, jeśli spersonalizują swoje strategie zgodnie z typami charakterologicznymi pracowników.

Czego się dowiedzieliśmy?

Przeprowadziliśmy ankietę wśród 13200 zdalnych pracowników w 27 krajach, a następnie podsumowaliśmy wyniki w raporcie zatytułowanym „Głowa w chmurach” („Head in the Clouds”). Okazało się, że 72% respondentów od chwili rozpoczęcia lockdownu lepiej zapoznało się ze strategiami cyberbezpieczeństwa swoich firm. 85% poważnie traktuje zalecenia działów informatycznych w tym zakresie, 81% czuje się odpowiedzialnymi za bezpieczeństwo używanych przez siebie systemów, a prawie dwie trzecie (64%) przyznało nawet, że używanie aplikacji niezwiązanych z pracą na firmowym urządzeniu wiąże się z ryzykiem.

Mimo wzrostu świadomości zagrożeń, jaki miał miejsce podczas lockdownu, dla wielu pracowników ważniejsza od bezpieczeństwa jest produktywność. Ponad połowa (56%) przyznaje, że używa na firmowych urządzeniach aplikacji niezwiązanych z pracą, a 66% pobrało na te urządzenia dane przedsiębiorstwa. 39% respondentów „często” lub „zawsze” uzyskuje dostęp do danych przedsiębiorstwa z urządzeń prywatnych, natomiast 29% uważa, że może bez problemu używać aplikacji niezwiązanych z pracą, ponieważ rozwiązania wspierane przez dział informatyczny są „bez sensu”.

Taka sytuacja prowadzi prosto do utworzenia „szarej strefy informatycznej” i eskalacji ryzyka cybernetycznego. Świadczy również o tym, że obecne metody szkolenia użytkowników w zakresie cyberbezpieczeństwa już nie wystarczają. Wielu pracowników zna najlepsze procedury, ale ich nie przestrzega.

Cztery typy pracowników w kontekście podejścia do cyberbezpieczeństwa

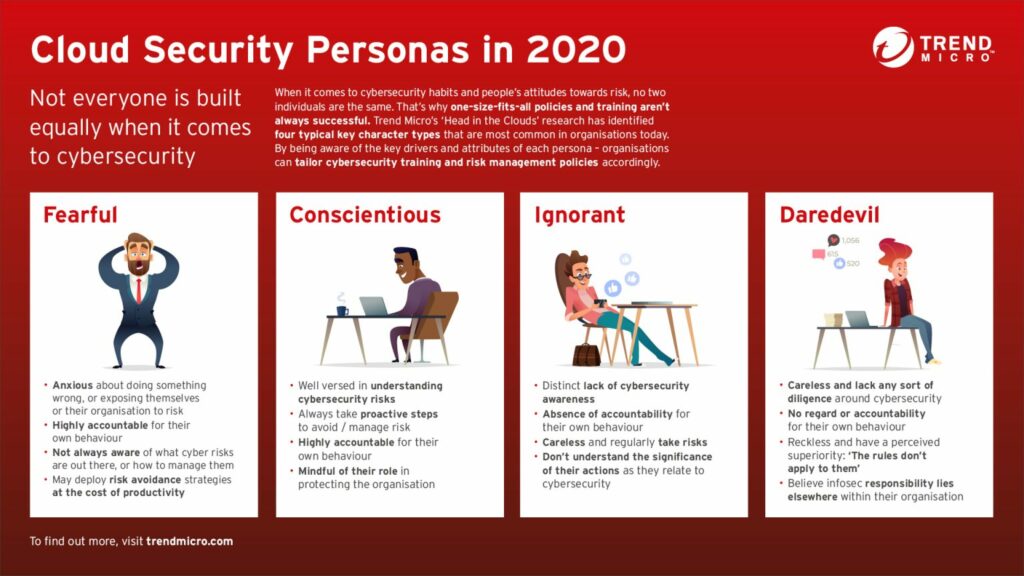

Pracownicy mają zróżnicowane nawyki i podejście do ryzyka. Dlatego stosowanie „uniwersalnych” metod i strategii szkoleń nie zawsze przynosi oczekiwane efekty. Firma Trend Micro zleciła dr Lindzie Kaye, która wykłada cyberpsychologię na uniwersytecie Edge Hill, sprofilowanie czterech typów charakterologicznych pracowników w oparciu o podejście do cyberbezpieczeństwa. Pracownicy zostali podzieleni na cztery główne typy charakterologiczne najczęściej spotykane we współczesnych przedsiębiorstwach: bojaźliwych, rozważnych, nieświadomych i ryzykantów. Znając cechy i czynniki kierujące działaniami każdej z tych grup, firma może zastosować odpowiednie strategie cyberbezpieczeństwa i zarządzania ryzykiem.

Pracownicy bojaźliwi

- Boją się, że zrobią coś źle bądź narażą siebie lub firmę na niebezpieczeństwo.

- Mają duże poczucie odpowiedzialności za swoje działania.

- Nie zawsze wiedzą, na jakie zagrożenia cybernetyczne są narażeni i jak się przed nimi chronić.

- Mogą mieć tendencję do unikania ryzyka kosztem produktywności.

W przypadku pracowników bojaźliwych przydatne są szkoleniowe narzędzia symulacyjne, takie jak Trend Micro Phish Insight, oraz informacje zwrotne dostarczane w czasie rzeczywistym w ramach kontroli bezpieczeństwa i mentoringu.

Pracownicy rozważni

- Dobrze się orientują w zagrożeniach cybernetycznych.

- Zawsze podejmują proaktywne działania w celu uniknięcia lub zmniejszenia zagrożeń.

- Mają duże poczucie odpowiedzialności za swoje działania.

- Są świadomi swojej roli w zapewnieniu bezpieczeństwa przedsiębiorstwa.

Rozważni nie potrzebują wielu szkoleń, natomiast mogą stanowić wzór do naśladowania i pomagać kolegom z innych grup.

Pracownicy nieświadomi

- Nie zdają sobie sprawy z zagrożeń cybernetycznych.

- Nie czują się odpowiedzialni za swoje działania.

- Są nieostrożni i często podejmują ryzykowne działania.

- Nie rozumieją wpływu swoich działań na cyberbezpieczeństwo.

Użytkownicy nieświadomi lepiej zaangażują się w szkolenie, jeśli będą korzystać z technik grywalizacji i ćwiczeń symulacyjnych. Mogą też potrzebować dodatkowych wskazówek, aby zrozumieć konsekwencje ryzykownych zachowań.

Ryzykanci

- Są nieostrożni i niestaranni w swoim podejściu do cyberbezpieczeństwa.

- Nie mają poczucia odpowiedzialności za swoje działania.

- Są lekkomyślni i przekonani o swojej wyższości („reguły mnie nie obowiązują”).

- Uważają, że za bezpieczeństwo informatyczne firmy odpowiadają inni.

Ryzykanci sprawiają chyba najwięcej problemów, ponieważ ich niewłaściwe postępowanie nie jest wynikiem niewiedzy, lecz przekonania o swojej wyższości. Aby zachęcić ich do przestrzegania zasad, firma może stosować systemy nagród, a w wyjątkowych przypadkach zaostrzyć kontrole dotyczące bezpieczeństwa i zapobiegania utracie danych, co ograniczy ryzykowne zachowania. Znając typy charakterologiczne swoich pracowników, szefowie odpowiedzialni za cyberbezpieczeństwo mogą precyzyjnie dostosować do nich swoje metody. Podzielenie zespołu na cztery grupy umożliwi przeprowadzenie bardziej spersonalizowanych szkoleń niż te, które organizuje obecnie większość przedsiębiorstw.

Należy również pamiętać, że praca zdalna sprawdza się pod warunkiem dużego zaufania między menedżerami i ich zespołami. Gdy pandemia się skończy, a powrót pracowników do biur stanie się technicznie możliwy, zaufanie to sprawi, że będą mogli nadal pracować z domu.