5,3 mld USD rocznie – taką kwotę zarabiają cyberprzestępcy na atakach na przedsiębiorstwa z wykorzystaniem poczty elektronicznej (ang. Business Email Compromise) informowało FBI w maju 2017 roku. Według prognoz Trend Micro w 2018 r. wartość ta przekroczy już 9 mld USD. Rosnąca liczba ataków BEC może wynikać z ich prostoty. Wystarczy tylko znajomość trików psychologicznych oraz struktury i zasad funkcjonowania atakowanych przedsiębiorstw.

5,3 mld USD rocznie – taką kwotę zarabiają cyberprzestępcy na atakach na przedsiębiorstwa z wykorzystaniem poczty elektronicznej (ang. Business Email Compromise) informowało FBI w maju 2017 roku. Według prognoz Trend Micro w 2018 r. wartość ta przekroczy już 9 mld USD. Rosnąca liczba ataków BEC może wynikać z ich prostoty. Wystarczy tylko znajomość trików psychologicznych oraz struktury i zasad funkcjonowania atakowanych przedsiębiorstw.

Chcąc przeprowadzać udane ataki BEC, sprawca potrzebuje z jednej strony dostępu do konta pocztowego przedsiębiorstwa, które jest używane do zawierania transakcji z innymi firmami lub jego imitacji, a z drugiej – dobrej znajomości socjotechnik.

Należący do FBI ośrodek Internet Crime Complaint Center (IC3) dzieli ataki BEC na pięć głównych typów:

- Fałszywe faktury ― chodzi o wykorzystanie fałszywej faktury w celu wprowadzenia przedsiębiorstwa w błąd. Sprawcy często stosują tę metodę w atakach na firmy współpracujące z zagranicznymi dostawcami.

- Oszustwo „na dyrektora” ― sprawcy podszywają się pod dyrektora firmy i wysyłają w jego imieniu e-mail do pracowników, zwykle działu finansowego, polecając im wykonanie przelewu pieniężnego na wskazane konto. Wiadomość zwykle oznaczona jest jako „pilna” i „poufna”, aby skuteczniej przekonać odbiorców do podjęcia oczekiwanych działań i utrudnić weryfikację.

- Włamanie na konto ― sprawcy włamują się na konto poczty elektronicznej dyrektora lub pracownika, aby następnie wysyłać pracownikom wiadomości e-mail z żądaniem zapłacenia należności z tytułu faktur dostawcom znalezionym na listach kontaktów. Płatności te trafiają na konta bankowe kontrolowane przez hakerów.

- Podszywanie się pod radcę prawnego ― sprawca podszywa się pod radcę prawnego lub inną osobę z firmy prawniczej odpowiedzialną za ważne i poufne sprawy przedsiębiorstwa. Żądania zapłaty ze strony takich osób są zwykle przekazywane pocztą elektroniczną w sposób podobny do opisanych wyżej.

- Kradzież danych ― sprawcy włamują się na konta pracowników działu kadr lub księgowości, aby pozyskać dane osobowe, dane finansowe i inne poufne informacje dotyczące pracowników i kierownictwa oraz wykorzystać je w kolejnych atakach.

Techniki przechwytywania danych uwierzytelniających

Śledzenie ataków BEC umożliwiło nam ich podział na grupy powiązane z używanymi technikami. Dwie najważniejsze to:

- Przechwytywanie danych uwierzytelniających w celu uzyskania kontroli nad kontem pocztowym

Według badania Trend Micro rośnie liczba phishingowych stron HTML wysyłanych jako załączniki do wiadomości e-mail. Choć strony takie są używane od dawna, wciąż okazują się skuteczne wobec niczego nie podejrzewających użytkowników. Inna technika oparta jest na użyciu szkodliwego oprogramowania. Walka z takimi atakami okazała się problemem nawet dla użytkowników rozwiązań antywirusowych, ponieważ sprawcy ciągle poszukują nowych szkodliwych programów i stosują usługi szyfrujące, które zapobiegają wykryciu takiego szkodliwego oprogramowania przez programy antywirusowe. Sprawcy ataków BEC wolą włamywać się na konta pocztowe stosunkowo prostą metodą phishingu niż używać bardziej skomplikowanych keyloggerów. W rezultacie ataki są prostsze i mniej kosztowne, ponieważ hakerzy nie muszą płacić za programy potrzebne do tworzenia i szyfrowania szkodliwego oprogramowania.

- Ataki z wykorzystaniem podrobionych wiadomości e-mail

Drugi typ ataków typu BEC wyodrębnionych w trakcie badań Trend Micro jest oparty na socjotechnice. W tym przypadku sprawcy ograniczają się do wysłania wiadomości e-mail bez stosowania keyloggerów, stron phishingowych lub odsyłaczy. Są to jednak wiadomości o starannie przemyślanej treści, które wyglądają, jakby zostały wysłane przez dyrektora firmy. Sprawcy fałszują adres nadawcy, pod którego się podszywają, lub tworzą domenę łudząco podobną do domeny firmy docelowej. Mogą też utworzyć w bezpłatnym serwisie poczty internetowej adres podobny do tego, jakiego użyłby dyrektor. Na podstawie zgromadzonych w ostatnich latach danych stwierdziliśmy, że chcąc przeprowadzać udane ataki BEC, przestępcy muszą biegle posługiwać się co najmniej jedną z powyższych technik. Sprawca potrzebuje z jednej strony dostępu do konta pocztowego przedsiębiorstwa, które jest używane do zawierania transakcji z innymi firmami, z drugiej ― dobrej znajomości socjotechnik.

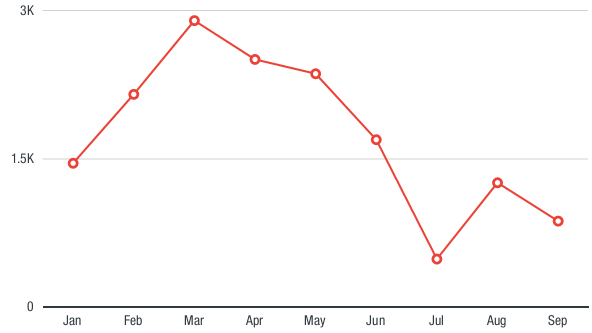

Rys. 1. Liczba próbek szkodliwego oprogramowania wykorzystanych w atakach BEC w okresie od stycznia do września 2017 r. (na podstawie serwisu VirusTotal)

Rys. 2. Liczba phishingowych wiadomości e-mail wykorzystanych w atakach BEC w okresie od stycznia do września 2017 r. (na podstawie informacji zwrotnych z infrastruktury Trend Micro Smart Protection Network™)

Skąd sprawcy ataków BEC biorą swoje narzędzia?

Sprawcy zwykle pobierają zestawy do phishingu lub gotowe fałszywe strony html w formie skompresowanych plików i umieszczają je w swoich serwisach WWW służących do ataków phishingowych. Zwykle mają oni również dostęp do innych narzędzi oferowanych w cybernetycznym podziemiu, które pomagają im w realizacji planów. W części przypadków napastnicy idą również dalej wykorzystując zdobyte wcześniej dane osobowe w celu ukierunkowania ataku na konkretne osoby.

Obrona przed atakami BEC

Przeprowadzenie ataku typu BEC zwykle nie wymaga skomplikowanych narzędzi ani zaawansowanej wiedzy technologicznej. W walkę z takimi zagrożeniami powinni się więc zaangażować nie tylko pracownicy działu informatycznego. Niestety jednak wiele inicjatyw przeciwdziałania atakom BEC zaczyna się i kończy na tej grupie, choć celem cyberprzestępców są często użytkownicy końcowi systemów. Oto metody, które pomogą przedsiębiorstwom w obronie przed oszustwami wykorzystującymi pocztę:

- edukacja i zwiększenie świadomości pracowników – przedsiębiorstwa powinny ich szkolić w zakresie rozpoznawania wiadomości mających na celu wyłudzanie danych osobowych (phishing). W atakach typu BEC często wykorzystywane są wiadomości e-mail, których celem jest wprowadzenie odbiorców w błąd lub nakłonienie ich metodami socjotechnicznymi do pobrania plików, odwiedzenia określonych serwisów internetowych bądź udostępnienia informacji. Użytkownicy powinni wiedzieć, na co zwracać uwagę w otrzymywanych wiadomościach. Nawet w najbardziej przekonujących atakach BEC zwykle można dostrzec cechy, które umożliwiają odróżnienie wiadomości właściwych od szkodliwych.

- weryfikacja próśb o dokonanie przelewów – samo to, że nadawcą takiego e-maila jest (prawdopodobnie) dyrektor, jeszcze niczego nie oznacza. W razie jakichkolwiek wątpliwości wiadomość trzeba potwierdzić, najlepiej bezpośrednio u nadawcy. Firma powinna również weryfikować żądania przelewów na rzecz dostawców. Jeśli dostawca nagle podaje inny adres docelowy płatności, należy to potraktować jako sygnał alarmowy i zweryfikować zmianę za pomocą dodatkowego potwierdzenia.

- każde żądanie należy weryfikować – jeśli zostało ono przekazane w wiadomości e-mail, należy sprawdzić jego autentyczność przez telefon lub spotykając się bezpośrednio z nadawcą. Zbudowanie kultury bezpieczeństwa w przedsiębiorstwie podniesie jego poziom na wszystkich szczeblach organizacyjnych.