W drugiej połowie 2017 r. Pawn Storm, niezwykle aktywna grupa przestępców zajmujących się cyberszpiegostwem, nie ustawała w zuchwałych atakach. Kampanie tej organizacji nie są zwykle odizolowanymi incydentami. Przyglądając się uważnie ich aspektom technicznym i motywom, często możemy powiązać je z wcześniejszymi zagrożeniami. Od 2015 r. odnotowano całą serię ataków grupy Pawn Storm, skierowanych przeciwko organizacjom politycznym w Niemczech, Czarnogórze, Turcji, Stanach Zjednoczonych, na Ukrainie i we Francji. W drugiej połowie 2017 r. ataki na organizacje polityczne pojawiły się ponownie. W porównaniu z wcześniejszymi incydentami nie widać w nich większych postępów technicznych i innowacji, są jednak dobrze przygotowane, śmiałe i często trudne do odparcia. Pawn Storm dysponuje szerokim zestawem narzędzi pełnym sztuczek socjotechnicznych, szkodliwego oprogramowania i eksploitów, nie potrzebuje więc wielu innowacji. Okazjonalnie stosuje jedynie własne narzędzia ukierunkowane na nowo odkryte luki (zero-day) i szybko wykorzystuje luki w oprogramowaniu na krótko po opublikowaniu poprawek zabezpieczeń.

W drugiej połowie 2017 r. Pawn Storm, niezwykle aktywna grupa przestępców zajmujących się cyberszpiegostwem, nie ustawała w zuchwałych atakach. Kampanie tej organizacji nie są zwykle odizolowanymi incydentami. Przyglądając się uważnie ich aspektom technicznym i motywom, często możemy powiązać je z wcześniejszymi zagrożeniami. Od 2015 r. odnotowano całą serię ataków grupy Pawn Storm, skierowanych przeciwko organizacjom politycznym w Niemczech, Czarnogórze, Turcji, Stanach Zjednoczonych, na Ukrainie i we Francji. W drugiej połowie 2017 r. ataki na organizacje polityczne pojawiły się ponownie. W porównaniu z wcześniejszymi incydentami nie widać w nich większych postępów technicznych i innowacji, są jednak dobrze przygotowane, śmiałe i często trudne do odparcia. Pawn Storm dysponuje szerokim zestawem narzędzi pełnym sztuczek socjotechnicznych, szkodliwego oprogramowania i eksploitów, nie potrzebuje więc wielu innowacji. Okazjonalnie stosuje jedynie własne narzędzia ukierunkowane na nowo odkryte luki (zero-day) i szybko wykorzystuje luki w oprogramowaniu na krótko po opublikowaniu poprawek zabezpieczeń.

Aktywność Pawn Storm w 2017

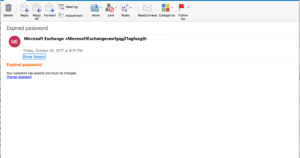

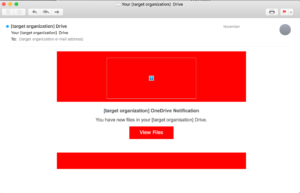

Latem i jesienią 2017 r. na celowniku grupy Pawn Storm znalazło się kilka organizacji, od których próbowano wyłudzić dane uwierzytelniające (również metodą spear phishing). Sposób działania hakerów z Pawn Storm od lat jest dość spójny, a niektóre sztuczki techniczne są używane wciąż na nowo. Przykładowo, w sierpniu i we wrześniu 2017 r. wykorzystano wiadomości e-mail dotyczące spraw politycznych w Stanach Zjednoczonych, aby metodą tab nabbing zaatakować użytkowników serwisu Yahoo. Po raz pierwszy ostrzegaliśmy przed tą metodą w 2015 r. — polega ona na odwróceniu uwagi użytkownika i podmianie zawartości w nieoglądanej w danej chwili karcie w przeglądarce internetowej tak, aby kierowała ona na stronę wyłudzającą dane. Aktualne i starsze kampanie Pawn Storm możemy nierzadko powiązać przy użyciu zbioru danych, który obejmuje ponad 4 lata. Jest to możliwe, ponieważ przestępcy w grupie posługują się przy przygotowywaniu ataków pewnym skryptem. Trudno się temu dziwić — skuteczność ataków wymaga starannego zarządzania, planowania i organizacji choćby z uwagi na sam ich zakres. Poniżej przedstawiamy dwie typowe wiadomości e-mail służące wyłudzeniu danych uwierzytelniających, skierowane do konkretnych organizacji i rozsyłane w październiku i listopadzie 2017 r. W pierwszym przypadku wiadomość e-mail podszywa się pod wiadomość z serwera Microsoft Exchange organizacji będącej celem ataku i zawiadamia o wygaśnięciu hasła. Druga wiadomość informuje o nowym pliku w firmowym systemie OneDrive.

Jeden z typów wiadomości e-mail mających na celu wyłudzenie danych uwierzytelniających, wysyłany przez grupę Pawn Storm w październiku i listopadzie 2017 r.

Drugi typ wiadomości e-mail mającychna celu wyłudzenie danych uwierzytelniających, wysyłany przez grupę Pawn Storm w listopadzie 2017 r. Aby nie ujawniać źródła, logo zaatakowanej organizacji zostało usunięte ze zrzutu ekranu, a kolory zmieniono.

Choć wiadomości te mogą nie wydawać się zbyt wyrafinowane, utrata danych uwierzytelniających nierzadko jest punktem rozpoczynającym dodatkowe ataki, obejmujące kradzież poufnych danych ze skrzynek odbiorczych. Współpracowaliśmy z pewną organizacją pozarządową, która była celem takich ataków dwukrotnie: pod koniec października i na początku listopada 2017 r. W obu przypadkach z powodzeniem zapobiegliśmy wszelkim szkodom. Przy jednym z ataków udało nam się ostrzec organizację docelową na 2 godziny po tym, jak utworzono specjalną witrynę służącą do wyłudzania danych uwierzytelniających. W przypadku wcześniejszego ataku ostrzegliśmy organizację na 24 godziny przed wysyłką samych wiadomości e-mail.

Federacje olimpijskich sportów zimowych

Celem ataków grupy w drugiej połowie 2017 r. było kilka międzynarodowych federacji olimpijskich sportów zimowych, jak choćby Europejska Federacja Hokeja na Lodzie, Międzynarodowa Federacja Narciarska, Międzynarodowa Federacja Bobsleja i Toboganu oraz Międzynarodowa Federacja Saneczkarska. Warto je odnotować, ponieważ zbiegły się w czasie z dożywotnim wykluczeniem z igrzysk wielu rosyjskich olimpijczyków, co nastąpiło jesienią 2017 r. W 2016 r. grupa Pawn Storm odniosła pewien sukces we włamaniach na serwery Światowej Agencji Antydopingowej WADA i Sportowego Sądu Arbitrażowego TAS/CAS. Przestępcy z Pawn Storm aktywnie poszukiwali wtedy kontaktu z popularnymi mediami — bezpośrednio lub przez pośredników — i wywierali wpływ na to, co niektóre media publikowały w sprawie dokumentów wykradzionych z obu organizacji.

Cele polityczne

W tygodniu, w którym w 2017 r. odbywały się wybory prezydenckie w Iranie, grupa Pawn Storm stworzyła witrynę mającą na celu wyłudzanie danych użytkowników usługi pocztowej chmail.ir. Udało nam się zebrać dowody potwierdzające, że wiadomości e-mail służące wyłudzaniu danych uwierzytelniających od użytkowników chmail.ir zostały wysłane 18 maja 2017 r., zaledwie jeden dzień przed wyborami prezydenckimi w Iranie. Wcześniej informowaliśmy o podobnych ukierunkowanych atakach na organizacje polityczne w Niemczech, Czarnogórze, Turcji, Stanach Zjednoczonych, we Francji i na Ukrainie.

Od czerwca 2017 r. pojawiały się fałszywe strony imitujące usługi ADFS (Active Directory Federation Services) Senatu Stanów Zjednoczonych. Przyglądając się cyfrowym odciskom palców pozostawionym przez przestępców na tych stronach służących wyłudzaniu danych i porównując je z dużym zbiorem danych obejmującym niemal 5 lat, jesteśmy w stanie powiązać te witryny w kilkoma incydentami z 2016 i 2017 r., za które odpowiada Pawn Storm. Prawdziwy serwer ADFS amerykańskiego Senatu nie jest osiągalny w powszechnie dostępnej sieci Internet, lecz wyłudzanie danych uwierzytelniających do serwera ADFS znajdującego się za zaporą w dalszym ciągu ma sens. Gdy przestępcy mają już punkt oparcia w danej organizacji po włamaniu się na konto jednej osoby, wyłudzenie danych uwierzytelniających może bardzo im pomóc w zbliżeniu się do interesujących ich ważnych użytkowników.

Przyszłość kampanii motywowanych politycznie

Nie ma co liczyć na to, że w najbliższej przyszłości znikną nieuczciwe kampanie służące wywieraniu wpływu politycznego. Organizacje polityczne muszą być w stanie otwarcie komunikować się ze swoimi zwolennikami, prasą i społeczeństwem. Otwiera to zarazem hakerom drzwi do ataków i wyłudzania danych metodą spear phishing. Za pośrednictwem mediów społecznościowych stosunkowo łatwo można też manipulować opinią publiczną. Serwisy społecznościowe w dalszym ciągu stanowią znaczną część doświadczeń użytkowników w trybie online, a przy tym umożliwiają reklamodawcom docieranie ze swoim przekazem do dużych grup konsumentów. Algorytmy platform mediów społecznościowych są przez to podatne na nadużycia ze strony różnych podmiotów mających nieuczciwe zamiary. Publikacja wykradzionych danych wraz z rozpowszechnianiem fałszywych wiadomości i plotek w mediach społecznościowych to dla przestępców potężne narzędzia. Udana kampania nastawiona na wywieranie wpływu może wydawać się stosunkowo prosta, wymaga jednak sporo planowania, wytrwałości i zasobów. Niektóre podstawowe narzędzia, takie jak rozpowszechnianie fałszywych wiadomości w mediach społecznościowych, są już oferowane jako usługa na czarnym rynku.

Kampanie ukierunkowane na wywieranie wpływu na politykę oraz sprawy ważne w danym kraju i za granicą mogą zacząć pojawiać się również w działalności innych grup przestępców. Organizacje z krajów rozwijających się będą się uczyć na doświadczeniach innych grup i w niedalekiej przyszłości prawdopodobnie zaczną stosować podobne metody. W 2016 r. opublikowaliśmy raport dotyczący grupy szpiegowskiej C Major, która skupia się przede wszystkim na atakach na Indyjskie Siły Zbrojne. Po dokładniejszych analizach celów tej organizacji stwierdziliśmy, że nie tylko atakuje ona wojsko w Indiach, lecz także dysponuje specjalnymi botnetami do ataków na uniwersytety irańskie, a także na cele w Afganistanie i Pakistanie. Niedawno zauważyliśmy, że C Major interesuje się też atakami na cele wojskowe i dyplomatyczne na Zachodzie. Jest tylko kwestią czasu, zanim przestępcy tacy jak grupa C Major zaczną próbować wpływać na opinię publiczną za granicą.

W 2018 r. odbywają się igrzyska olimpijskie i ważne w skali globalnej wybory, możemy więc być pewni, że aktywność grupy Pawn Storm nie ustanie. Firma Trend Micro będzie w dalszym ciągu monitorować ukierunkowane działania tych i podobnych przestępców, ponieważ cyberpropaganda i cyfrowe wymuszenia są przez nich w dalszym ciągu chętnie używane.