Jedną z głównych przyczyn naruszeń i incydentów bezpieczeństwa w systemach informatycznych są luki w procedurach związanych z właściwym i wykonanym na czas procesem patchowania systemów operacyjnych, baz danych czy też aplikacji. Cyberprzestępcy wykorzystują podatności w celu obejścia systemów bezpieczeństwa aby w efekcie uzyskać nieautoryzowany dostęp do krytycznych, z punktu widzenia funkcjonowania biznesu, zasobów firm lub organizacji. Wraz z rosnącą liczbą współistniejących ze sobą systemów, właściwe zarządzanie procesem implementacji poprawek ma krytyczne znaczenie dla bezpieczeństwa firmy.

I chociaż proces patchowania systemów jest operacją wymagającą czasu, zaangażowania zasobów, wygospodarowania okien serwisowych, wiele incydentów z poprzednich lat pokazało, że pozostawienie niezapatchowanej infrastruktury może okazać się tragiczne w skutkach. Jest kilka zasad, które pozwalają zapobiec atakom wykorzystującym podatności:

- Aktualizacja systemów, tak szybko jak to jest możliwe, gdy tylko producenci opublikują odpowiednie poprawki. W przypadku systemów, tzw. legacy, dla których producenci nie publikują patchy należy je w odpowiedni sposób izolować lub wdrożyć mechanizmy i narzędzia minimalizujące ryzyko, takie jak Virtual Patching.

- Implementacja narzędzi oraz procesów identyfikujących podatności, aby stale monitorować wrażliwe komponenty infrastruktury oraz zależności między nimi.

- Wdrożenie wielowarstwowego ekosystemu ochrony, który jest w stanie zidentyfikować wszelkie anomalie w infrastrukturze, automatycznie wykrywać i blokować podejrzany ruch w sieci oraz chronić Twoją organizację od styku z Internetem włączając w to infrastrukturę centrów danych, na użytkowniku końcowym kończąc.

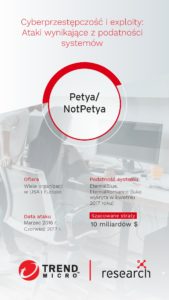

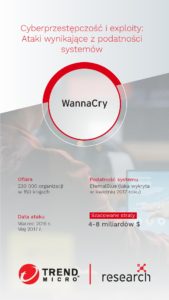

Poniżej krótki przegląd niektórych z najbardziej niszczycielskich cyberataków i naruszeń w ciągu ostatnich kilku lat, obrazujący, jak poważne w skutkach może okazać się niewłaściwe podejście do minimalizacji ryzyka związanego z podatnościami.