SingleFile to internetowe rozszerzenie przeglądarek Google Chrome i Mozilla Firefox, które umożliwia zapisanie strony WWW jako jednego pliku HTML. Szukając stron phishingowych z unikatowymi cechami dotyczącymi logowania, odkryliśmy incydent z wykorzystaniem wiarygodnego narzędzia o nazwie SingleFile, które posłużyło do ukrycia ataku.

SingleFile to internetowe rozszerzenie przeglądarek Google Chrome i Mozilla Firefox, które umożliwia zapisanie strony WWW jako jednego pliku HTML. Szukając stron phishingowych z unikatowymi cechami dotyczącymi logowania, odkryliśmy incydent z wykorzystaniem wiarygodnego narzędzia o nazwie SingleFile, które posłużyło do ukrycia ataku.

Skuteczność ataków phishing mających na celu wyłudzenie danych sprawiła, że znalazły one swoje stałe miejsce wśród metod stosowanych przez cyberprzestępców. Sama koncepcja phishingu jest prosta, cyberprzestępcy stosują jednak coraz bardziej zaawansowane strategie. Choć przeglądarki pozwalają zapisywać strony w formie dokumentów .htm, często wymaga to tworzenia wielu folderów dla poszczególnych plików. Zapisując stronę, wymagane pliki i inne elementy w jednym dokumencie HTML, SingleFile upraszcza ten proces i sprawia, że można go zastosować do różnych celów, takich jak archiwizacja serwisów WWW. Wykorzystują to jednak również sprawcy cyberataków. Odkryliśmy, że używają oni oprogramowania SingleFile do ukrywania ataków phishingowych.

Rysunek 1. Opcje narzędzia SingleFile w wersji do przeglądarki Chrome

Znalezione przez nas próbki wskazują, że cyberprzestępcy używają narzędzia SingleFile do kopiowania stron logowania wiarygodnych serwisów WWW w ramach kampanii phishingowej. Metoda tworzenia stron logowania jest bardzo prosta:

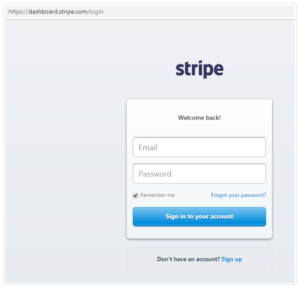

- Hakerzy uzyskują dostęp do strony logowania serwisu WWW, która ma zostać sfałszowana (w naszej próbce jest to serwis WWW do przetwarzania płatności o nazwie Stripe).

- Następnie, za pomocą oprogramowania SingleFile, zapisują oni i generują plik zawierający całą stronę wraz z ewentualnymi obrazami, które zostaną zapisane jako pliki .svg.

Mimo swojej prostoty metoda fałszowania stron (tzw. spoofingu), wydaje się być bardzo skuteczna, ponieważ generuje identyczną kopię prawdziwej strony logowania.

Rysunek 2. Porównanie oryginalnej strony logowania serwisu Stripe (u góry) ze stroną sfałszowaną, opartą na stronie wygenerowanej za pomocą narzędzia SingleFile (u dołu). Jedyna widoczna różnica dotyczy adresu URL.

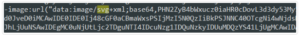

Rysunek 3. Kod pokazujący obrazy zapisane jako pliki .svg, oparty na metodzie kodowania base64

Utworzenie phishingowej strony logowania za pomocą narzędzia SingleFile może skutecznie ukryć zamiar wyłudzenia danych, ponieważ, w odróżnieniu od innych metod, takich jak „document.write (unescape)” z użyciem języka JavaScript, umożliwia ukrycie kodu HTML formularza logowania oraz kodu JavaScript użytego na oryginalnej stronie logowania przed statycznymi narzędziami do wykrywania zagrożeń. Na zrzutach ekranów przedstawionych na rysunku 2 można łatwo wykryć próbę phishingu dzięki nietypowemu adresowi URL. Ambitniejsi cyberprzestępcy mogą jednak użyć wiarygodnie wyglądającego adresu URL, który łatwiej przekona potencjalne ofiary.

Jak widać, ataki nastąpiły niedawno. Kampania pocztowa rozpoczęła się 27 lutego 2019 r., a znaleziona przez nas próba została zapisana przez sprawcę 10 lutego 2019 r.

Rysunek 4. Kod źródłowy strony phishingowej wygenerowany przez oprogramowanie SingleFile. Należy zauważyć, że w kodzie tym wciąż można znaleźć takie informacje, jak data zapisania strony i strefa czasowa.

Przykład ten potwierdza, że narzędzie SingleFile zostało użyte w celach przestępczych. Nie wpływa to jednak na bezpieczeństwo samego narzędzia i jego użytkowników.

Zalecenia i rozwiązania

Zarówno użytkownicy indywidualni, jak i przedsiębiorstwa mogą zmniejszyć ryzyko takich ataków oraz ogólne zagrożenie phishingiem, przestrzegając standardowych najlepszych procedur w tym zakresie. Oto one:

- Każdy serwis WWW o nietypowym adresie URL jest prawdopodobnie zarażony. Większość serwisów przedsiębiorstw nosi nazwę firmy lub jednej z jej marek.

- Niektórzy cyberprzestępcy tworzą adresy URL podobne do adresów oficjalnych serwisów WWW. Dlatego użytkownicy powinni sprawdzić dwiema metodami, czy odwiedzany przez nich serwis ma prawidłowy adres. Można to zrobić bardzo prosto, wprowadzając zapytanie do wyszukiwarki.

- Użytkownicy nie powinni klikać odsyłaczy ani pobierać plików otrzymywanych w wiadomościach e-mail, jeśli nie mają całkowitej pewności, że pochodzą one od wiarygodnego nadawcy.

Jeśli firma jest zainteresowana bardziej kompleksowym pakietem zabezpieczeń, może użyć rozwiązania Trend Micro™ Cloud App Security™, które przeprowadza analizę reputacji serwisów WWW i dynamiczną analizę adresów URL w oparciu o uczenie maszynowe. Rozwiązanie to może również wykrywać podejrzane treści w wiadomościach i załącznikach, przeprowadzać analizę szkodliwego oprogramowania w środowiskach testowych oraz dokumentować wykryte eksploity.

Równocześnie usługa Trend Micro™ Web Reputation Service chroni przed atakami, w których zastosowano opisane wcześniej unikatowe metody ukrywania. Bada ona wiarygodność domen internetowych poprzez ocenę ich reputacji na podstawie takich kryteriów, jak wiek, historyczne zmiany lokalizacji oraz oznaki podejrzanych działań wykryte podczas analizy zachowań szkodliwego oprogramowania. Następnie kontynuuje skanowanie serwisów WWW i blokuje użytkownikom dostęp do tych, które zostały zainfekowane.

Wskaźniki uszkodzeń (ang. Indicators of Compromise ― IOC)

Adresy URL:

hxxps://malumkdixz[.]mld/wx/Ma/