W trzecim kwartale tego roku stało się jasne, że cyberataki mogą mieć wymierny wpływ na świat rzeczywisty. W tym czasie mogliśmy zaobserwować wiele niepokojących sytuacji, między innymi wycieki wrażliwych danych, a wydarzenia te miały bezpośredni wpływ na ofiary cyberprzestępców. Trend Micro opublikowało właśnie raport zatytułowany „W obliczu niebezpieczeństwa: bieżące podatności zapowiedzią kolejnych ataków”, w którym eksperci przeanalizowali słabe punkty zabezpieczeń i potencjalne konsekwencje ataków z ostatniego kwartału.

W trzecim kwartale tego roku stało się jasne, że cyberataki mogą mieć wymierny wpływ na świat rzeczywisty. W tym czasie mogliśmy zaobserwować wiele niepokojących sytuacji, między innymi wycieki wrażliwych danych, a wydarzenia te miały bezpośredni wpływ na ofiary cyberprzestępców. Trend Micro opublikowało właśnie raport zatytułowany „W obliczu niebezpieczeństwa: bieżące podatności zapowiedzią kolejnych ataków”, w którym eksperci przeanalizowali słabe punkty zabezpieczeń i potencjalne konsekwencje ataków z ostatniego kwartału.

Wyciek danych firmy Hacking Team

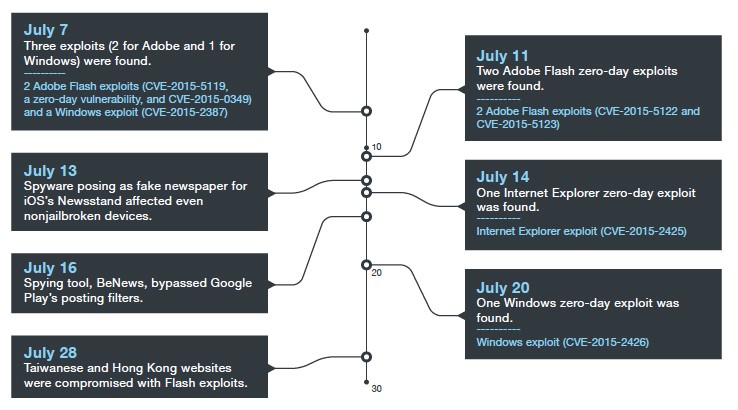

Ataki mające miejsce po wycieku wewnętrznych dokumentów firmy Hacking Team znajdują się na szczycie listy problemów bezpieczeństwa w tym kwartale. Incydent doprowadził do odkrycia mnóstwa luk zero-day w technologii Flash, Internet Explorer i Windows, a także narzędzi do szpiegowania urządzeń z systemem Android i iOS oraz aplikacji przeznaczonych na system Android, które pozwalają ominąć zabezpieczenia Google Play. Jedna z ujawnionych usterek została również dodana do Angler Exploit Kit i była wykorzystywana w atakach w Korei, Japonii, Tajwanie i Hongkongu.

Atak na Ashley Madison, czyli wymuszenia i szantaże

Kolejne naruszenie danych osobowych z minionego kwartału pociągnęło za sobą serię szantaży i wymuszeń. Wkrótce po upublicznieniu przez cyberprzestępców bazy danych portalu rangowego Ashley Madison osoby znajdujące się na liście zaczęły otrzymywać maile z pogróżkami i żądaniem okupu w zamian za dyskrecję. Atak był fatalny w skutkach i w kilku przypadkach doprowadził do samobójstw poszkodowanych osób.

Sektor usług medycznych oraz użytkownicy urządzeń mobilnych

W badanym okresie doszło do serii wycieków danych z firm sektora usług medycznych, który stał się tym samym głównym celem hakerów. Zaatakowano między innymi UCLA Health System, któremu skradziono prywatne dane blisko 4,5 miliona pacjentów. Co więcej, dane osobowe (PII) były drugim najczęstszym celem wszystkich ataków. Na podstawie powyższych danych można wnioskować, że służba zdrowia w dalszym ciągu jest kuszącym celem dla cyberprzestępców.

Hakerzy w dalszym ciągu kierują swoje ataki w użytkowników urządzeń mobilnych, wykorzystując luki w zabezpieczeniach platform iOS i Android. Odkrycie nowych słabych punktów w systemie Android potwierdza konieczność wdrożenia bardziej zintegrowanych strategii bezpieczeństwa. Ponadto pojawienie się zmodyfikowanych narzędzi do tworzenia aplikacji ostatecznie podważyło sens dotychczasowej strategii bezpieczeństwa systemu iOS jako skutecznej ochrony tej platformy przed cyberprzestępcami.

EMV w USA

Warto również odnotować, że w ubiegłym kwartale wszyscy sprzedawcy w USA przełączyli się na system EMV (Europay, MasterCard i Visa) znany u nas jako „karty chipowe”. Celem tego przejścia było zabezpieczenie przedsiębiorstw przed fałszowaniem kart, chociaż nadal mogą być one zagrożone przez złośliwe oprogramowanie atakujące pamięć RAM. Więcej na ten temat można dowiedzieć się z lektury jednego z wcześniejszych wpisów znajdujących się na naszym blogu.

Oto niektóre z głównych punktów raportu podsumowującego wydarzenia w trzecim kwartale:

- Skradzione dane były wykorzystywane do kolejnych ataków i wymuszeń. Skutecznie przeprowadzone ataki na The Hacking Team i Ashley Madison miały duży negatywny wpływ na stan bezpieczeństwa branż korzystających z technologii komputerowych.

- Odkrycie słabych punktów zabezpieczeń platform mobilnych po raz kolejny zwraca uwagę na istniejące problemy obu ekosystemów. W odpowiedzi na ostatnią serię odkryć luk w zabezpieczeniach systemu Android, firma Google nareszcie zapowiedziała wprowadzenie regularnych aktualizacji bezpieczeństwa dla tej platformy.

- Cyberprzestępcy wykorzystujący „metodę strzelby” (“shotgun approach”) w atakach przy pomocy złośliwego oprogramowania PoS, zaszkodzili przede wszystkim małym przedsiębiorstwom. W atakach, do których doszło w trzecim kwartale, wykorzystywano złośliwe oprogramowanie PoS oraz sprawdzone techniki takie jak spam, a także nowe metody i narzędzia: macro malware, exploit kit i botnety.

- Osoby i instytucje ze świata polityki stały się nowym celem długofalowych kampanii szpiegowskich. Analiza najnowszych danych wskazuje, że na liście celów Pawn Storm, obejmującej dotąd przede wszystkim osoby i instytucje ze Stanów Zjednoczonych, pojawiły się cele z Rosji.

- Angler Exploit Kit jest w dalszym ciągu szeroko wykorzystywanym narzędziem – liczba punktów dostępu wzrosła o 34 procent. W ostatnim kwartale twórcy Angler Exploit Kit zmodernizowali swój arsenał narzędzi, a hakerzy używali tego pakietu do rozprzestrzeniania nowych typów złośliwego oprogramowania.

- Najnowsze badania stawiają pytanie o poziom bezpieczeństwa urządzeń przygotowanych do połączeń internetowych. Przestępcy modyfikują swoje informacje o potencjalnych celach, co może mieć poważne konsekwencje dla rzeszy zwykłych użytkowników.

- Polska pojawia się w raporcie dwukrotnie. Znaleźliśmy się na liście krajów, w których były rozmieszczone serwery typu C&C (2%). Co ciekawe, język polski wymieniany jest wśród najpopularniejszych języków wiadomości spam (0,5%), wyprzedzając takie języki jak portugalski (0,3%) czy francuski (0,2%).

Więcej informacji na temat tych zagrożeń oraz ich możliwych przyszłych konsekwencji można znaleźć w najnowszym raporcie przygotowanym przez Trend Micro, zatytułowanym „W obliczu niebezpieczeństwa: bieżące podatności zapowiedzią kolejnych ataków”.

Autor: Michał Jarski, Regional Sales Director CEE, Trend Micro