Jak wynika z badania przeprowadzonego przez firmę Enterprise Strategy Group, niemal 40% dużych przedsiębiorstw zainwestowało w nowe zabezpieczenia, aby chronić się przed atakami ukierunkowanymi. Starania firm mające na celu opanowanie zagrożeń tego typu okazują się jednak niewystarczające – w sieciach korporacyjnych w dalszym ciągu prowadzone są skuteczne kampanie APT (Advanced Persistent Threat).

Jak wynika z badania przeprowadzonego przez firmę Enterprise Strategy Group, niemal 40% dużych przedsiębiorstw zainwestowało w nowe zabezpieczenia, aby chronić się przed atakami ukierunkowanymi. Starania firm mające na celu opanowanie zagrożeń tego typu okazują się jednak niewystarczające – w sieciach korporacyjnych w dalszym ciągu prowadzone są skuteczne kampanie APT (Advanced Persistent Threat).

Oto okoliczności, które osłabiają kondycję zabezpieczeń chroniących firmy przed APT:

- Bezpieczeństwo rzadko stanowi priorytet w budżecie przedsiębiorstwa.

Budżety firm przeznaczone na zabezpieczenia są często ograniczone do minimum. Dlatego przedsiębiorstwa zwykle zajmują się zagrożeniami APT fragmentarycznie, wprowadzając kosmetyczne zmiany w istniejących warstwach ochrony, aby zaoszczędzić na wydatkach na IT. Takie postępowanie prowadzi do powstawania luk w zabezpieczeniach sieci. - Rozbieżności między tym, jak firmy postrzegają ataki ukierunkowane, i tym, jak wyglądają one w rzeczywistości. Większość przedsiębiorstw w dalszym ciągu stosuje do ochrony przed atakami tego typu tradycyjne narzędzia do wykrywania szkodliwego oprogramowania (antywirusy) i zapobiegania zagrożeniom (firewall, IPS). Korzystanie z tradycyjnych rozwiązań prowadzi jednak zwykle do inwestycji w nieodpowiednie zabezpieczenia.

- Ochrona przed zagrożeniami APT jako dodatek do istniejącej już architektury zabezpieczeń i procedur w tym zakresie. Zagrożenia APT wymagają ponownego przeanalizowania aktualnej strategii bezpieczeństwa. We wspomnianym wyżej badaniu 67% specjalistów ds. bezpieczeństwa informacji stwierdziło jednak, że szkolenia w zakresie świadomości zagrożeń APT nie stały się częstsze, 82% respondentów ujawniło natomiast, że umowy z dostawcami w zakresie wymiany informacji nie zostały zmienione.

Rola komunikacji z serwerem C&C w kampaniach APT

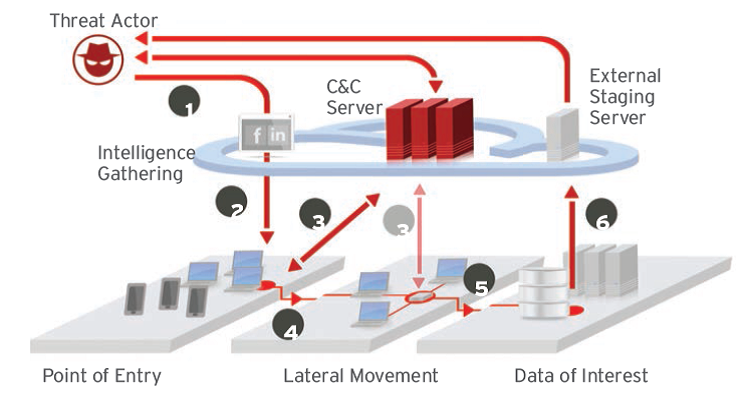

Atak ukierunkowany będący częścią kampanii APT można podzielić na sześć etapów:

- Gromadzenie danych. Cyberprzestępcy przygotowują odpowiednią strukturę ataku, opierając się na szczegółowych analizach organizacji docelowej. Korzystają przy tym ze źródeł publicznych i innych wcześniejszych ataków socjotechnicznych, np. w serwisach LinkedIn i Facebook, a także ze strony internetowej przedsiębiorstwa.

- Punkt wejścia. Cyberprzestępcy dokonują udanej próby wejścia do sieci docelowej, wysyłając szkodliwe oprogramowanie za pośrednictwem narzędzi socjotechnicznych lub przez tzw. atak przy wodopoju.

- Komunikacja z serwerem C&C. Po otwarciu furtki sieć docelowa może zostać poddana infiltracji. Przestępcy korzystają z kanałów C&C, aby prowadzić zainfekowane komputery przez kolejne etapy ataku.

- Eksploracja w poziomie i trwałe opanowanie systemu. Gdy hakerzy dostaną się do sieci, atakują kolejne urządzenia, aby zdobyć dane uwierzytelniające, dokonać eskalacji uprawnień i trwale przejąć kontrolę nad zainfekowaną siecią.

- Odkrywanie zasobów/danych. Cyberprzestępcy stosują różne techniki do identyfikowania cennych serwerów i usług, które zawierają informacje będące celem ataku.

- Wyprowadzenie (eksfiltracja) danych. Po zgromadzeniu i kradzieży danych intruzi przesyłają je na wewnętrzny serwer przejściowy, gdzie są one dzielone na części, kompresowane i nierzadko szyfrowane w celu przesłania ich do ośrodków zewnętrznych.

APT to kategoria zagrożeń odnosząca się do ataków przeprowadzanych przez cyberprzestępców, którzy agresywnie dążą do zainfekowania konkretnych celów. Aby dostać się do sieci, hakerzy korzystają z socjotechniki i szkodliwego oprogramowania, a następnie penetrują zaatakowane środowisko w poziomie, wydobywając z niego poufne informacje. Powodzenie ataku ukierunkowanego jest uzależnione od utrzymania otwartego kanału komunikacji między zainfekowanym komputerem i serwerem C&C (Command & Control) cyberprzestępców. Kanał ten pozwala hakerom również:

- potwierdzić włamanie do systemu,

- uzyskać informacje na temat atakowanej sieci,

- przesyłać polecenia do szkodliwego oprogramowania w zaatakowanej sieci,

- przesłać do zainfekowanego komputera PC polecenie pobrania szkodliwego oprogramowania „drugiego etapu” i narzędzi używanych do poziomej penetracji sieci.

Ruch C&C w wykrytych kampaniach APT

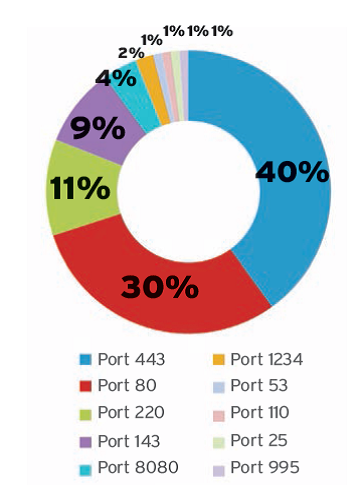

Rysunek 2. Porty używane regularnie przez egzemplarze oprogramowania PoisonIvy, wykryte w Japonii w latach 2008–2012

Z uwagi na centralną rolę komunikacji C&C w ukierunkowanym ataku badanie Trend Micro sugeruje, że aktywne wykrywanie szkodliwego ruchu C&C stanowi ważny element demaskowania zagrożeń APT. Nasza analiza pokazuje również, że ataki APT, o których było głośno w przeszłości, można było wykryć, gdyby zespoły ds. zabezpieczeń monitorowały szkodliwe elementy komunikacji sieciowej. W tym samym badaniu zwróciliśmy uwagę na charakterystyczne wskaźniki ruchu sieciowego, które pozwalają namierzyć znane kampanie APT w danej sieci:

- Spójne ścieżki URL

Szkodliwe oprogramowanie instalowane na początku kampanii Gh0stNet korzysta ze specyficznych, spójnych parametrów URL. - Wykrywalne nagłówki pakietów

Nagłówki pakietów w ruchu sieciowym związanym z kampaniami, w których wykorzystywany jest Gh0st RAT, zawsze zawierają pięć bajtów, takich jak „Gh0st” lub „LURKO”, zaś po następnych 8 bajtach pojawia się skompesowany nagłówek zlib. - Charakterystyczne elementy komunikacji sieciowej

PoisonIvy, RAT stosowany w ataku Nitro, korzysta z tego samego, 256-bajtowego pakietu wychodzącego, zawierającego przede wszystkim dane non-ASCII. Narzędzie używa przy tym różnych portów. Pakiet ten jest żądaniem typu „pytanie”. Po otrzymaniu odpowiedzi na pytanie oprogramowanie wysyła odpowiednią wartość 4-bajtową. Istnieje kilka wersji szkodliwego oprogramowania Enfal, komunikacja między zainfekowanym hostem i serwerem C&C pozostaje jednak spójna7.

Również w kampanii Taidoor zawsze stosowany jest jednakowy format wstępnych żądań serwera C&C.

- Nietypowe porty i protokoły

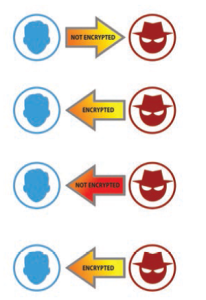

RAT o nazwie Gh0st korzysta z protokołów innych niż HTTP na porcie 80, który zwykle obsługuje tylko ruch HTTP. - Certyfikaty SSL (Secure Sockets Layer)

Nawet gdy Sykipot korzysta z protokołu HTTPS w celu uniknięcia wykrycia w sieci, w jego certyfikatach SSL stosowane są spójne elementy.

Te powtarzające się wskaźniki ruchu sieciowego to dla firm szansa na sprawdzenie, czy w ich sieciach nie jest właśnie prowadzona jakaś kampania cyberprzestępców. Zdarzają się oczywiście zmiany elementów komunikacji sieciowej w określonych kampaniach, modyfikacja wzorców ruchu sieciowego C&C w danej kampanii jest jednak stosunkowo trudniejsza niż zmiana serwerów, domen czy nawet szkodliwego oprogramowania używanego przez cyberprzestępców.

Niestandardowe zabezpieczenia przed zagrożeniami APT

Ataki ukierunkowane niezmiennie wykorzystują nieznane szkodliwe oprogramowanie. Zdolność identyfikowania nietypowego ruchu sieciowego, który może świadczyć o tego typu zagrożeniu, stanowi zatem kluczowy element każdego dopracowanego systemu obrony przed APT. Kampanie APT są ściśle ukierunkowane i długotrwałe, system obrony przed nimi musi więc umożliwiać identyfikację i ocenę zagrożeń w czasie rzeczywistym za pomocą następujących komponentów:

- Technologia inspekcji treści sieciowych — technologia szczegółowego monitorowania ruchu, która identyfikuje i analizuje podejrzany ruch C&C, może pomóc działom zabezpieczeń wykrywać potencjalne ukierunkowane ataki. Skuteczne rozwiązanie powinno być wyposażone w funkcję szczegółowej kontroli pakietów, która przeprowadza niezależne od portu wykrywanie protokołów, dekodowanie, dekompresję i wyodrębnianie plików z uwzględnieniem setek protokołów.

- Technologia wykrywania zaawansowanych zagrożeń — oprócz tradycyjnego skanowania plików za pomocą programów antywirusowych i agresywnej analizy heurystycznej przedsiębiorstwa powinny wykorzystać mechanizmy wykrywania oparte na ocenie reputacji, które sprawdzają i przeprowadzają korelację podejrzanych elementów składowych ataków (plików, wiadomości e-mail i adresów URL) do wykrywania znanego i nieznanego szkodliwego oprogramowania i eksploitów.

- Wydzielone środowisko uruchamiania aplikacji (sandbox) — wirtualne wydzielone środowisko uruchamiania aplikacji (sandbox), które stosuje konfigurację dostosowaną do danej sieci w celu wykrywania i analizowania zagrożeń APT, dodatkowo wzmacnia ochronę przed atakami tego typu.

- Analiza zagrożeń — firmy muszą zbudować bazę informacji o zagrożeniach, korzystając przy tym z zasobów zewnętrznych i własnej historii zagrożeń w ich sieciach. W identyfikacji udokumentowanych kampanii APT pomocne są omówione wyżej wskaźniki ruchu sieciowego. Skuteczny system obrony, który wykorzystuje analizę zagrożeń, może jednak ułatwić działom zabezpieczeń opracowywanie własnych wskaźników dla najnowszych kampanii.