Dotychczas główną metodą rozpowszechniania szkodliwego oprogramowania ransomware o nazwie TorrentLocker były zarażone załączniki. Ostatnio jednak odkryliśmy nowe odmiany TorrentLockera (zidentyfikowane przez Trend Micro jako Ransom_CRYPTLOCK.DLFLVV, Ransom_CRYPTLOCK.DLFLVW, Ransom_CRYPTLOCK.DLFLVS i Ransom_CRYPTLOCK.DLFLVU), które wykorzystują do tego celu usługę Dropbox. Nie byliśmy zaskoczeni – w naszej prognozie na 2017 r. przewidywaliśmy, że ransomware będzie ewoluować i wykorzystywać nie tylko tradycyjne wektory ataków.

Dotychczas główną metodą rozpowszechniania szkodliwego oprogramowania ransomware o nazwie TorrentLocker były zarażone załączniki. Ostatnio jednak odkryliśmy nowe odmiany TorrentLockera (zidentyfikowane przez Trend Micro jako Ransom_CRYPTLOCK.DLFLVV, Ransom_CRYPTLOCK.DLFLVW, Ransom_CRYPTLOCK.DLFLVS i Ransom_CRYPTLOCK.DLFLVU), które wykorzystują do tego celu usługę Dropbox. Nie byliśmy zaskoczeni – w naszej prognozie na 2017 r. przewidywaliśmy, że ransomware będzie ewoluować i wykorzystywać nie tylko tradycyjne wektory ataków.

TorrentLocker po okresie największego nasilenia infekcji utrzymał aktywność. Niska wykrywalność umożliwiła cyberprzestępcom pozostawanie w ukryciu i kontynuowanie ataków na nieświadome ofiary.

Znany wróg w nowym przebraniu

Nowe odmiany TorrentLockera zachowują się tak samo jak te, które wykryliśmy wcześniej. Główna różnica polega na zastosowaniu nowej metody dystrybucji oraz sposobu pakowania plików wykonywalnych.

Przykładowy atak nowego TorrentLockera rozpoczyna się od wysłania wiadomości e-mail mającej zawierać fakturę od dostawcy przedsiębiorstwa, w którym pracuje ofiara. Sama „faktura” nie jest przysyłana jako załącznik. Odbiorca może ją otworzyć za pomocą odsyłacza do usługi Dropbox, któremu towarzyszą numery referencyjne rachunków, faktur lub kont, co dodatkowo zwiększa jego wiarygodność. Wykorzystanie usługi Dropbox w adresie URL umożliwia TorrentLockerowi ominięcie czujników na bramach, ponieważ e-mail nie zawiera załącznika, tylko odsyłacz do znanego i wiarygodnego serwisu.

Ilustracja 1: Przykład wiadomości e-mail mającej na celu wprowadzenie użytkownika w błąd i przeprowadzenie ataku typu TorrentLocker

Kliknięcie odsyłacza powoduje pobranie pliku JavaScript (JS_NEMUCOD), który wygląda jak dokument faktury, na komputer ofiary. Gdy użytkownik próbuje otworzyć fałszywą fakturę, do pamięci zostaje pobrany kolejny plik JavaScript, po czym następuje pobranie i uruchomienie szkodliwego oprogramowania TorrentLocker.

Jedną z charakterystycznych cech nowych odmian TorrentLockera jest ich pakowanie w postaci instalatorów NSIS, przez co są jeszcze trudniejsze do wykrycia. Technika ta jest stosowana również przez inne znane oprogramowanie ransomware, takie jak CERBER, LOCKY, SAGE i SPORA.

Zakres ataków

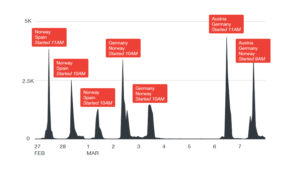

Od 26 lutego do 6 marca dzięki Trend Micro Smart Protection Network wykryto 54,688 fałszywych wiadomości e-mail odsyłających do 815 kont Dropbox, które zawierały szkodliwe oprogramowanie ransomware TorrentLocker. Atakowano głównie w Europie, zwłaszcza w Niemczech i Norwegii. Norwegia najwięcej ataków odnotowała pod koniec lutego, ale z początkiem marca stopniowo wyprzedziły ją Niemcy. Cyberprzestępcy byli najbardziej aktywni w dni powszednie, a podczas weekendów robili sobie przerwy. Najwięcej nowych infekcji stwierdzaliśmy około godziny 9-10 rano, co prawdopodobnie ma związek z początkiem dnia pracy, gdy pracownicy sprawdzają po raz pierwszy swoją pocztę. Przedsiębiorstwa powszechnie korzystają z usługi Dropbox do zarządzania plikami i ich przesyłania. Ułatwia to wprowadzanie w błąd pracowników, którzy mogą być przekonani, że adres URL zawarty w wiadomości e-mail jest bezpieczny.

Ilustracja 2: Godziny szczytu ataków TorrentLocker

Ilustracja 3: Rozpowszechnienie ataków

Skontaktowaliśmy się z firmą Dropbox w sprawie ataków TorrentLockera i obecnie współpracujemy z nią nad rozwiązaniem tego problemu.

Łagodzenie skutków ataków TorrentLockera

Mając na uwadze podstępny charakter nowego TorrentLockera i innych podobnych wirusów ransomware, przedsiębiorstwa powinny podjąć dodatkowe kroki w celu skutecznego zabezpieczenia się przed atakami opartymi na technikach inżynierii społecznej. Na pierwszym miejscu należy postawić edukację użytkowników w zakresie najlepszych procedur postępowania wobec ataków mających na celu wyłudzanie danych osobowych (phishing). Powinni oni sprawdzać każdą wiadomość e-mail pod kątem podejrzanej zawartości, takiej jak wyświetlana nazwa nadawcy lub adres URL. W praktyce użytkownikom systemu należy zalecić, aby z zasady nie pobierali załączników i nie klikali odsyłaczy, jeśli nie mają absolutnej pewności, że pochodzą one z wiarygodnego źródła.

Rozwiązania Trend Micro

Oprócz zasugerowanych najlepszych procedur klienci Trend Micro mogą użyć wymienionych poniżej rozwiązań, aby jeszcze skuteczniej ograniczyć zagrożenie atakami ransomware, w tym TorrentLockerem.

W starciu z tego typu zagrożeniami reagowanie w chwili ich wystąpienia to za mało. Planowanie strategiczne oraz prewencyjne, wielowarstwowe podejście do bezpieczeństwa, od bramy poprzez punkty końcowe i sieci po serwery, przynosi bardzo dobre rezultaty.

Rozwiązania Trend Micro do ochrony punktów końcowych, takie jak Trend Micro™ Smart Protection Suites i Worry-Free™ Business Security, mogą obronić przedsiębiorstwa i użytkowników indywidualnych przed tymi zagrożeniami poprzez wykrywanie szkodliwych plików i zarażonych wiadomości, a także blokowanie wszystkich powiązanych z nimi szkodliwych adresów URL. Trend Micro Deep Discovery™ ma warstwę inspekcji wiadomości e-mail, która zapewnia ochronę poprzez wykrywanie szkodliwych załączników i adresów URL.

Trend Micro OfficeScan™ z rozwiązaniem XGen™ zabezpieczającym punkty końcowe wykorzystuje zaawansowane metody uczenia maszynowego i globalnej analizy zagrożeń, aby zapewnić najszerszy zakres ochrony przed ransomware i innymi typami zaawansowanego szkodliwego oprogramowania.

W ataku tym wykorzystano następujące skróty SHA256:

• 0d27f890c38435824f64937aef1f81452cb951c8f90d6005cc7c46cb158e255f (wykryty przez Trend Micro jako JS_NEMUCOD.THCOF),

• 1a06e44df2fcf39471b7604695f0fc81174874219d4226d27ef4453ae3c9614b (wykryty przez Trend Micro jako Ransom_CRYPTLOCK.DLFLVV),

• aa4a0dde592488e88143028acdb8f035eb0453f265efeeebba316a6afe3e2b73 (wykryty przez Trend Micro jako Ransom_CRYPTLOCK.DLFLVV),

• 5149f7d17d9ca687c2e871dc32e968f1e80f2a112c574663c95cca073283fc27 (wykryty przez Trend Micro jako Ransom_CRYPTLOCK.DLFLVW),

• efcc468b3125fbc5a9b1d324edc25ee3676f068c3d2abf3bd845ebacc274a0ff (wykryty przez Trend Micro jako Ransom_CRYPTLOCK.DLFLVU),

• 287ebf60c34b4a18e23566dbfcf5ee982d3bace22d148b33a27d9d1fc8596692 (wykryty przez Trend Micro jako Ransom_CRYPTLOCK.DLFLVU),

• ddac25f45f70af5c3edbf22580291aebc26232b7cc4cc37b2b6e095baa946029 (wykryty przez Trend Micro jako Ransom_CRYPTLOCK.DLFLVU),

• 1ffb16211552af603a6d13114178df21d246351c09df9e4a7a62eb4824036bb6 (wykryty przez Trend Micro jako Ransom_CRYPTLOCK.DLFLVS),

• 1a9dc1cb2e972841aa6d7908ab31a96fb7d9256082b422dcef4e1b41bfcd5243 (wykryty przez Trend Micro jako Ransom_CRYPTLOCK.DLFLVS),

• 028b3b18ef56f02e73eb1bbc968c8cfaf2dd6504ac51c681013bcf8e6531b2fc (wykryty przez Trend Micro jako Ransom_CRYPTLOCK.DLFLVS),

• 98aad54148d12d6d9f6cab44974e3fe8e1175abc87ff5ab10cc8f3db095c3133 (wykryty przez Trend Micro jako Ransom_CRYPTLOCK.DLFLVS),

• f914b02c6de92d6bf32654c53b4907d8cde062efed4f53a8b1a7b73f7858cb11 (wykryty przez Trend Micro jako Ransom_CRYPTLOCK.DLFLVS).

Autor:Bartłomiej Wodziński – Regional Account Manager w Trend Micro