Autor: Andrzej Sawicki, sales engineer w Trend Micro

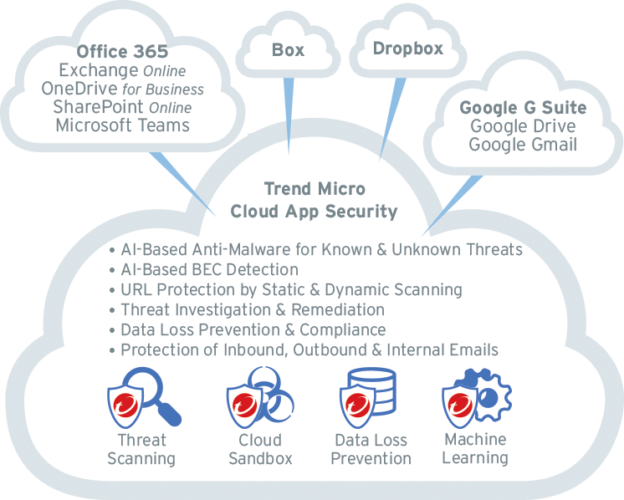

Aby sprostać wyzwaniom, jakie stawia przed nami nowy, nieznany malware wykorzystywane są mechanizmy uczenia maszynowego oraz analiza w środowisku Sandbox. Uzupełnieniem zaawansowanej ochrony jest część antyspamowa, wraz z ochroną przed Business Email Compromise (BEC) oraz widzeniem komputerowym, które chroni nas przed phishingiem. Jak Trend Micro pomaga swoim Klientom odzyskać spokój podczas przedłużającej się pracy zdalnej, wpisując się w ten scenariusz zagrożeń? Odpowiedzią na to pytanie jest produkt Trend Micro™ Cloud App Security™ (CAS) – platforma do ochrony chmurowych systemów pocztowych takich jak Microsoft 365 i Google G Suite.

Trend Micro™ Cloud App Security™ (CAS) jest produktem, który integruje się z systemami Microsoft’u poprzez API (chmura do chmury) i w ten sposób zapewnia pełną ochronę chmurowym systemom pocztowym. Jak to wygląda w praktyce? Nie musimy w specjalny sposób zmieniać konfiguracji schematu przekazywania poczty czy środowiska pracy zdalnej użytkowników. Nie potrzebujemy również instalować użytkownikom żadnego oprogramowania czy dokładać im serwerów pośredniczących lub zmieniać rekordów MX dla domeny. CAS integruje się poprzez API do usługi nie tylko związanej z Exchange Online (jak w przypadku Microsoft), ale również SharePoint, OneDrive czy Microsoft Teams. Tak samo jest w przypadku G Suite – wspieramy Google Drive, ale także inne dyski chmurowe, takie jak Box i DropBox. Proces integracji zostaje przeprowadzony bez negatywnego wpływu na użytkowników danego narzędzia.

Microsoft w swoim pakiecie posiada wbudowane mechanizmy ochrony, które używają sygnatur i reputacji, jednak z naszych danych wynika, że mechanizmy te nie są najdoskonalsze – Trend Micro było w stanie zablokować w ubiegłym roku 8 mln zagrożeń High Risk, które przeszły przez sito Microsoft’u.

Poczta, która przychodzi do skrzynki użytkownika ma już za sobą skanowanie malware’owe i reputacyjne. CAS powtarza jednak ten schemat skanowania już w pierwszym kroku. Te proste mechanizmy, które stosujemy na początku naszej inspekcji, są najprostsze do przeliczenia i wprowadzają najmniej opóźnień w dostarczaniu poczty. Z punktu widzenia biznesu – jest to kluczowy element.

Z tego powodu mechanizmy detekcji zaawansowanego malware’u, stosujemy dopiero w kolejnym kroku, jako dodatkową, kolejną warstwę zabezpieczeń. To właśnie dzięki nim byliśmy w stanie wykryć prawie 5 mln zagrożeń o statusie High Risk w ubiegłym roku, w skali wszystkich naszych klientów. Warto dodać, że do analizy Sandbox trafia średnio mniej niż 2% najbardziej podejrzanej korespondencji. Dzięki temu użytkownicy nie doświadczają opóźnień w otrzymywaniu poczty.

Ochrona przed malware’em

Każda organizacja powinna rozważyć strategię walki z nieznanym malware’em oraz to, jak tę strategię w prosty sposób zrealizować, korzystając z produktów typu G Suite czy Microsoft 365.

Trend Micro poprzez integrację w Cloud App Security stosuje trzy mechanizmy: Machine Learning, Document Exploit Detection oraz Sandboxing.

- Uczenie maszynowe (Machine Learning – ML), które uzupełnia skanowanie sygnaturowe, jest bardzo efektywne w wyłapywaniu zmutowanego malware’u. Atakującym łatwo jest zmienić relatywnie nieistotne elementy kodu złośliwego oprogramowania (wpływają one w dramatyczny sposób na zmianę sygnatury takiej próbki), więc takie mechanizmy sygnaturowe na taką prostą mutację są już bezsilne. Natomiast uczenie maszynowe wykorzystuje tzw. wektor cech. Ekstrahuje z plików takie elementy, które świadczą o złośliwym zachowaniu i działa na zasadzie klasyfikatora, który przyporządkowuje badaną próbkę do innych, znanych rodzin malware’u na podstawie takich właśnie złośliwych cech. Mechanizm ML wymaga wytrenowania algorytmu na bazie historycznych próbek malware’u. Trend Micro, obecny na rynku 30 lat, posiada dużą bazę złośliwego oprogramowania i może dzięki temu lepiej taki algorytm wytrenować. Mimo że algorytm ten daje bardzo dobre detekcje, skuteczne dla zmutowanego malware’u, mechanizm nie działa nigdy w 100%. Wynika to z występującego w ML zjawiska przetrenowania, więc nie możemy się opierać jedynie na tych mechanizmach, bo moglibyśmy mieć do czynienia z dużą ilością zdarzeń typu false-positive. Dlatego, w przypadku CAS’a, ML stanowi tylko jeden z elementów systemu ochrony.

- Kolejny mechanizm, który działa przed wrzuceniem próbki do Sandboxa, to Document Exploit Detection. Jest on dedykowany do makr i do różnych elementów aktywnych w treści dokumentu, które służą do atakowania podatności w aplikacjach office’owych, otwierających te dokumenty. Technologia ta pozwala nam wyłapać nowe exploity, które rozprzestrzeniają się w Internecie. Jest to możliwe dzięki dobrowolnej zgodzie naszych klientów na przekazywanie próbek, które zasilą nasz silnik. Możemy wtedy pozyskać taki nowy malware czy nowy exploity, które grasują w Internecie i w ten sposób poprawić bezpieczeństwo wszystkich naszych klientów.

- Trzeci silnik, który skutecznie chroni przed nieznanym malware’em, to Sandbox. Kolejność działania wszystkich mechanizmów i sposób ich działania pozwala na wyeliminowanie 98% niebezpiecznej zawartości zwykłymi silnikami. Tylko 2% treści trafia do Sanboxa, a średni czas analizy wynosi ok. 3 minuty. Gdybyśmy każdy dokument i plik, który jest podejrzany, musieli wrzucić do Sandboxa, to w zasadzie każdą pocztę z załącznikiem opóźnialibyśmy o 3 minuty. Nie możemy sobie na to pozwolić, dlatego Sandbox jest ostatnią linią obrony. W tych 3 minutach mieści się powołanie do życia nowej maszyny wirtualnej z realnym systemem Windows i pakietem Office oraz „detonacja” próbki. Bez większych ograniczeń próbka ma możliwość pobrania swojego kodu z Internetu i uwydatnienia całego swojego złośliwego zachowania właśnie poprzez dobranie kolejnych elementów. Na koniec generowany jest raport i odpowiedź na pytanie: czy próbka jest złośliwa, czy nie. Na tej podstawie produkt dostaje informację czy takie zagrożenie zablokować. Administratorzy z kolei dostają informację, co było złośliwego w próbce, która została „zdetonowana”.

Ochrona przed atakami typu BEC

Charakterystyczny dla ataków BEC e-mail od CEO o przykładowej treści: „Proszę o pilne przelanie 15 000 zł na wskazane konto” wciąga księgową w schemat ataku. Typowe cechy takiego e-maila to pole „Od”, gdzie najczęściej zaobserwujemy podrobione imię i nazwisko osoby decyzyjnej w firmie (High Profile Users). Kolejną cechą tych wiadomości jest docelowy odbiorca. Najczęściej jest to osoba, która posiada jakąś finansową odpowiedzialność np. CFO czy księgowa. Brak załączników oraz złośliwych adresów URL powoduje, że dla zwykłego użytkownika, pracującego w dziale finansowym powyższe elementy nie wzbudzą niepokoju. Nie pomogą też klasyczne systemy ochrony AV.

Gdybyśmy jednak spojrzeli na zagadnienie BEC tak, jak ekspert z dziedziny bezpieczeństwa IT, to okazałby się, że musimy określić dwa podstawowe parametry – zachowanie atakujących oraz ich intencje.

Intencją dostarczenia tej poczty jest wyłudzenie pieniędzy, więc w treści należy poszukać elementów związanych z implikacją finansową i wyzwaniem do pojęcia jakiegoś działania. Należy także zajrzeć w nagłówek takiej korespondencji. Jego analiza uwydatni elementy związane z zachowaniem atakujących w trakcie dostarczanie tej korespondencji. Podejrzenia powinien wzbudzić dziwny, podejrzany dostawca poczty czy podrobiona domena – tzw. cousin domain, tzn. do złudzenia przypominająca domenę naszej organizacji. Warto też zwrócić uwagę na pole „Reply to” (Odpowiedz do), które wskazuje nam odpowiedź na darmową usługę pocztową, jak np. Gmail.

Dwa elementy silnika do ochrony przed zagrożeniami BEC

Pierwsza część to system ekspercki, który analizuje zawartość nagłówka. Szuka podobieństwa nazwy użytkownika do ważnych osób w firmie i śledzi, w jaki sposób poczta została przekazana (skąd dokąd), czy użyta została bliźniacza domena itp. Szuka też odpowiedzi na pytanie, jakie było zachowanie atakujących. Drugi element ochrony to system uczenia maszynowego, który analizuje treść w celu identyfikacji intencji autora wiadomości, szuka elementów świadczących o skutkach finansowych oraz ponagleń i innych cech typowych dla BEC. Te dwa algorytmy są ważone ze sobą oraz korelowane i dają w efekcie różnego poziomu detekcję.

Mimo że produkt nie dysponuje wsparciem dla języka polskiego, nie oznacza to, że jest kompletnie bezużyteczny, ponieważ reguły eksperckie działają tak czy inaczej. W efekcie nawet w przypadku braku zrozumienia tekstu, wystarczą, żeby otagować korespondencję jako podejrzaną. Poziom suspicious (podejrzany) oznacza, że taka detekcja daje nam „inner stamp” – stempel w treść, który możemy zdefiniować po polsku lub po angielsku: „drogi użytkowniku, prośba o weryfikację czy ten e-mail jest autentyczny”.

Writing Style DNA

Drugi silnik do ochrony przed wewnętrznymi atakami BEC, to najciekawsze z rozwiązań do detekcji, który posiadamy w Trend Micro.

Wewnętrzny atak BEC to taki, który pochodzi z przejętego przez atakujących (np. poprzez phishing) konta pocztowego w danej organizacji. Na potrzeby ochrony przed wewnętrznym atakiem BEC powstał silnik Writing Style DNA, który bazuje nadetekcji stylu pisania dla ważnych osób w organizacji (High Profile Users). Każda osoba ma swój unikalny styl pisania wiadomości, który charakteryzuje się m.in. częstotliwością powtórzeń, długością zdań, ilością przestankowania, relacją poszczególnych części zdania do siebie itd. Istnieje wiele takich elementów, które możemy wykorzystać i złożyć jako matematyczny model w stylu pisania, a następnie użyć algorytmu uczenia maszynowego do sprawdzenia, czy wysyłany mail pasuje do modelu autora.

Aby system zadziałał, należy uprzednio przeprowadzić trenowanie, które polega na budowie matematycznego modelu stylu pisania na podstawie około 500 historycznych e-maili dla danego autora.

Silnik do ochrony przed phishing’iem

Warto także wspomnieć o specjalnym mechanizmie do ochrony przed wyłudzeniami danych logowania (phishing) do systemu Microsoft 365. Ataki te przeprowadzane są także na masową skalę, ponieważ portal logowania do systemu jest taki sam dla wszystkich jego abonentów. Podrobienie strony logowania Microsoft’u daje możliwość wyłudzenia poświadczeń z wielu organizacji jednocześnie, a dzięki użyciu narzędzi automatyzujących ten atak jest to proste do przeprowadzenia. Atakujący wykorzystują do ataków nowopowstałe domeny (newborn), co dodatkowo utrudnia możliwość ochrony przy użyciu systemów bazujących na reputacji (w chwili ataku niebezpieczny URL nie posiada jeszcze złej reputacji).

CAS musi więc specjalnie potraktować tego typu zagrożenia mechanizmem widzenia komputerowego, który robi zrzut ekranu (screenshot) takiej strony, sprawdzając jak ona wygląda i czy łudząco przypomina stronę logowania Microsoft. Dzięki temu możemy określić czy mamy do czynienia z phishing’iem i, w razie potrzeby, takie ataki zablokować.

CAS, dzięki integracji poprzez API, chroni także przed wewnętrznymi zagrożeniami, czyli korespondencją wysyłaną pomiędzy pracownikami, która zwykle zamyka się w obrębie Exchange Online i nie przechodzi przez normalne bramy pocztowe. Integruje się nie tylko z pocztą, ale również z dodatkowymi usługami do wymiany plików (One Drive, SharePoint) oraz Teams. W przypadku tej ostatniej platformy ochrona polega na skanowaniu załączników, które użytkownicy mogą między sobą wymieniać. W przypadku SharePoint’a i OneDrive skanujemy to, co zostanie tam złożone. Te same mechanizmy ochrony, w tym uczenie maszynowe, ochrona przed exploitami, analiza URL czy Sandboxing mają zastosowanie, więc jesteśmy w stanie pokryć pełną, wielowarstwową ochroną, także te kanały komunikacji.

Dzięki temu, że nasz produkt jest zintegrowany przez API i ma dostęp do korespondencji, która złożona jest w skrzynkach, możemy przeprowadzić tzw. retro scanning. Takie skanowanie wsteczne pozwala nam określić, co działo się w skrzynkach, zanim usługa została wdrożona. Możemy takie skanowanie przeprowadzić w trybie monitorowania, gdzie zaraportujemy o tych zagrożeniach lub w trybie z blokowaniem, gdzie skasujemy te złośliwe zawartości ze skrzynek użytkowników. Jest to niezwykle pomocne np. podczas przeprowadzanych testów lub we wczesnej fazie wdrożenia.

Po więcej informacji zapraszam Państwa na webinarium pod tytułem „Bezpieczeństwo pracy zdalnej oraz firmowej poczty w chmurze” dostępne teraz on-demand, w trakcie którego wyjaśnię liczne możliwości, które oferuje Cloud App Security w zakresie podniesienia skuteczności ochrony platform do pracy zdalnej. Webinarium on-demand