Państwa Europy Wschodniej znalazły się na celowniku trwającej obecnie kampanii ransomware, która bazuje na oprogramowaniu Bad Rabbit (wykrywanym przez Trend Micro jako RANSOM_BADRABBIT.A), będącym prawdopodobnie odmianą wcześniejszego oprogramowania ransomware o nazwie Petya. Do ataku doszło kilka miesięcy po wybuchu poprzedniej epidemii spowodowanej przez oprogramowanie Petya, która miała miejsce w Europie w czerwcu tego roku.

Państwa Europy Wschodniej znalazły się na celowniku trwającej obecnie kampanii ransomware, która bazuje na oprogramowaniu Bad Rabbit (wykrywanym przez Trend Micro jako RANSOM_BADRABBIT.A), będącym prawdopodobnie odmianą wcześniejszego oprogramowania ransomware o nazwie Petya. Do ataku doszło kilka miesięcy po wybuchu poprzedniej epidemii spowodowanej przez oprogramowanie Petya, która miała miejsce w Europie w czerwcu tego roku.

Ze wstępnych raportów wynika, że najbardziej ucierpiały systemy transportowe i środki masowego przekazu na Ukrainie i w Rosji. W związku z tym ukraiński oddział CERT (CERT-UA) wydał komunikat z ostrzeżeniem o potencjalnych dalszych atakach ransomware.

Wstępna analiza

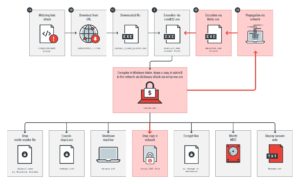

Rysunek 1. Łańcuch infekcji Bad Rabbit

Z naszych wstępnych analiz wynika, że Bad Rabbit rozprzestrzenia się z wykorzystaniem tzw. „taktyki wodopoju” za pośrednictwem fałszywego instalatora programu Flash: install_flash_player.exe. W zainfekowanych witrynach umieszczany jest skrypt zawierający adres URL rozpoznawany jako hxxp://1dnscontrol[.]com/flash_install, który w momencie publikacji tego dokumentu jest niedostępny. Zaobserwowaliśmy, że fałszywy instalator programu Flash jest dostarczany z kilku zainfekowanych witryn w Danii, Irlandii, Turcji i Rosji.

Rysunek 2. Fragment kodu zawierający skrypt umieszczony w witrynach

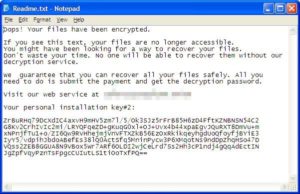

Po kliknięciu fałszywego instalatora na komputerze umieszczany jest przy użyciu procesu rundll32.exe plik narzędzia szyfrującego infpub.dat wraz z plikiem narzędzia deszyfrującego dispci.exe. W ramach wykonywanej procedury Bad Rabbit korzysta z trzech plików odwołujących się do serialu Gra o tron. Pierwszy z nich to plik rhaegal.job, który odpowiada za uruchomienie pliku narzędzia deszyfrującego, a drugi to plik drogon.job, którego zadaniem jest zamknięcie systemu na komputerze ofiary. Następnie oprogramowanie ransomware szyfruje pliki w systemie i wyświetla widoczne poniżej żądanie okupu.

Rysunek 3. Żądanie okupu wygenerowane przez oprogramowanie Bad Rabbit (widoczny klucz instalacji)

Trzeci plik, viserion_23.job, po raz drugi ponownie uruchamia atakowany system. Następnie ekran komputera jest blokowany i wyświetla się następujący tekst:

Rysunek 4. Żądanie okupu wyświetlane przez oprogramowanie Bad Rabbit po ponownym uruchomieniu systemu

Na podstawie naszych wstępnych analiz można stwierdzić, że Bad Rabbit rozprzestrzenia się na inne komputery w sieci, umieszczając swoje kopie w sieci pod pierwotną nazwą i uruchamiając je przy użyciu Windows Management Instrumentation (WMI) oraz narzędzi MS-SCMR. Z doniesień wynika, że oprogramowanie Bad Rabbit zawiera między innymi narzędzie open source o nazwie Mimikatz, które służy do wyodrębniania danych uwierzytelniających. Ponadto znaleźliśmy dowody na to, że do szyfrowania zawartości atakowanych systemów używane jest legalne narzędzie do szyfrowania dysków o nazwie DiskCryptor.

Należy zaznaczyć, że Bad Rabbit nie wykorzystuje żadnych luk w zabezpieczeniach (w odróżnieniu od oprogramowania Petya, które w ramach wykonywanej procedury wykorzystywało lukę EternalBlue).

Ograniczanie skutków i sprawdzone procedury

Użytkownicy mogą ograniczyć skutki działania programów ransomware — takich jak Bad Rabbit — poprzez stosowanie sprawdzonych procedur opisanych w tym przewodniku.