Pod koniec marca na Twitterze i w innych mediach zaczęły pojawiać się informacje o luce w zabezpieczeniach o nazwie Badlock (CVE-2016-0128/CVE-2016-2118). Wykryto ją w komputerach z systemami operacyjnymi Windows i serwerach Samba – i już wtedy powstało na jej temat wiele spekulacji i niedomówień. Przyjrzyjmy się więc tej luce, porównując ją z podobnymi zagrożeniami.

Pod koniec marca na Twitterze i w innych mediach zaczęły pojawiać się informacje o luce w zabezpieczeniach o nazwie Badlock (CVE-2016-0128/CVE-2016-2118). Wykryto ją w komputerach z systemami operacyjnymi Windows i serwerach Samba – i już wtedy powstało na jej temat wiele spekulacji i niedomówień. Przyjrzyjmy się więc tej luce, porównując ją z podobnymi zagrożeniami.

Badlock jest określany za pomocą następujących identyfikatorów:

- CVE-2016-0128 (Microsoft)

- CVE-2016-2118 (Samba)

Czy Badlock może zostać wykorzystany przez cyberprzestępców w celu organizacji ataku na dużą skalę?

Tak, bo ta luka znajduje się we wszystkich komputerach z systemami operacyjnymi Windows, w tym Windows 2003, Windows 2000 i Windows XP, oraz serwerach z systemem Samba. Na badlock.org można przeczytać stwierdzenie: „Jesteśmy niemal pewni, że wkrótce pojawią się eksploity”. Jednak wykorzystanie przez nie Badlocka nie jest wcale takie proste.

Jak bardzo jest to groźna luka?

Jedna z wielu spekulacji na temat Badlocka dotyczy jego rzekomego podobieństwa do MS08-067 ― luki wykorzystanej przez robaka Conficker/DOWNAD. Dzięki tej luce Conficker/DOWNAD mógł zainfekować całą sieć z jednej maszyny. Jego ofiarą padły miliony komputerów i serwerów Windows.

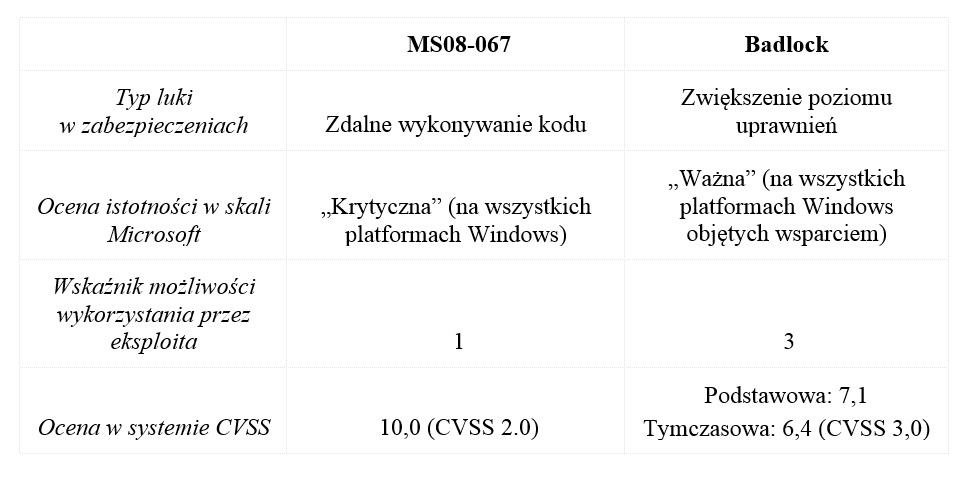

Tymczasem Badlock zdecydowanie nie jest podobny do MS08-067. Microsoft ocenił lukę MS08-067 jako „krytyczną” we wszystkich wersjach systemu Windows, natomiast luka Badlock została określona jedynie jako „ważna”. W systemie ocen CVSS zagrożenie Badlock otrzymało 7,1 punktów, a CVE-2008-4250 (MS08-067) 10,0, czyli maksymalny wynik. Wskaźnik możliwości wykorzystania przez eksploity (ang. exploitability index) dla Badlocka wynosi 3, a dla CVE-2008-4250 ― 1 (przy czym „3” oznacza, że wykorzystanie luki jest niemożliwe).

Możliwość wykorzystania Badlocka przez cyberprzestępców zależy przede wszystkim od przeprowadzenia wcześniej przez nich ataku typu man-in-the-middle (MitM). Atakujący musi dobrze poznać atakowaną sieć – nie wystarczy pobranie odpowiednich narzędzi z internetu i uruchomienie eksploita.

Warto również wiedzieć, że po przeprowadzeniu udanego ataku cyberprzestępca zyskuje dostęp do bazy danych SAM, którą będzie mógł wykorzystać do złamania algorytmów szyfrujących hasła.

Przestępca wykorzystujący Badlocka – inaczej niż w przypadku luki MS08-067 – może zdalnie przejąć kontrolę nad zainfekowanym systemem, omijając kanał RPC bez uwierzytelniania, a następnie uruchomić dowolny kod.

Czym dokładnie jest luka Badlock?

Badlock – określany również za pomocą symboli CVE-2016-0128 i CVE-2016-2118 – jest luką, która pozwala na zwiększenie poziomu uprawnień. Według Biuletynu Microsoft powstała ona na skutek „sposobu, w jaki zdalne protokoły SAM i LSAD ustanawiają kanał RPC (z ang. Remote Procedure Call ― zdalne wywoływanie procedur)”. Chodzi tu szczególnie o sposób obsługi poziomów uwierzytelniania przez protokół SAMR.

W serwisie porad systemu Samba można przeczytać, że „atak MitM umożliwia przechwycenie każdego ruchu danych opartego na protokole DCERPC między klientem a serwerem oraz podszycie się pod klienta i otrzymanie tych samych uprawnień, które ma uwierzytelniony użytkownik. Gdy trzeba pokonać kontrolery domen Active Directory, staje się to znacznie trudniejsze”.

Aby przeprowadzić atak MitM, przestępca musi najpierw przechwycić dane przesyłane w sieci. Następnie atakujący może uzyskać dostęp z uprawnieniami do odczytu i zapisu w bazie danych SAM oraz do algorytmów szyfrujących hasła. Za pomocą danych uwierzytelniających, może on podszyć się pod innego użytkownika.

Zalecamy więc jak najszybsze wdrażanie poprawek lub rozwiązań zabezpieczających, które chronią przed wykorzystaniem luki Badlock przez eksploity.

Jak można zabezpieczyć przed tym zagrożeniem komputery w punktach końcowych, również z tymi systemami operacyjnymi Windows i Samba, dla których kończy się okres wsparcia?

Zarówno Microsoft, jak i Samba udostępniły poprawki zabezpieczające tę lukę. Porady na ten temat można znaleźć tutaj.

Trend Micro Deep Security zabezpiecza użytkowników tych wersji systemu Windows, dla których kończy się okres wsparcia. Więcej informacji o obsłudze takich platform można znaleźć tutaj. Deep Security chroni nawet te wersje platformy Samba, które nie są już objęte wsparciem (tj. 4.1 i wcześniejsze). Funkcja Recommendation Scan automatycznie przypisuje reguły i umożliwia łatwe, zautomatyzowane wdrożenie zabezpieczeń.

Użytkownicy rozwiązań Trend Micro Deep Security, Vulnerability Protection i Tipping Point są chronieni przed zagrożeniami związanymi z luką Badlock przez wymienione poniżej aktualizacje.

Aktualizacja DSRU16-009 oprogramowania Deep Security udostępniona 12 kwietnia 2016 r.:

- 1007584 – SAMBA RPC Authentication Level Downgrade Vulnerability

- 1007586 – SAMBA RPC Authentication Level Downgrade Vulnerability – 1

- 1007593 – Identified SAMBA DCERPC AUTH LEVEL CONNECT Password Validate Request

- 1007531 – Microsoft Windows RPC Downgrade Vulnerability (CVE-2016-0128)

- 1007539 – Microsoft Windows RPC Downgrade Vulnerability (CVE-2016-0128) – 1

- 1007561 – Identified Windows DCERPC AUTH LEVEL CONNECT Password Validate Request

Użytkownicy rozwiązania TippingPoint są chronieni przed zagrożeniami związanymi z luką Badlock za pomocą dostępnego już filtra MainlineDV:

- 24259: RPC: Windows SAMR Man-in-the-Middle Vulnerability (Badlock)

- 24260: RPC: SamrValidatePassword Method Using Unencrypted Authentication Level