Baza wiedzy MITRE ATT&CK® to wyjątkowe narzędzie, które pomaga firmom z branży zabezpieczeń cybernetycznych w rozwoju i koordynacji działań. Standaryzuje ona interpretację metod stosowanych przez hakerów oraz język, za pomocą którego opisywane są zachowania grup cyberprzestępczych.

Autor: Ian Heritage

Rezultatem testów przeprowadzanych przez organizację MITRE Engenuity nie są zestawienia wyników, rankingi ani listy. Zamiast tego przedsiębiorstwa otrzymują przejrzyste informacje, na podstawie których mogą ocenić skuteczność konkretnych rozwiązań zabezpieczających w wykrywaniu ataków przeprowadzanych przez określone grupy cyberprzestępcze. Dzięki zgodności z platformą ATT&CK testy są w stanie przedstawić dokładny i usystematyzowany przebieg ataku.

Specjaliści ds. cyberbezpieczeństwa mogą również wykorzystać platformę MITRE ATT&CK, aby uprościć komunikację dotyczącą bezpieczeństwa w swoich przedsiębiorstwach. Platforma ta pomaga zwrócić uwagę na rzeczy, które są istotne, a często pomijane podczas analizy. Może zostać wykorzystana do kontroli luk w zabezpieczeniach i wykrywania miejsc narażonych na ataki. Wyniki testów ułatwiają porównanie rozwiązań różnych dostawców i wybór tych, które najlepiej zabezpieczą wykryte luki. Dzięki większej widoczności można również wykryć miejsca, gdzie różne zabezpieczenia nakładają się na siebie i wyeliminować takie przypadki w celu optymalizacji kosztów.

Przy wszystkich swoich zaletach platforma MITRE ATT&CK ma jedną wadę: dostarcza masę informacji, które wymagają sortowania i interpretacji. Spróbujemy więc podzielić proces testowania na etapy.

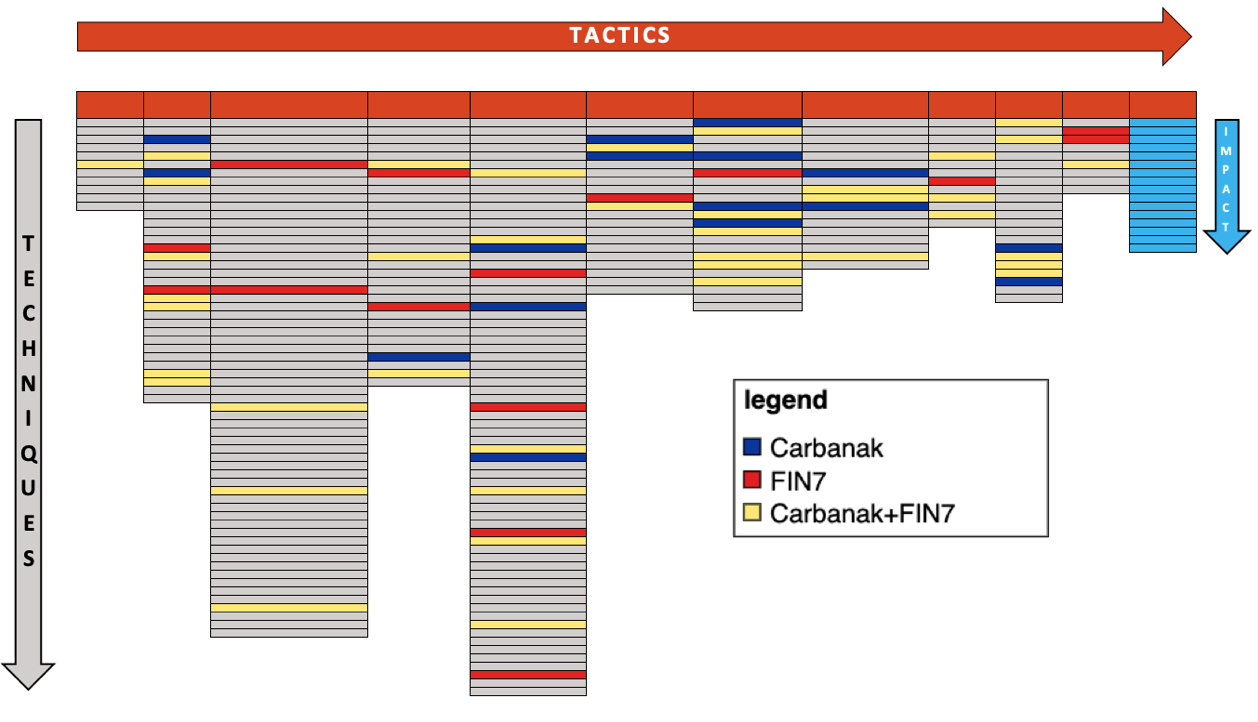

Zanim jednak zajmiemy się samym testem i jego kolejnymi fazami, przedstawimy tegoroczne scenariusze ataków. W testach MITRE Engenuity ATT&CK Evaluations stosowane są symulacje rzeczywistych ataków typu APT (Advanced Persistent Threat ― zaawansowane zagrożenia o długotrwałym działaniu), imitujące techniki i taktyki konkretnych grup cyberprzestępczych. W tym roku były to symulacje działań dwóch grup działających z motywów finansowych i stosujących podobne metody ― Carbanak (w dniu pierwszym) i FIN7 (w dniu drugim), obejmujące łącznie ponad 174 kroki.

Celem testów MITRE Engenuity ATT&CK Evaluations jest ocena zdolności produktu do wykrywania działań przestępców przeprowadzających ataki ukierunkowane. Inaczej niż w przypadku tradycyjnych testów MITRE Engenuity skupia się wyłącznie na tych funkcjach produktu, które umożliwiają wykrycie zagrożenia po wtargnięciu intruza do systemu. W tym roku jednak przeprowadzono również opcjonalne testy blokowania ataków i zapobiegania im. Pozwoliły one określić efektywność produktu w zakresie wykrywania i powstrzymywania bieżących zagrożeń, zanim dojdzie do większych szkód.

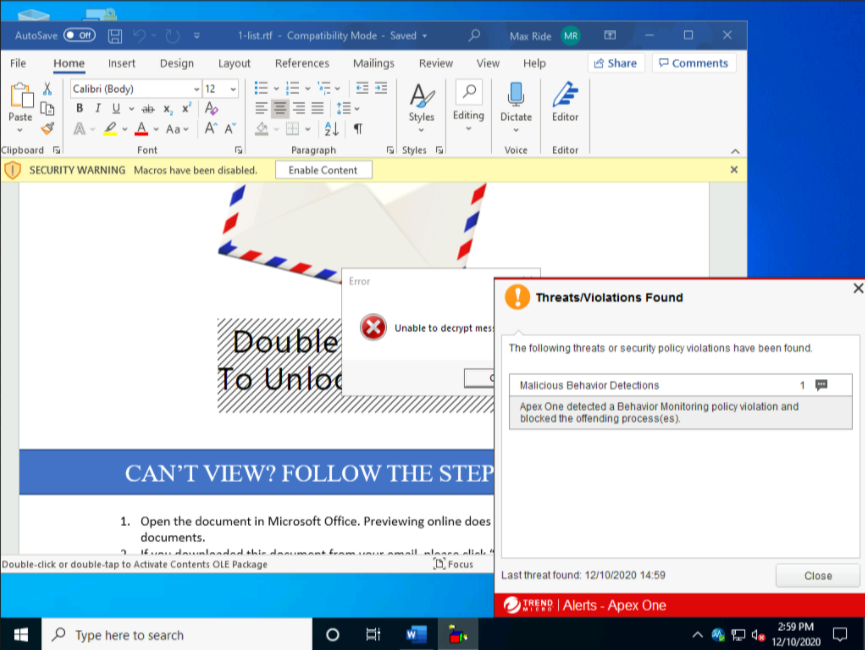

Włamanie do systemu: zmylenie ofiary

Testy MITRE Engenuity ATT&CK Evaluations rozpoczynają się od ataku na uczciwego, działającego w dobrej wierze menedżera banku lub hotelu. W celu wyłudzenia danych hakerzy wysłali mu e-mail nakłaniający do otwarcia załącznika ze szkodliwym kodem (celem tej techniki jest uruchomienie szkodliwego kodu przez użytkownika). Otwierając załącznik, menedżer zapewnił cyberprzestępcom dostęp do firmowej sieci.

Utrzymanie dostępu: ciężka praca

Po uzyskaniu dostępu do sieci przedsiębiorstwa, cybergang musi zgromadzić informacje potrzebne do osiągnięcia celu. W kolejnych fazach ataku używa więc różnych taktyk, które pozwalają mu utrzymać dostęp do systemu i uniknąć wykrycia.

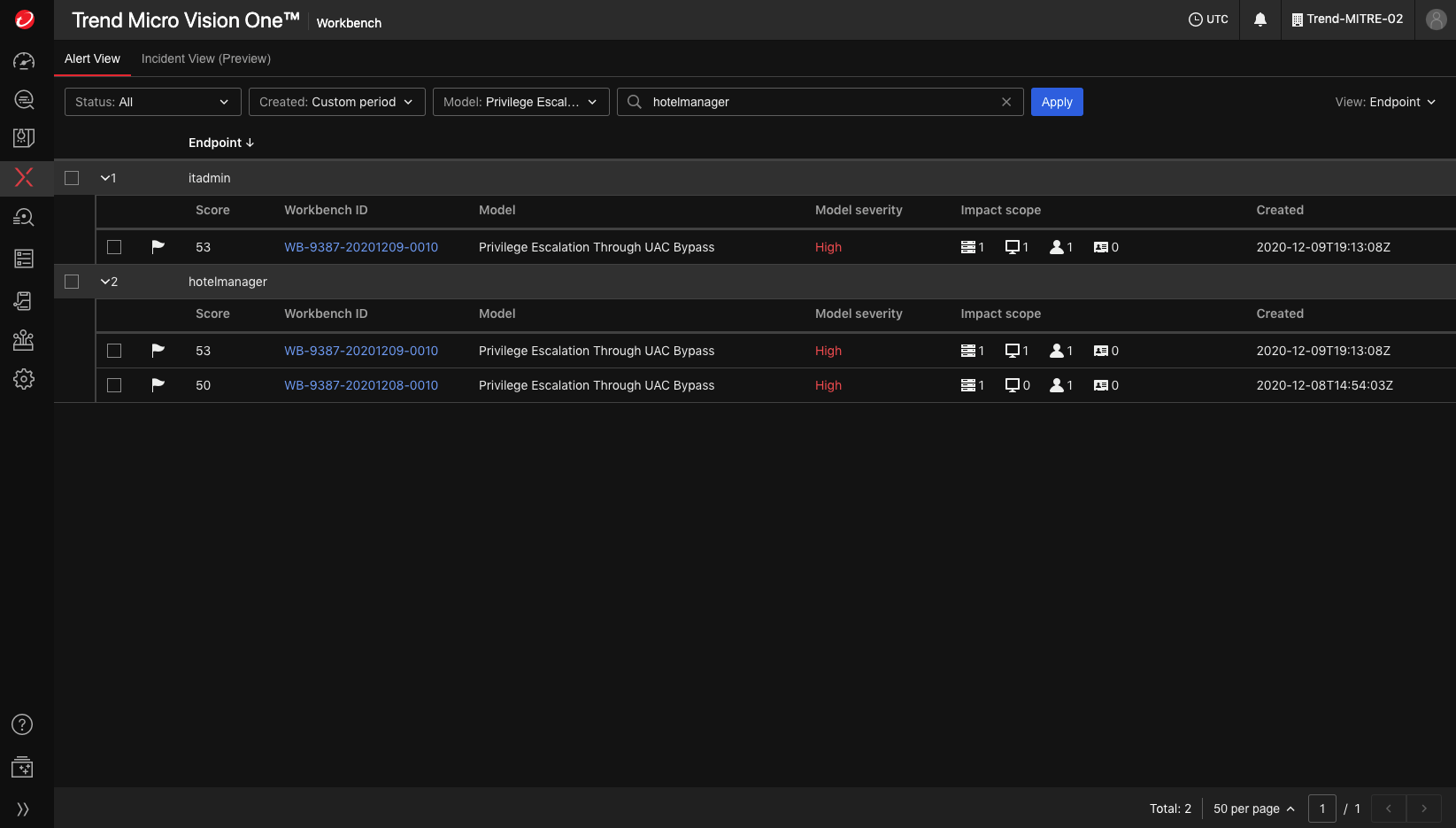

Przestępca stosuje eskalację uprawnień, która zwykle polega na wykorzystaniu słabych punktów systemu, błędów w konfiguracji i luk w zabezpieczeniach na potrzeby uzyskania większych przywilejów. Następnie uzyskuje dostęp do danych uwierzytelniających, które przejmuje, aby dostać się do systemów docelowych i sfinalizować atak.

Obie wspomniane grupy kierują się motywami finansowymi, więc szukają danych, które można najkorzystniej sprzedać. W przeszłości Carbanak i FIN7 kradły informacje umożliwiające identyfikację osób (PII) oraz dane kart kredytowych.

Eksploracja: w poszukiwaniu łupu

Cyberprzestępcy stosują technikę eksploracji, aby zlokalizować docelowy system, nad którym przejmą kontrolę w celu dokonania oszustwa lub kradzieży danych z zamiarem ich sprzedaży. Jest to newralgiczny moment w procesie wykrywania ataku. Jeśli sprawcy wciąż są obecni w sieci i przemieszczają się w niej, korelacja danych w całym środowisku umożliwi odpowiednie powiązanie zdarzeń i eliminację intruza, zanim zdąży on osiągnąć swój cel.

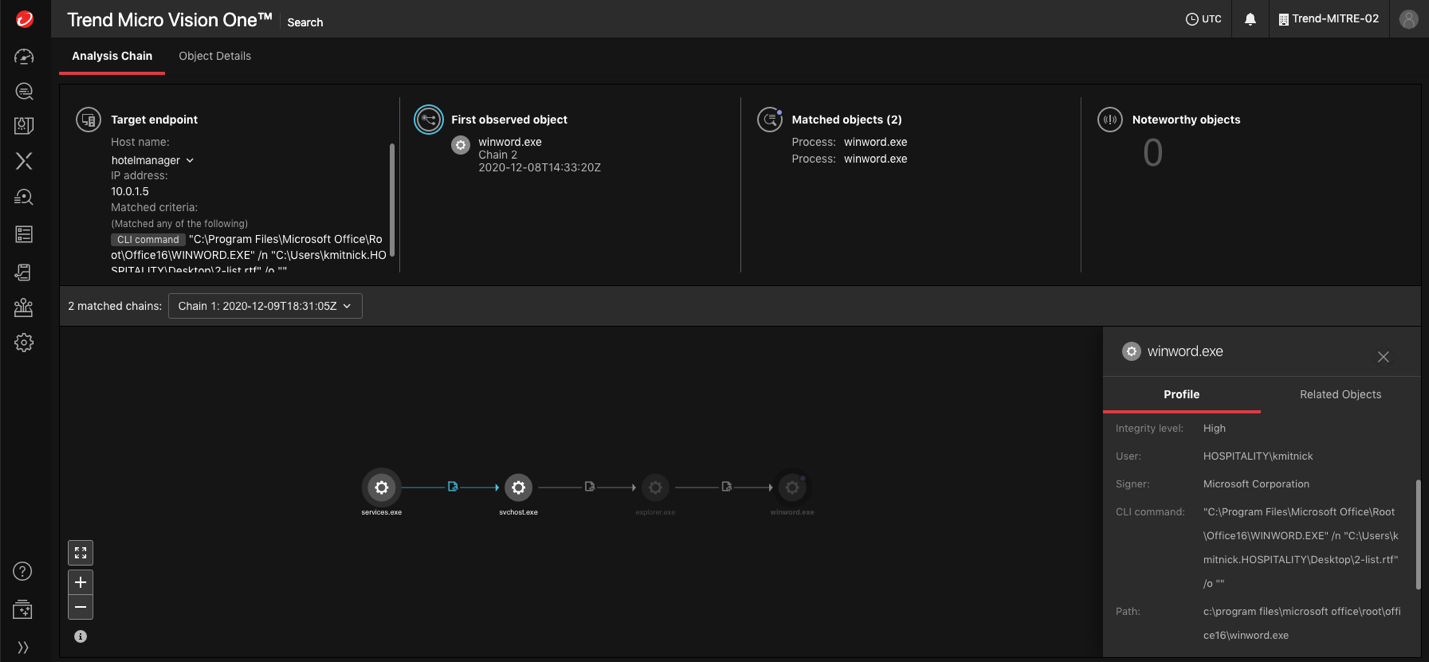

Na tym etapie rozwiązanie Trend Micro Vision One sprawdza się znakomicie. Automatycznie koreluje dane z różnych obszarów sieci i punktów końcowych, dzięki czemu pracownicy odpowiedzialni za cyberbezpieczeństwo są efektywniej powiadamiani o zagrożeniach. Nie ograniczamy się do informowania o zaistnieniu poszczególnych zdarzeń, lecz kojarzymy je ze sobą w celu zbadania, czy mogą one wskazywać na zagrożenie określonego typu lub atak zorganizowany przez konkretną grupę.

Podsumujmy więc przebieg testu:

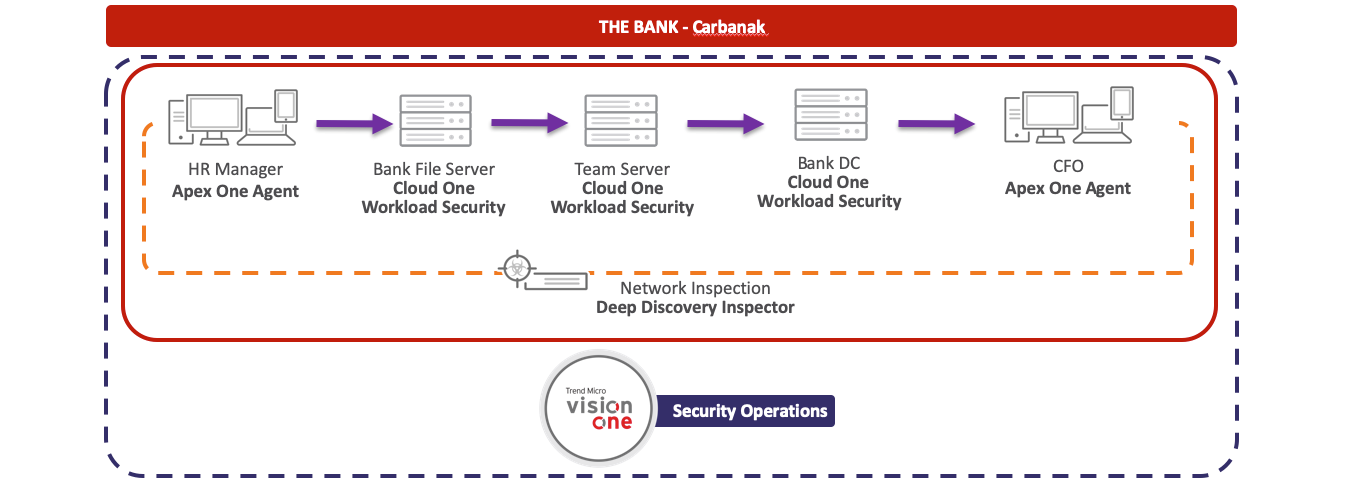

Pierwsza symulacja dotyczyła zaawansowanego ataku grupy Carbanak na bank (banki należą do najczęstszych celów tego cybergangu). Najpierw przestępcy zaatakowali menedżera działu kadr, który nieświadomie zapewnił im dostęp do systemu. Następnie poprzez eksplorację zlokalizowali system dyrektora finansowego, skąd pobrali wrażliwe dane i podszyli się pod ich właścicieli, aby dokonać przelewów pieniężnych.

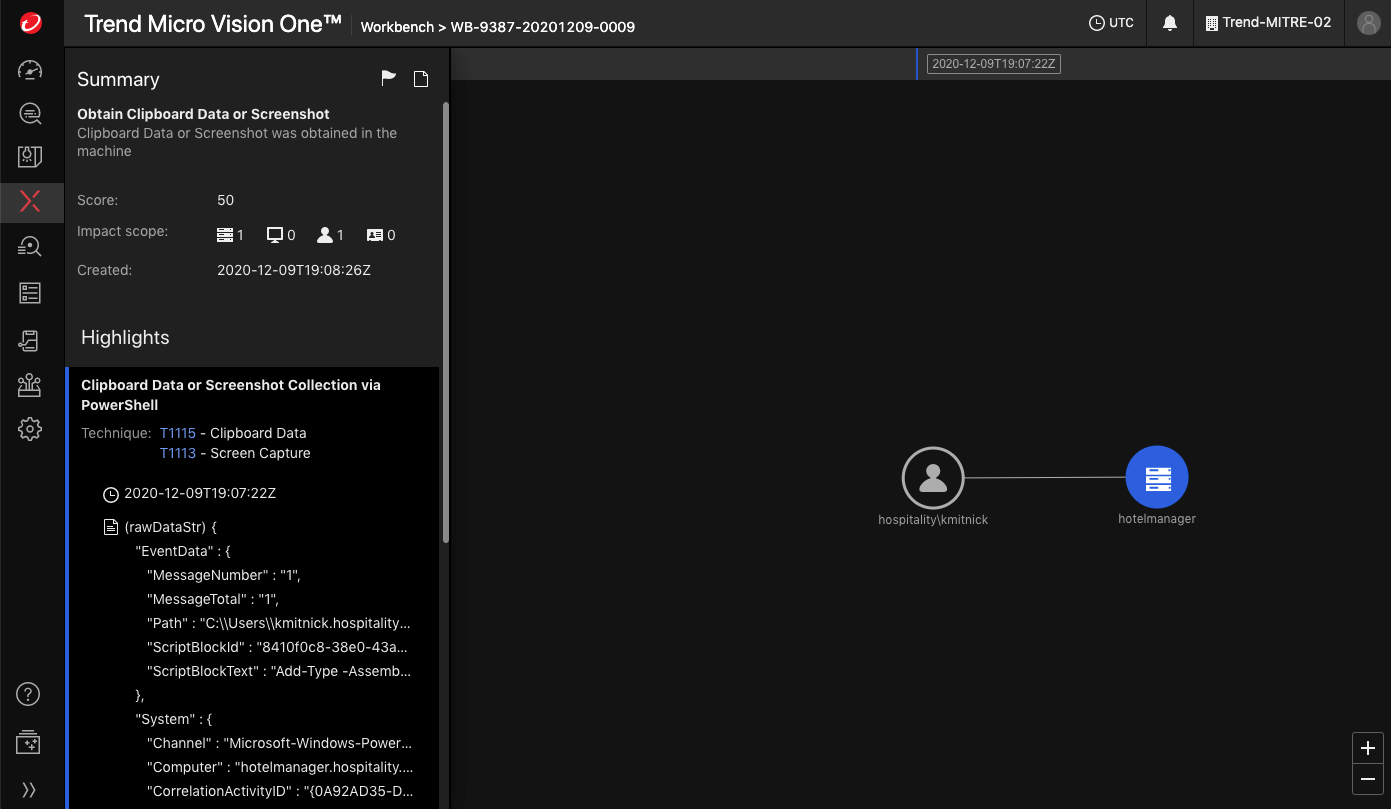

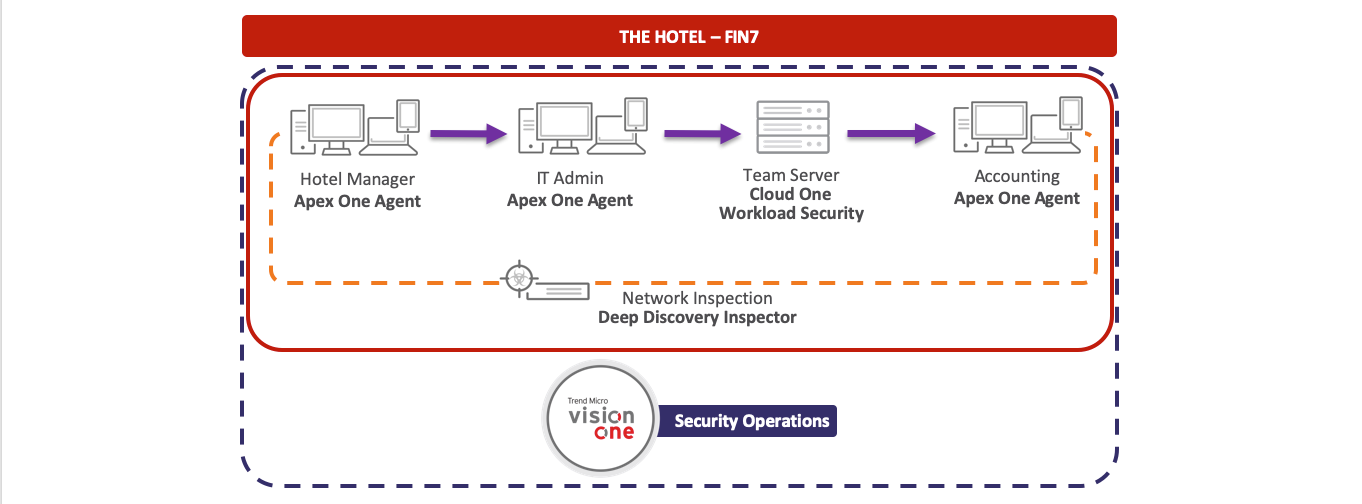

W drugim przypadku zastosowano symulację ataku grupy FIN7 na sieć hoteli. Wprowadzony w błąd menedżer zapewnił przestępcom dostęp do sieci na czas potrzebny do zgromadzenia danych uwierzytelniających i odkrycia kolejnych systemów. Następnie poprzez eksplorację w poziomie hakerzy dostali się do systemu administratora środowiska informatycznego, a stamtąd do systemu rachunkowości, gdzie zapewnili sobie trwały dostęp i pozyskali dane dotyczące płatności realizowanych przez klientów.

Trzeci scenariusz obejmował 10 symulacji ataków i 96 testów. W szczególności testowano zaawansowane mechanizmy chroniące przed zagrożeniami, umożliwiające szybkie zmniejszenie ryzyka oraz skuteczne reagowanie na rzadziej występujące zagrożenia. Mechanizmy te można porównać z zamknięciem na zamek drzwi wejściowych zamiast używania telewizji przemysłowej do śledzenia osób wchodzących do pomieszczenia. Stosowanie mechanizmów zapobiegających zagrożeniom jest kluczowym czynnikiem, który pozwala wykrywać takie zaawansowane ataki i zapobiegać im.

Co to oznacza w praktyce?

Trend Micro ma ponad 30 lat doświadczenia w dziedzinie analizy danych i badania zagrożeń, co w takich przypadkach stanowi dużą wartość. Umożliwia połączenie wszystkich danych telemetrycznych w sposób, który pozwala uzyskać przejrzysty obraz całego ataku.

Platforma Trend Micro Vision One pomaga klientom w osiągnięciu znakomitych rezultatów:

- Wykrycie 96% ataków i zapewnienie widoczności 167 z 174 symulowanych kroków podczas testów. Tak duża widoczność pozwala uzyskać jasny obraz ataku i szybko podjąć odpowiednie działania.

- Wykrycie 100% ataków na host z systemem operacyjnym Linux oraz 14/14 kroków cyberprzestępców. Ma to tym większe znaczenie, że wiele firm coraz częściej korzysta z takich hostów.

- Wzbogacenie 139 elementów danych telemetrycznych przez platformę Trend Micro Vision One w celu zapewnienia lepszej widoczności zagrożeń i ułatwienia analizy ataków. Jest to szczególnie ważne dla analityków z centrów operacji bezpieczeństwa (SOC).

- Szybkie zablokowanie 90% symulowanych ataków w każdym teście za pomocą mechanizmów automatycznego wykrywania i reagowania. Zmniejszenie ryzyka odciąża zasoby zaangażowane w badania, dzięki czemu pracownicy mogą skupić się na poważniejszych problemach związanych z bezpieczeństwem.

Co jeszcze trzeba wziąć pod uwagę?

Oceniając wydajność rozwiązań oferowanych przez różnych dostawców, należy uwzględnić hierarchię typów operacji wykrywania zagrożeń. MITRE ATT&CK wyróżnia 5 typów:

- „Brak informacji”. W tym przypadku nie są dostępne żadne informacje umożliwiające wykrycie zagrożenia. Nie oznacza to, że niczego nie wykryto. Po prostu nie zostały spełnione kryteria określone przez organizację MITRE Engenuity.

- „Telemetria”. Po przetworzeniu danych okazało się, że nastąpiło zdarzenie związane z procesem, którego dotyczy operacja wykrywania zagrożeń.

- „Wskaźnik ogólny”. Wykryto element, który wydaje się podejrzany, ale nie został zaklasyfikowany jako konkretna taktyka lub technika.

- „Taktyka”. Wykrywanie zagrożeń jest oparte na celu taktycznym przeciwnika, takim jak uzyskanie dostępu do danych uwierzytelniających.

- „Technika”. Wykrywanie zagrożeń jest oparte na technice, tj. konkretnym działaniu przeciwnika, np. kradzieży danych do logowania (ang. credential dumping).

Rezultaty należące do kategorii „Wskaźniki ogólne”, „Taktyka” i „Technika” obejmują wzbogacone dane, co jest dodatkową korzyścią. Wykrywanie zagrożeń oparte na konkretnej technice MITRE ATT&CK oraz powiązanej z nią taktyce ułatwia sporządzenie dokładnego opisu ataku. Dlatego metody wykrywania zagrożeń oparte na wskaźnikach ogólnych, taktykach i technikach są preferowane przez dostawców.

Taktykę można porównać do rozdziału książki. Dyrektor ds. bezpieczeństwa informatycznego może przedstawić historię ataku w oparciu o ogólne taktyki wykorzystane przez cyberprzestępców, a następnie odnieść się do technik, które pozwolą szczegółowo wyjaśnić, w jaki sposób przestępcy dokonali ataku.

Podczas oceny rozwiązań oferowanych przez różnych dostawców należy przede wszystkim wziąć pod uwagę liczbę zagrożeń wykrytych na podstawie wskaźników ogólnych, taktyk i technik.

Ponadto metoda oparta na telemetrii zapewnia analitykom dostęp do surowych danych, które zwiększają widoczność i głębię oraz umożliwiają szczegółową analizę działań przestępców we wszystkich zasobach. Również w tym przypadku ważny jest nie tylko dostęp do danych, ale także ich trafna interpretacja.

Dzięki Trend Micro Twoja firma nie musi brać na siebie odpowiedzialności za całą procedurę wykrywania zagrożeń. Trend Micro Vision One przeprowadza korelację danych, która pozwala uzyskać szerszy obraz działań cyberprzestępców. Następnie firma może dokładniej analizować wykryte relacje w oparciu o bazę wiedzy MITRE ATT&CK lub uzyskać więcej informacji na temat konkretnych typów ataków i grup cyberprzestępczych.

W trakcie symulacji platforma Trend Micro Vision One wykryła oba ataki. Zapewniła ich pełną widoczność w całym środowisku oraz umożliwiła scentralizowane wykrywanie i analizę. Zgromadziliśmy ponad 167 elementów opartych na telemetrii i skorelowaliśmy je z ponad 139 elementami danych wzbogaconych. Dzięki temu zespół mógł uzyskać jasny obraz celu cyberprzestępców i sposobu jego osiągnięcia.

W trzeciej, odrębnej rundzie przetestowano mechanizmy przeciwdziałające zagrożeniom używane w środowiskach informatycznych. Był to opcjonalny scenariusz zapewnienia ochrony, w którym uczestniczyło 17 spośród 29 dostawców, w tym Trend Micro. Rozwiązanie Trend Micro poradziło sobie znakomicie, blokując automatycznie 90% symulowanych ataków.

Warto też wspomnieć, że w tym roku testy zostały rozszerzone o serwery oparte na systemie Linux. W tym przypadku wykryliśmy wszystkie 14 technik zastosowanych w symulacji ataku.

Zawsze chętnie uczestniczymy w testach MITRE Engenuity ATT&CK Evaluations, aby sprawdzić skuteczność naszych produktów chroniących przed groźnymi atakami. Pełny zestaw wyników i więcej informacji o rozwiązaniu Trend Micro Vision One można znaleźć tutaj: https://resources.trendmicro.com/MITRE-Attack-Evaluations.html.