W naszym najnowszym raporcie na temat grupy Pawn Storm (znanej również pod takimi nazwami jak APT28, Fancy Bear i Strontium) eksperci Trend Micro opisali zakres i skalę podejmowanych przez nią ataków oraz, co ważne, kulisy jej cyberszpiegowskiego rzemiosła. Nasi specjaliści od 17 lat obserwują działania cybeprzestępców wymierzone w instytucje rządowe, wojsko, media i organizacje polityczne na całym świecie. W raporcie stwierdzili, że w ciągu ostatnich dwóch lat grupa zmieniła charakter swojej działalności i dziś zajmuje się głównie cyberpropagandą, a tylko w 2016 r. liczba zaatakowanych przez nią celów wzrosła o 400%.

W naszym najnowszym raporcie na temat grupy Pawn Storm (znanej również pod takimi nazwami jak APT28, Fancy Bear i Strontium) eksperci Trend Micro opisali zakres i skalę podejmowanych przez nią ataków oraz, co ważne, kulisy jej cyberszpiegowskiego rzemiosła. Nasi specjaliści od 17 lat obserwują działania cybeprzestępców wymierzone w instytucje rządowe, wojsko, media i organizacje polityczne na całym świecie. W raporcie stwierdzili, że w ciągu ostatnich dwóch lat grupa zmieniła charakter swojej działalności i dziś zajmuje się głównie cyberpropagandą, a tylko w 2016 r. liczba zaatakowanych przez nią celów wzrosła o 400%.

Historia grupy Pawn Storm

Trend Micro śledzi grupę Pawn Storm już od 2004 r., ale pierwszy raport zawierający wyniki badań na ten temat ukazał się dopiero w 2014 r. Od tego czasu ustalono, że grupa uderza w globalne organizacje, które według niej zagrażają rosyjskim interesom geopolitycznym. Cyberprzestępcy z Pawn Storm skutecznie atakują cele na całym świecie dzięki inteligentnym, starannie przemyślanym i uwiarygodnionym kampaniom wyłudzania danych osobowych (phishing).

Podczas gdy ataki związane z wyborami w Stanach Zjednoczonych trafiły na pierwsze strony gazet, w minionych 3 latach ofiarą Pawn Storm padło również wiele innych organizacji:

• Czerwiec 2014 – atak na strony internetowe polskiego rządu.

• Wrzesień 2014 – atak na duże amerykańskie przedsiębiorstwo z branży dystrybucji paliw jądrowych przy użyciu fałszywych stron logowania do programu Outlook Web Access dla pracowników. Tę samą metodę grupa wykorzystała również przeciwko instytucjom wojskowym i obronnym w Stanach Zjednoczonych i Europie.

• Grudzień 2014 – atak na konta firmowe 55 pracowników dużej amerykańskiej gazety za pośrednictwem zainfekowanego konta korespondenta wojskowego, zaatakowanego wcześniej w tym samym miesiącu.

• Styczeń 2015 – atak na trzech popularnych blogerów z serwisu YouTube metodą phishingu za pośrednictwem serwisu pocztowego Gmail – cztery dni po przeprowadzeniu przez tych blogerów wywiadu z prezydentem Barackiem Obamą w Białym Domu.

• Luty 2015 – odkrycie zarażonych aplikacji iOS wykorzystywanych przez Pawn Storm do szpiegowania. Grupa zaatakowała również zespół łącznikowy NATO na Ukrainie przy wykorzystaniu fałszywej strony OWA.

• Kwiecień 2015 – atak na państwa członkowskie NATO. Pawn Storm uderzył też we francuską stację telewizyjną TV5Monde, której zablokował kilka globalnych kanałów.

• Lipiec 2015 – odkrycie przez Trend Micro nowego eksploita Java klasy zero-day, którego Pawn Storm wykorzystywał do ataków.

• Lipiec 2015 – przekierowanie jednego z serwerów dowodzenia i kierowania (C&C) grupy Pawn Storm na adres IP Trend Micro.

• Sierpień 2015 – wykrycie kampanii szpiegowskiej w skali krajowej, której celem byli rosyjscy dysydenci, media, artyści i wojskowi, w tym współmałżonkowie urzędników wysokiego szczebla w Stanach Zjednoczonych.

• Wrzesień 2015 – utworzenie fałszywego serwera podszywającego się pod serwer SFTP (Secure File Transfer Protocol) organizacji Dutch Safety Board oraz fałszywego serwera pocztowego Outlook Web Access (OWA) w celu zaatakowania partnera organizacji Dutch Safety Board podczas śledztwa w sprawie katastrofy samolotu MH17.

• Październik 2015 – odkrycie przez Trend Micro, że grupa używa kodu eksploita Adobe Flash klasy zero-day i atakuje ministerstwa spraw zagranicznych kilku krajów wiadomościami e-mail mającymi na celu wyłudzenie danych osobowych metodą spear phishing.

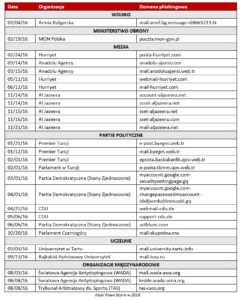

W 2016 r. grupa Pawn Storm kontynuowała działalność cyberszpiegowską, a w jej taktyce można było wyróżnić dwa wyraźne kierunki. Z jednej strony jeszcze szybciej i z większą determinacją zdobywała dane uwierzytelniające, z drugiej skupiła się głównie na cyberpropagandzie. Wykorzystując utworzone przez siebie domeny phishingowe, zajęła się przede wszystkim partiami politycznymi i mediami.

Potęga phishingu

W pierwszej fazie ataku grupa prowadzi kampanie mające na celu wyłudzenie danych uwierzytelniających. Kampanie te nawiązują do ważnych wydarzeń geopolitycznych, co ułatwia skuteczne zarzucenie przynęty na potencjalne ofiary. W ominięciu filtrów antyspamowych i wtargnięciu do systemu pomaga przemyślana pod względem słownictwa i gramatyki treść wiadomości e-mail.

Pawn Storm atakuje konta w systemach internetowej poczty elektronicznej przedsiębiorstw jako słabe ogniwa łańcucha przekazywania informacji biznesowych. Z kont tych może pozyskać dane poufne, które umożliwiają wywieranie wpływu na opinię publiczną. Na przykład w 2016 r. wykradziono dane z kont internetowej poczty elektronicznej Światowej Agencji Antydopingowej (WADA) i ujawniono je pod pseudonimem „Fancy Bear”, aby wpłynąć na opinię publiczną w sprawie rosyjskich sportowców wykluczonych z letniej olimpiady. Konta takie mogą również posłużyć jako odskocznia, która ułatwia dalszą infiltrację zaatakowanej organizacji.

Ponadto grupa prowadzi długofalowe kampanie ukierunkowane na ważnych użytkowników bezpłatnych międzynarodowych serwisów internetowej poczty elektronicznej, takich jak Yahoo! czy Gmail. W ramach tych kampanii cyberprzestępcy uporczywie, czasem kilka razy w tygodniu, wysyłają do potencjalnych ofiar wiadomości e-mail służące do wyłudzenia danych osobowych metodą spear phishing. Od początku 2015 r. nasi eksperci zgromadzili tysiące takich wiadomości.

Dane uwierzytelniające jako podstawa ataków szpiegowskich

Gdy potencjalna ofiara w końcu ulega metodom inżynierii społecznej i klika niebezpieczny odsyłacz lub otwiera zarażony załącznik, sprawca ataku wykorzystuje stosunkowo proste szkodliwe oprogramowanie fazy pierwszej, aby zlokalizować i pozyskać dane objęte szczególną ochroną.. Następnie Pawn Storm przez rok, a nawet dłużej, w sposób niezauważalny gromadzi dane w systemie ofiary. Gdy zdobędzie więcej informacji i ustali, że ofiara jest ważnym celem, może wprowadzić szkodliwe oprogramowanie fazy drugiej, które pozwoli na jeszcze głębszą penetrację systemu. Ważne cele są zwykle mniejszymi podzbiorami grup docelowych.

Wiadomo, że Pawn Storm wykorzystuje zdobyte dane na dwa sposoby:

• w celu głębszej penetracji sieci docelowych, np. metodą „zdobywania wyspy po wyspie” poprzez wysyłanie wiadomości e-mail z wykorzystaniem skradzionych tożsamości;

• poprzez publikowanie wiadomości e-mail zawierających dane objęte szczególną ochroną w celu zniesławienia lub skompromitowania zaatakowanych organizacji bądź wywarcia wpływu na opinię publiczną.

Co dalej z Pawn Storm?

Spodziewamy się, że w 2017 r. grupa utrzyma wysoki poziom aktywności. Specjaliści Trend Micro znaleźli i wciąż znajdują jej domeny phishingowe utworzone w marcu i kwietniu, związane z kampaniami wyborczymi we Francji i w Niemczech. W tym roku wśród celów Pawn Storm znalazła się niemiecka organizacja polityczna Konrad Adenauer Stiftung oraz kampania Emmanuela Macrona we Francji.

Wygląda na to, że zainteresowanie mediów zachęciło Pawn Storm do coraz śmielszych poczynań. W 2016 r. grupa trafiła na pierwsze strony gazet, ponieważ usiłowała wywrzeć wpływ na wyniki wyborów w Stanach Zjednoczonych. Spodziewamy się, że będzie kontynuować tego typu działania. Już w naszej prognozie na 2017 r. przewidywaliśmy, że cyberpropaganda stanie się wszechobecna. Wspomnieliśmy nawet o wyborach we Francji i Niemczech, które obecnie są przedmiotem działań grupy Pawn Storm.

Organizacje polityczne, podobnie jak wszystkie inne, muszą zawsze brać pod uwagę, że mogą być szpiegowane. Od sali zebrań zarządu po serwerownię wszyscy powinni współpracować na rzecz ochrony informacji poufnych. Niezależnie od tego, czy chodzi o Pawn Storm, haktywistów (hakerów działających z pobudek politycznych), grupy cyberprzestępcze czy zagrożenia wewnętrzne – jeśli dane poufne lub informacje objęte prawem własności intelektualnej trafią w niewłaściwe ręce, organizacja będzie mieć problemy.

Najnowszy raport Trend Micro Two Years of Pawn Storm – Examining an Increasingly Relevant Threat dostępny jest na stronie: http://www.trendmicro.co.uk/vinfo/uk/security/news/cyber-attacks/espionage-cyber-propaganda-two-years-of-pawn-storm

Źródło: http://blog.trendmicro.com/pawn-storm-power-social-engineering/