Sprzedawca nowej generacji

W poprzednim wpisie zająłem się „wielką wymianą” tradycyjnych kart kredytowych w USA do formy wyposażonej w chipy. Europejczycy posługują się takimi kartami od dawna, a korzystanie z pasków magnetycznych w Ameryce było dla nas nieodmiennie bardzo dziwne. Nowe reguły transakcyjne zostały wymuszone na systemie bankowym Stanów Zjednoczonych przez zjawiska masowej kradzieży i wycieków wielkich zbiorów danych z gotowymi do użycia numerami kart kredytowych. Przyjrzyjmy się zatem, jak wygląda tradycyjny system obsługi płatności kartami i dlaczego tak łatwo przestępcom przejąć te wrażliwe informacje.

W poprzednim wpisie zająłem się „wielką wymianą” tradycyjnych kart kredytowych w USA do formy wyposażonej w chipy. Europejczycy posługują się takimi kartami od dawna, a korzystanie z pasków magnetycznych w Ameryce było dla nas nieodmiennie bardzo dziwne. Nowe reguły transakcyjne zostały wymuszone na systemie bankowym Stanów Zjednoczonych przez zjawiska masowej kradzieży i wycieków wielkich zbiorów danych z gotowymi do użycia numerami kart kredytowych. Przyjrzyjmy się zatem, jak wygląda tradycyjny system obsługi płatności kartami i dlaczego tak łatwo przestępcom przejąć te wrażliwe informacje.

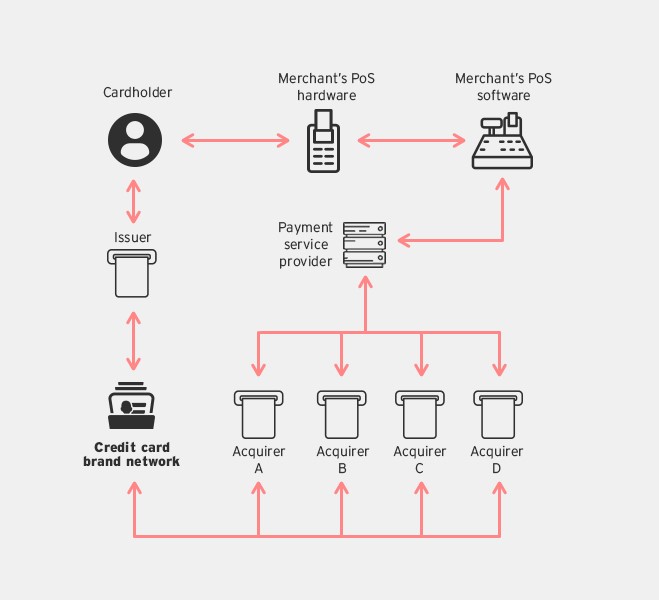

- Konsument wprowadza swoją kartę do terminala. W poprzednim systemie był to tzw. „swipe” czyli przeciągnięcie paska magnetycznego przez czytnik, które skutkowało zwyczajnym wpisaniem numeru karty do terminala.

- Informacje o karcie są przesyłane do systemu POS sprzedawcy.

- POS łączy się z PSP, czyli jednostką obsługującą płatności.

- PSP wybiera, który z banków rozliczeniowych (acquirer) będzie odpowiedzialny za autoryzację transakcji.

- Bank rozliczeniowy poprzez sieć kartową (Visa, MasterCard, itd.) łączy się z wydawcą karty (issuer)dla potwierdzenia możliwości realizacji transakcji.

- Wydawca obciąża konto klienta i potwierdza autoryzację transakcji bankowi rozliczeniowemu.

- Autoryzacja przekazywana jest kaskadowo do POS sprzedawcy.

Oczywiście proces ten ma swoje wyraźne wady (jest bardzo wolny i skomplikowany), ale jego największym grzechem jest jawne przekazywanie rzeczywistego numeru karty kredytowej pomiędzy poszczególnymi uczestnikami transakcji. Nawet jeśli użyjemy trudniejszej do podrobienia karty z chipem, narzędzia włamywaczy wyciągające dane z pamięci POS są w stanie ukraść numery przetwarzanych kart. Stąd pomysł na tokenizację, czyli zastąpienie numeru karty identyfikatorem (tokenem) ważnym tylko w trakcie jednego procesu autoryzacyjnego. Wtedy proces wygląda trochę inaczej:

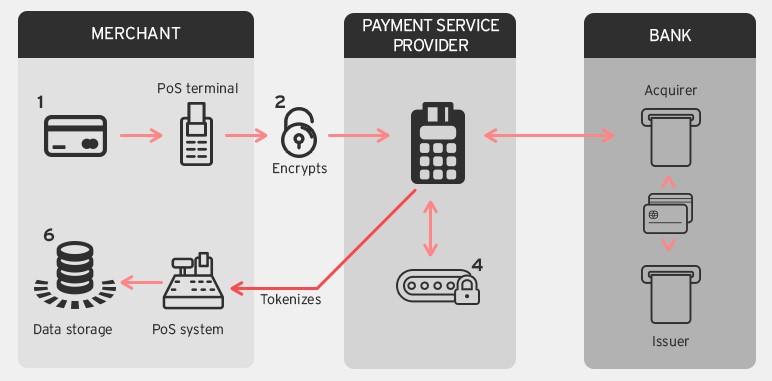

- Klient wprowadza kartę do terminala (zarówno chipową, jak i z paskiem magnetycznym).

- Terminal szyfruje wprowadzone dane i przekazuje je do przetwarzania.

- PSP przekazuje informacje o żądaniu autoryzacji odpowiedniemu bankowi zastępując dane karty tokenem.

- Wygenerowany token wraz z rezultatem autoryzacji jest przekazywany do systemu POS sprzedawcy.

- POS przechowuje i przetwarza wyłącznie tokeny, a nie rzeczywiste numery kart.

System dba o to, aby numer karty kredytowej nigdy nie znalazł się w pamięci urządzeń sprzedawcy. Nawet jeśli dojdzie do kradzieży tokenów, to są one bezużyteczne w innym kontekście.

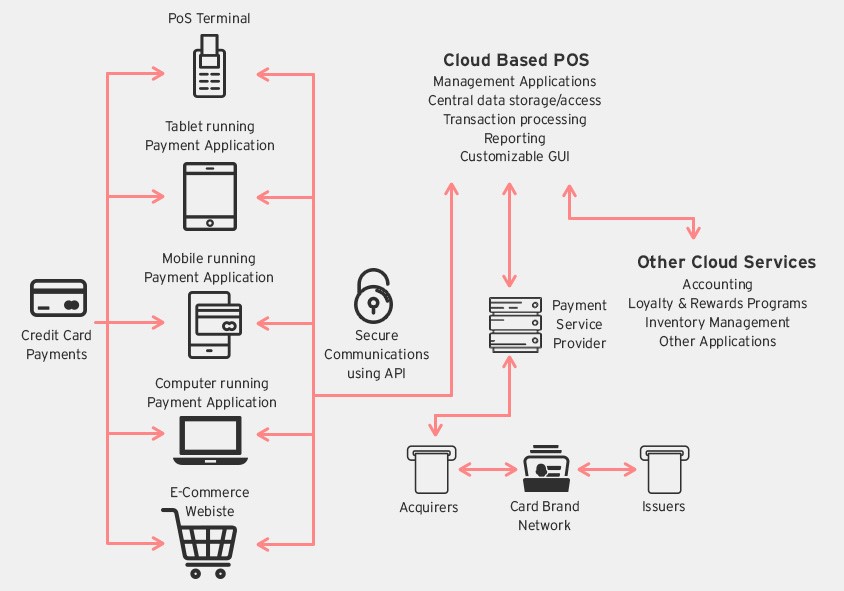

Oczywiście wprowadzenie tego typu rozwiązań jest bardzo kosztowne, a modyfikacja POS w punktach sprzedaży jest operacją niezwykle skomplikowaną. Stąd pomysł na przeniesienie wielu funkcji do chmury, dzięki czemu udostępnienie wymienionych powyżej zaawansowanych metod płatności stanie się proste i dostępne nawet dla małych przedsiębiorców.

Sprzedawcy w takiej architekturze mogą posługiwać się prostymi aplikacjami autoryzacyjnymi na smartfonach i tabletach zamiast korzystać z kosztownej infrastruktury. Integracja cloudowych POSów z systemami e-commerce jest zazwyczaj bardzo łatwa. Cała transmisja wrażliwych danych, ich przetwarzanie oraz przechowywanie jest w rękach usługodawcy, co zwalnia sprzedawcę z tych uciążliwych i podatnych na ataki obowiązków.

Co ciekawe, chmurowe systemy POS mogą działać także w trybie offline, co przydaje się w różnego rodzaju sytuacjach ad-hoc – na przykład przy sprzedaży na festynach czy na pokładzie samolotu. Transakcje są kolejkowane, a potem przetwarzane w jednym bloku. Oczywiście nadal zmagamy się tu z problemem bezpieczeństwa aplikacji pracujących na nieznanych platformach. Tablety i smartfony mogą nosić w sobie mnóstwo wrogiego kodu gotowego wykradać dane klientów. Jedyną radą jest wprowadzenie do tych urządzeń bezpiecznego, wyizolowanego obszaru, który byłby dedykowany do przetwarzania transakcji niezależnie od systemu operacyjnego. Tego typu pomysły są opracowywane przez producentów chipsetów, a największe firmy związane z systemami mobilnymi już szykują odpowiednie struktury dążąc do przeniesienia łatwości i bezpieczeństwa transakcji off-line do świata wirtualnego.

W kolejnym wpisie przyjrzymy się temu, w jaki sposób nowe technologie wpłyną na zachowania konsumentów, elastyczność i bezpieczeństwo realizowanych przez nich transakcji online i offline.

Autor: Michał Jarski, Regional Sales Director CEE, Trend Micro