Klient przyszłości

Do tej pory zajmowaliśmy się kwestiami bezpieczeństwa infrastruktury płatniczej od strony sprzedawców. Przyjrzyjmy się jednak temu, jak nowe technologie wpłyną na konsumentów nowej generacji, na ich zachowania w trakcie zakupów w zwykłych sklepach, jak i podczas transakcji online.

Do tej pory zajmowaliśmy się kwestiami bezpieczeństwa infrastruktury płatniczej od strony sprzedawców. Przyjrzyjmy się jednak temu, jak nowe technologie wpłyną na konsumentów nowej generacji, na ich zachowania w trakcie zakupów w zwykłych sklepach, jak i podczas transakcji online.

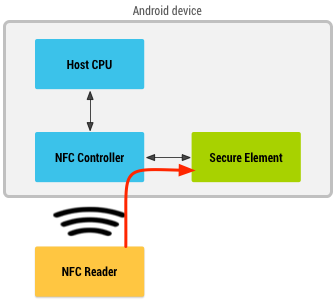

Naturalnym krokiem w rozwoju płatności kartami stało się połączenie zabezpieczenia transakcji przy jednoczesnym ich przyspieszeniu. Fizyczne bezpieczeństwo karty podniesiono poprzez wyposażenie jej w chip zamiast paska magnetycznego. Podrobienie takiej karty jest dużo trudniejsze, jako że przenoszą one transakcję do tzw. Secure Element, czyli zabezpieczonego przed ingerencją z zewnątrz i modyfikacjami układu elektronicznego ściśle dystrybuowanego przez bank wydający kartę.

Analizy zachowań konsumentów wykonane kilka lat temu wskazały, że większość transakcji realizowanych w godzinach szczytu opiewa na kwotę nie większą niż 15 euro. Są to najczęściej drobne zakupy, opłaty za szybki lunch czy bilety komunikacji miejskiej – zatem dokonywane w pośpiechu, gdzie każda zwłoka jest powodem do irytacji. Pełny cykl autoryzacji płatności kartą byłby w tym przypadku zbyt długi, a sam fakt powierzenia karty sprzedawcy czy konieczność wprowadzania kodu PIN mogłyby być problematyczne (kwestia bezpieczeństwa kodu, zaufania do sprzedawcy czy wreszcie trwałości niezwykle intensywnie wykorzystywanego czytnika). Dlatego pojawił się pomysł uzupełnienia chipu na karcie o układ radiowy działający w standardzie RFID (łączność na małym dystansie, zasilanie poprzez indukcję pola elektromagnetycznego) w celu umożliwienia płatności dotykowych. Do określonej kwoty, najczęściej owych 15 euro, nie jest potrzebne podawanie PIN-u, a transakcja jest potwierdzana offline. W dogodnym momencie następuje przetworzenie większej paczki zakolejkowanych płatności. Nawet jeśli któraś z nich się nie powiedzie, straty dla banku są niewielkie i łatwe do naprawienia. Trochę gorzej wygląda sytuacja użytkownika karty – złodziej może wykonać wielu niewielkich zakupów, które zakumulowane będą stanowić poważną kwotę. Ale tutaj banki gwarantują, że transakcje bez PIN-u biorą na siebie.

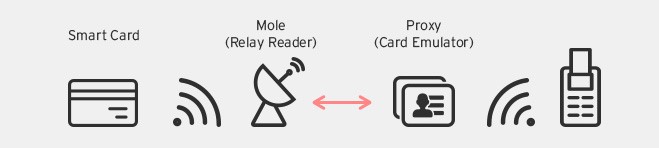

Wszystko byłoby pięknie, gdyby nie pojawienie się telefonów komórkowych wyposażonych w moduły NFC. Nagle okazało się, że dzięki nim niezwykle łatwe jest nie tylko tworzenie legalnych wirtualnych kart miejskich, dostępowych, bibliotecznych czy kredytowych, ale także banalnie proste (i kompletnie niezgodne z prawem) klonowanie albo dokonywanie transakcji zdalnych. Jeden z telefonów umieszczamy w pobliżu portfela ofiary, a drugi przykładamy do czytnika realizującego transakcję w oddalonej lokalizacji. Oprogramowanie zadba o przeprowadzenie całości poprzez sieć mobilną łączącą oba telefony.

Stąd blady strach, jaki padł na użytkowników kart PayPass/PayWave, apele o wyłączanie funkcji radiowych czy umieszczanie kart w ekranowanych portfelach.

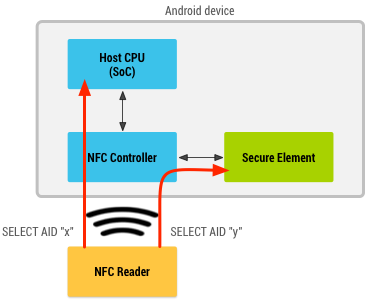

Wróćmy jednak do legalnego wykorzystania NFC służącego zintegrowaniu funkcji karty kredytowej z telefonem. W jaki sposób umieścić w smartfonie Secure Element? Podejścia są trzy:

- Użycie karty SIM – ma ona zbliżoną strukturę i mechanizmy bezpieczeństwa, zatem jest świetnym kandydatem. Minusem jest konieczność współpracy pomiędzy bankiem a naszym operatorem oraz wydanie specjalnej wersji i wymiana karty SIM, która będzie zarejestrowana w obydwu systemach. Sztywne, niewygodne i ograniczające. Co zrobić, jeśli przyjdzie nam chęć na zmianę operatora? Jesteśmy w kropce.

- Chmurowy SE (Host Card Emulation) – funkcje SE są realizowane przez oprogramowanie systemowe, ale najważniejsze dane nie są przechowywane na urządzeniu mobilnym tylko w chmurze, aby zmniejszyć ryzyko użytkownika systemu na wypadek utraty urządzenia.

- To podejście jest bardzo elastyczne, uzależnia nas jednak od zabezpieczeń czynionych przez właściciela chmury oraz jego decyzji o współpracy z bankami. Tą drogą idą rozwiązania stosowane obecnie przez Google i Microsoft. Prawdziwy numer karty kredytowej jest jednak na odpowiednim etapie przekazywany sprzedawcy, co wystawia go na działanie różnego rodzaju wirusów POS mających na celu zbieranie i kradzież tych informacji.

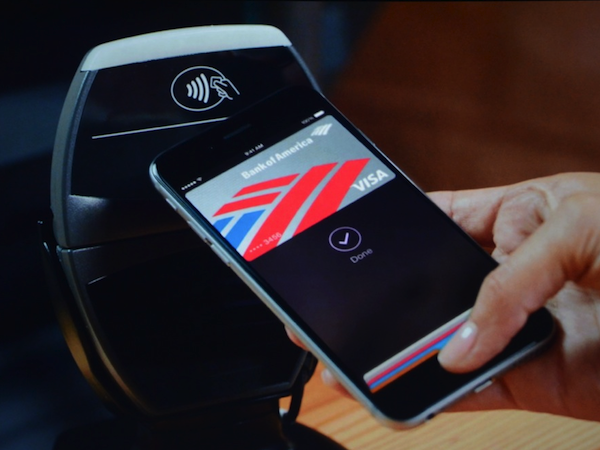

- Hybrydowy SE – w urządzeniu umieszczany jest Secure Element, który nie ma jednak mocy transakcyjnej. Jest jedynie tokenem zgodnym ze standardami EMVco (Europay, MasterCard, Visa). W czasie realizacji płatności wirtualny, nieprzydatny złodziejom numer tokenu wędruje do systemów rozliczeniowych, gdzie określane są parametry banku wydającego prawdziwą kartę i gdzie realizowana jest rzeczywista transakcja. Nasz prawdziwy numer karty nigdy nie pojawia się u marszanda. To podejście zastosował Apple w swoim rozwiązaniu Apple Pay, uzupełniając je dodatkowo o blokadę aktywowaną biometrycznie przez TouchID.

Ten ostatni przypadek wart jest szczególnej uwagi, ponieważ łączy w sobie cechy bezpiecznego układu lokalnego, niewymagającego łączności z chmurą w celu dokonania płatności, z elastycznością rozwiązania chmurowego, gdzie zmiana operatora komórkowego nie pociąga za sobą konieczności zmian w kartach kredytowych. Do tego zabezpieczenie fizyczne oraz połączenie z możliwością wykonywania transakcji poprzez połączony z telefonem Apple Watch czynią z tego rozwiązania bardzo atrakcyjną opcję. I to zarówno do kupowania w normalnych sklepach, jak i w portalach internetowych. Mechanizmy bezpieczeństwa zadziałają w obydwu przypadkach identycznie, a dane naszej prawdziwej karty nie trafią w ręce osób niepowołanych. Właściwie jedyną wadą jest ograniczenie do smartfonów jednej firmy i to tylko tych najnowszych (od iPhone 6).

Autor: Michał Jarski, Regional Sales Director CEE, Trend Micro