Jednym z przykładów zastosowania Internetu rzeczy (ang. Internet of Things, IoT) w praktyce są inteligentne telewizory. Nie są to już proste urządzenia, których funkcją jest tylko wyświetlanie obrazu – dziś wiele z nich może swobodnie obsługiwać aplikacje zaprojektowane dla systemu Android. Mimo że nowe funkcjonalności są przydatne dla wielu użytkowników, wpływają jednak negatywnie na poziom bezpieczeństwa otaczających nas urządzeń.

Jednym z przykładów zastosowania Internetu rzeczy (ang. Internet of Things, IoT) w praktyce są inteligentne telewizory. Nie są to już proste urządzenia, których funkcją jest tylko wyświetlanie obrazu – dziś wiele z nich może swobodnie obsługiwać aplikacje zaprojektowane dla systemu Android. Mimo że nowe funkcjonalności są przydatne dla wielu użytkowników, wpływają jednak negatywnie na poziom bezpieczeństwa otaczających nas urządzeń.

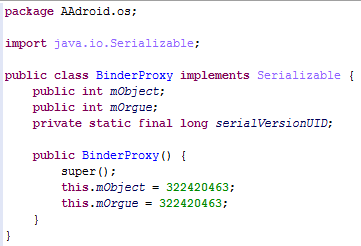

Szczególnie przydatne z punktu widzenia telewidzów mogą okazać się aplikacje, umożliwiające oglądanie programów z najdalszych zakątków świata, do których nie mieliby normalnie dostępu. Jednakże korzystanie z niektórych z nich wiąże się z pewnym ryzykiem, ponieważ są one zainfekowane backdoorem wykorzystującym starą lukę w zabezpieczeniach (CVE-2014-7911) systemów Android sprzed wersji Lollipop 5.0 (od Cupcake 1.5 do Kitkat 4.4W.2). Takie złośliwe aplikacje identyfikujemy jako ANDROIDOS_ROOTSTV.A.

Chcielibyśmy podkreślić, że większość dostępnych obecnie na rynku telewizorów smart pracuje właśnie na starszych wersjach systemu Android, a w związku z tym jest narażona na wspomniane ataki. Chodzi o urządzenia znajdujące się w ofercie zarówno mniej znanych producentów, jak Changhong, Konka, Mi, ale także tak poważnych graczy rynku telewizyjnego jak Philips, Panasonic i Sharp. Inne urządzenia pracujące na systemie Android są również zagrożone – wspomniane aplikacje instalowane są właśnie w telewizorach smart lub urządzeniach typu smart box dołączanych do starszych TV.

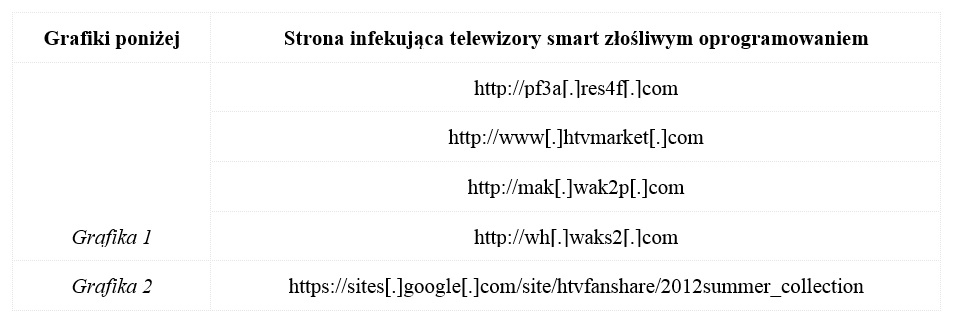

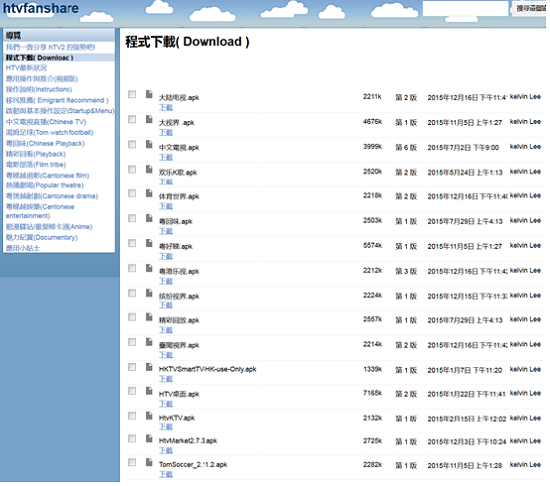

Poniżej przedstawiamy adresy stron rozprzestrzeniających złośliwe aplikacje. Znajdują się one pod nazwą H.TV i są odwiedzane przede wszystkim przez mieszkańców Stanów Zjednoczonych i Kanady.

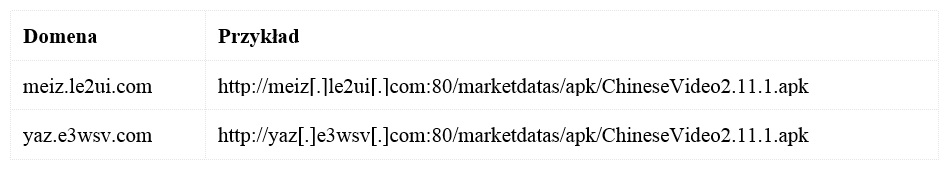

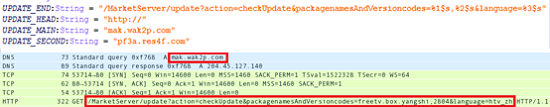

Poza wymienionymi stronami, złośliwe oprogramowanie jest rozprzestrzeniane również z następujących serwerów:

Jak dochodzi do ataku?

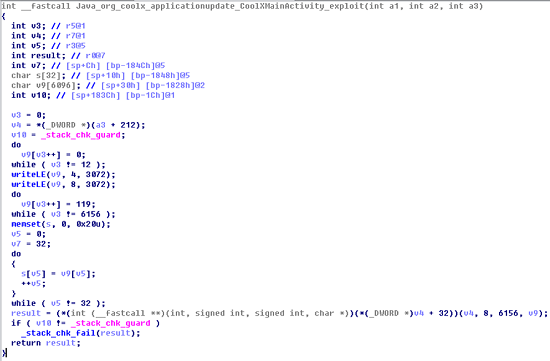

W jaki sposób dochodzi do rozprzestrzenienia zagrożenia? Najpierw przestępcy wabią użytkowników telewizorów smart na wymienione strony, z których następnie pobierane są aplikacje zainfekowane złośliwym oprogramowaniem. Po instalacji dochodzi do wykorzystania luki systemowej przy pomocy dobrze znanych technik, takich jak heap spray lub return-oriented programming, dzięki czemu przestępcy uzyskują szerokie uprawnienia, umożliwiające im dokonywać zmian w systemie.

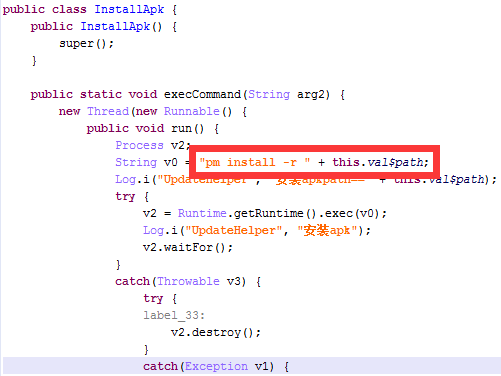

Po uzyskaniu uprawnień przestępcy instalują inne złośliwe aplikacje. Z naszych analiz wynika, że przeprowadzają oni także zdalne aktualizacje i przesyłają kolejne powiązane, złośliwe aplikacje do systemów operacyjnych telewizorów.

Aplikacje te są jednak pobierane wyłącznie z adresów HTTP, a nie HTTPS. Oznacza to, że osoba przeprowadzająca drugi atak (man-in-the-middle) mogłaby przechwycić i podmienić oprogramowanie przesyłane podczas pierwszego ataku.

Jak chronić telewizor smart?

Rozwiązanie Trend Micro™ Mobile Security potrafi wykryć opisane zagrożenie. Choć większość mobilnych urządzeń z systemem Android można łatwo zaktualizować do nowszej wersji, aktualizacja systemu w telewizorze smart może okazać się wyzwaniem dla wielu użytkowników z powodu ograniczeń sprzętowych. W rezultacie większość telewizorów na rynku posiada stare, podatne na atak wersje oprogramowania systemowego. Wobec tego zalecamy instalację oprogramowania zabezpieczającego i unikanie pobierania oraz instalacji aplikacji ze stron prowadzonych przez firmy trzecie.

Autor: Michał Jarski, Regional Sales Director CEE, Trend Micro