W ciągu ostatnich kilku lat liczba ataków polegających na wysyłaniu fałszywych biznesowych wiadomości e-mail (ang. Business Email Compromise — BEC) zdecydowanie wzrosła, a powiązane z nimi straty sięgną w 2018 r. wg prognoz 9 mld USD. Połączenie prostoty i skuteczności sprawia, że metoda BEC w dalszym ciągu będzie należeć do najpopularniejszych typów ataków, zwłaszcza w przypadku tych przestępców, którzy nie dysponują specjalnymi narzędziami ani wiedzą pozwalającą im zrealizować bardziej skomplikowane plany.

W ciągu ostatnich kilku lat liczba ataków polegających na wysyłaniu fałszywych biznesowych wiadomości e-mail (ang. Business Email Compromise — BEC) zdecydowanie wzrosła, a powiązane z nimi straty sięgną w 2018 r. wg prognoz 9 mld USD. Połączenie prostoty i skuteczności sprawia, że metoda BEC w dalszym ciągu będzie należeć do najpopularniejszych typów ataków, zwłaszcza w przypadku tych przestępców, którzy nie dysponują specjalnymi narzędziami ani wiedzą pozwalającą im zrealizować bardziej skomplikowane plany.

Przyjrzeliśmy się incydentom typu BEC na przestrzeni dziewięciu miesięcy (od stycznia do września 2017 r.), aby wskazać dostrzegalne w nich aktualne i rozwijające się trendy, zbadać stosowane przez cyberprzestępców narzędzia i techniki oraz przeanalizować zgromadzone dane i na ich podstawie stworzyć całościowy obraz współczesnych ataków tego typu.

Instytut Internet Crime Complaint Center (IC3) dzieli ataki typu BEC na pięć głównych kategorii, w trakcie prowadzonych analiz udało nam się jednak ograniczyć tę klasyfikację do dwóch zasadniczych technik:

• przechwytywanie danych uwierzytelniających — obejmuje zastosowanie programów rejestrujących tekst wprowadzany z klawiatury (keylogger) i zestawów narzędzi do wyłudzania danych osobowych (phishingu) w celu kradzieży danych uwierzytelniających i uzyskania dostępu do internetowej poczty elektronicznej organizacji będącej celem ataku;

• wykorzystanie samej wiadomości e-mail — obejmuje wysłanie wiadomości e-mail do jednego z pracowników działu finansów (zwykle do dyrektora ds. finansowych) atakowanej firmy. Przestępcy przygotowują wiadomość tak, aby wyglądała jak wysłana przez członka kadry kierowniczej przedsiębiorstwa. Zwykle zawiera polecenie wykonania przelewu środków. Chodzi tu najczęściej o płatność dla dostawcy lub wykonawcy bądź o osobistą przysługę.

Techniki przechwytywania danych uwierzytelniających można dalej podzielić na takie, które wykorzystują szkodliwe oprogramowanie, i te, w których stosuje się wyłudzanie danych (phishing).

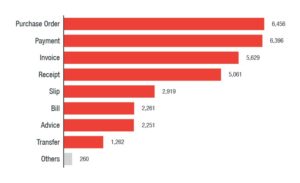

Dzięki analizie próbek załączników ze szkodliwym kodem, w przypadku których nazwę pliku można było łatwo przypisać do określonej kategorii, udało nam się wskazać te występujące najczęściej.

Najpopularniejsze kategorie nazw plików używanych w załącznikach zawierających szkodliwy kod (na podstawie próbek z serwisu VirusTotal)

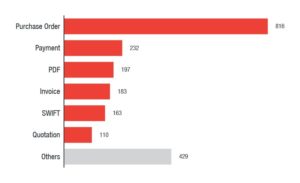

Przyjrzeliśmy się również załącznikom ze szkodliwym kodem, które zastosowano w atakach BEC obejmujących element phishingu. Nazwy tych plików należały najczęściej do następujących kategorii:

Najpopularniejsze kategorie nazw plików używanych w załącznikach w przypadku ataków BEC obejmujących phishing (na podstawie informacji zwrotnych pozyskanych z infrastruktury Trend Micro Smart Protection Network™).

Nasze badanie ataków typu BEC, w których wykorzystano szkodliwe oprogramowanie, pozwoliło też wskazać dwóch kluczowych graczy w tym obszarze: Ardamax — oprogramowanie dostępne za 50 USD, które udostępnia przestępcom przeprowadzającym atak typu BEC podstawowe potrzebne im funkcje, oraz LokiBot — znaną rodzinę szkodliwego oprogramowania, które pojawia się w atakach typu BEC coraz częściej.

W atakach, w których stosowana jest sama wiadomość e-mail, używane są natomiast techniki inżynierii społecznej. Socjotechniki to powszechny element w większości ataków typu BEC, lecz w atakach wykorzystujących samą wiadomość e-mail dostrzegalne są bardziej wyrafinowane metody manipulacji ludzkim umysłem. Przestępcy przygotowują tu po prostu wiadomości e-mail, które wyglądają możliwie wiarygodnie. W takich atakach typu BEC zwykle sprytnie wykorzystywane jest pole tematu, sekcja z adresem zwrotnym oraz źródło wiadomości.

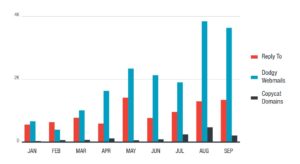

Przestępcy tworzą przy tym wiarygodne adresy e-mail, aby podszyć się pod kadrę kierowniczą firmy. Korzystają w tym celu z podejrzanych bezpłatnych serwisów internetowej poczty elektronicznej lub rejestrują domenę, która jest łudząco podobna do domeny firmy docelowej albo do niej nawiązuje.Rozkład technik używanych w atakach typu BEC wykorzystujących samą wiadomość e-mail przedstawiono na poniższym wykresie:

Rozkład metod używanych w atakach wykorzystujących samą wiadomość e-mail

Przeanalizowaliśmy też sposób, w jaki przestępcy przeprowadzający ataki typu BEC nabywają swoje narzędzia, a zwłaszcza witryny używane do wyłudzania danych. Jedną z najpowszechniejszych metod jest stosowanie zestawów narzędzi do phishingu — fałszywych stron — jako głównego źródła ataku. Analiza tych witryn pozwoliła nam zidentyfikować jednego z przestępców i dowiedzieć się, skąd wziął użyte narzędzia i jak z nich korzystał.

Ślady tej osoby znaleźliśmy na wielu stronach służących do wyłudzania danych, co umożliwiło nam wysnucie przypuszczenia, że wielu przestępców korzysta z wielu witryn do przeprowadzania ataków. Zwykle mają oni dostęp do czarnych rynków, na których mogą zdobyć narzędzia potrzebne do realizacji skutecznych ataków typu BEC. Dostępne są nawet zasoby dla niedoświadczonych przestępców, jak choćby instruktaże rozsyłania spamu, które ułatwiają zrobienie pierwszych kroków. Oznacza to, że narzędzia i techniki BEC można znaleźć bez większych przeszkód. Nasze badanie ma pomóc w zarysowaniu wyraźniejszego obrazu trendów pojawiających się w obszarze ataków typu BEC, a także używanych w nich narzędzi i technik. Ma też pokazać, jak użytkownicy indywidualni i firmy mogą chronić się przed takimi zagrożeniami.

Przeczytaj cały raport: Tracking Trends in Business Email Compromise (BEC) Schemes.