Na początku ubiegłego miesiąca wykryto nową odmianę szkodliwego oprogramowania ransomware atakującego urządzenia mobilne. Nosi ona nazwę SLocker i została wykryta przez Trend Micro jako ANDROIDOS_SLOCKER.OPST. Jej graficzny interfejs użytkownika został skopiowany z cieszącego się już złą sławą oprogramowania WannaCry. SLocker to jedna z najstarszych rodzin ransomware, które blokuje ekrany i szyfruje pliki na urządzeniach mobilnych. Cyberprzestępcy używają go, aby podszywać się pod organy ścigania i w ten sposób nakłonić ofiarę do zapłacenia okupu. Przez kilka lat SLocker był rzadko stosowany, ale w maju nagle zaczął atakować znacznie intensywniej. Ta odmiana SLockera szyfruje pliki w systemie Android i jest pierwszym oprogramowaniem ransomware atakującym urządzenia mobilne, które wykorzystuje wcześniejszy sukces ataków WannaCry.

Na początku ubiegłego miesiąca wykryto nową odmianę szkodliwego oprogramowania ransomware atakującego urządzenia mobilne. Nosi ona nazwę SLocker i została wykryta przez Trend Micro jako ANDROIDOS_SLOCKER.OPST. Jej graficzny interfejs użytkownika został skopiowany z cieszącego się już złą sławą oprogramowania WannaCry. SLocker to jedna z najstarszych rodzin ransomware, które blokuje ekrany i szyfruje pliki na urządzeniach mobilnych. Cyberprzestępcy używają go, aby podszywać się pod organy ścigania i w ten sposób nakłonić ofiarę do zapłacenia okupu. Przez kilka lat SLocker był rzadko stosowany, ale w maju nagle zaczął atakować znacznie intensywniej. Ta odmiana SLockera szyfruje pliki w systemie Android i jest pierwszym oprogramowaniem ransomware atakującym urządzenia mobilne, które wykorzystuje wcześniejszy sukces ataków WannaCry.

Ta odmiana SLockera, znana z szyfrowania plików na urządzeniach mobilnych, była aktywna stosunkowo krótko. Szybko pojawiły się informacje na jej temat oraz odpowiednie narzędzia deszyfrujące. W krótkim czasie znaleziono też więcej odmian SLockera. Pięć dni po wykryciu pierwszego ataku chińska policja aresztowała osobę podejrzaną o jego zainicjowanie. Na szczęście kanały transmisji były ograniczone (cyberprzestępcy wykorzystali głównie fora, np. grupy QQ i Bulletin Board Systems), więc skończyło się na niewielkiej liczbie ofiar.

Oryginalne oprogramowanie ransomware, którego próbkę przechwyciła firma Trend Micro, nosiło nazwę „王者荣耀辅助” („Pomoc dla Króla Chwały”) i podszywało się pod narzędzie do oszukiwania (ang. cheating) dla gry „Król Chwały” („King of Glory”). Po zainstalowaniu wygląda podobnie jak WannaCry, które już zainspirowało kilku imitatorów.

To oprogramowanie podszywa się pod instrukcje do gier, odtwarzacze wideo i tym podobne pliki, co ułatwia nakłonienie użytkowników do instalacji. Po pierwszej instalacji ma ikonę jak normalny plik z instrukcjami do gry lub narzędzie do oszukiwania. Gdy zostanie uruchomione, zmienia ikonę i nazwę oraz tapetę zainfekowanego urządzenia.

Ransomware informuje o wyłączeniu aliasu działania dla „com.android.tencent.zdevs.bah.MainActivity”, a następnie zmienia swoją ikonę poprzez wyłączenie oryginalnego działania i włączenie aliasu. SLocker unika szyfrowania plików systemowych. Skupia się na pobranych plikach i obrazach i będzie szyfrować tylko pliki z przyrostkami (tekstowe, graficzne i wideo).

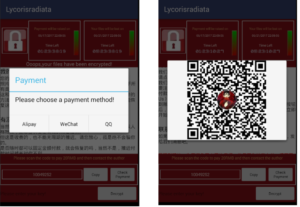

Program przedstawia ofiarom trzy opcje zapłaty okupu. W analizowanym przez nas przykładzie wszystkie trzy prowadzą jednak to tego samego kodu QR, który żąda od ofiar zapłaty za pośrednictwem QQ – popularnego chińskiego serwisu płatniczego dla użytkowników urządzeń mobilnych. Jeśli ofiara nie zapłaci okupu w ciągu trzech dni, żądana kwota zostanie zwiększona. Po tygodniu ransomware grozi usunięciem wszystkich plików.

Rozwiązania i zalecenia

W porównaniu z atakami, które obserwowaliśmy wcześniej, to oprogramowanie ransomware jest stosunkowo proste. Dla inżyniera ds. zabezpieczeń odtworzenie kodu oraz znalezienie sposobu odszyfrowania plików nie stanowi większego problemu. Pojawianie się coraz to nowych odmian SLockera świadczy jednak o tym, że cyberprzestępcy nie zwalniają tempa. Choć sprawca ataku został zatrzymany, trzeba pamiętać, że nowe, bardziej zaawansowane oprogramowanie ransomware może się pojawić w każdej chwili.

Oto kilka wskazówek, które pomogą użytkownikom urządzeń mobilnych w zabezpieczeniu swoich danych przed atakami ransomware:

• Instaluj tylko aplikacje pobrane z wiarygodnych sklepów, takich jak Google Play.

• Zwróć uwagę na zezwolenia, o które prosi aplikacja, w szczególności dotyczące możliwości zapisu/odczytu w zewnętrznej pamięci masowej.

• Regularnie twórz kopie zapasowe danych na innym bezpiecznym urządzeniu lub w pamięci masowej w chmurze.

• Instaluj kompleksowe rozwiązania antywirusowe. Rozwiązania zabezpieczające do urządzeń mobilnych, takie jak Trend Micro™ Mobile Security, blokują zagrożenia pochodzące ze sklepu z aplikacjami, zanim zostaną one zainstalowane i spowodują szkody na urządzeniach, podczas gdy Trend Micro™ Maximum Security zapewnia głęboką ochronę wielu urządzeń i prewencyjnie chroni je przed atakami ransomware.

Autor: Anna Falkowska, Marketing Manager Poland and Eastern Europe w Trend Micro