Cyberprzestępcy coraz częściej wykorzystują pliki skrótów (LNK) – eksperci Trend Micro wykryli bardzo wiele zagrożeń opartych na szkodliwych plikach tego typu: od dobrze znanych ataków ransomware, poprzez furtki stosowane zwykle w atakach ukierunkowanych, po trojany bankowe służące do wysyłania niepożądanych wiadomości e-mail, a nawet eksploity wykorzystujące luki w zabezpieczeniach samych plików LNK. W przypadku takich ataków hakerzy posługują się wiarygodnymi narzędziami, takimi jak PowerShell lub program użytkowy do automatyzacji skryptów w języku AutoIt. Nie było więc zaskoczeniem, gdy systemy Trend Micro wykryły w izraelskich szpitalach oprogramowanie do kradzieży danych oparte na plikach LNK.

Cyberprzestępcy coraz częściej wykorzystują pliki skrótów (LNK) – eksperci Trend Micro wykryli bardzo wiele zagrożeń opartych na szkodliwych plikach tego typu: od dobrze znanych ataków ransomware, poprzez furtki stosowane zwykle w atakach ukierunkowanych, po trojany bankowe służące do wysyłania niepożądanych wiadomości e-mail, a nawet eksploity wykorzystujące luki w zabezpieczeniach samych plików LNK. W przypadku takich ataków hakerzy posługują się wiarygodnymi narzędziami, takimi jak PowerShell lub program użytkowy do automatyzacji skryptów w języku AutoIt. Nie było więc zaskoczeniem, gdy systemy Trend Micro wykryły w izraelskich szpitalach oprogramowanie do kradzieży danych oparte na plikach LNK.

Sektor służby zdrowia jest dla cyberprzestępców żyłą złota, ponieważ stanowi źródło informacji umożliwiających identyfikację konkretnych osób. Informacje te można korzystnie spieniężyć na podziemnych rynkach. Wstępne analizy wykazały, że wszelkie dane powiązane z przeglądarką internetową, takie jak dane uwierzytelniające do logowania, mogą zostać skradzione. Dlatego tak ważne jest prawidłowe używanie systemów i aplikacji do zarządzania opartych na przeglądarce.Sektor służby zdrowia jest dla cyberprzestępców żyłą złota, ponieważ stanowi źródło informacji umożliwiających identyfikację konkretnych osób. Informacje te można korzystnie spieniężyć na podziemnych rynkach. Wstępne analizy wykazały, że wszelkie dane powiązane z przeglądarką internetową, takie jak dane uwierzytelniające do logowania, mogą zostać skradzione. Dlatego tak ważne jest prawidłowe używanie systemów i aplikacji do zarządzania opartych na przeglądarce.

W Trend Micro zaobserwowaliśmy próby włamań do systemów i współużytkowanych folderów w sieciach lokalnych. Innym ważnym aspektem tych ataków jest propagacja robaków w sposób, który bardzo utrudnia ich wykrycie.

Propagacja za pomocą robaków. Z analizy wstępnej wynika, że szkodliwe oprogramowanie jest rozpowszechniane za pomocą robaka. Tworzy własne kopie, w tym pliki skrótów, nieszkodliwy plik wykonywalny AutoIt oraz szkodliwy skrypt AutoIt, i umieszcza je w katalogu źródłowym zainfekowanego systemu, np. C:\WinddowsUpdated\<file copy>.

Podszywanie się pod narzędzia do aktualizacji systemu Windows. Pliki skrótu podszywają się pod narzędzia do aktualizacji przeglądarek i systemu Windows, narzędzie internetowe do tworzenia plików 3D lub odsyłacze do folderu systemowego pobrań i gier.

Wykonywanie plików za pomocą narzędzia AutoIt. AutoIt jest wiarygodnym oprogramowaniem/plikiem wykonywalnym napisanym w języku skryptowym, służącym do automatyzacji zadań (np. przy użyciu makr) w różnych programach na platformie Windows. Znane są jednak przypadki jego wykorzystania w celu ukrycia trojanów do zdalnej kontroli komputera (ang. remote access trojan – RAT). W tym przypadku wiarygodny plik wykonywalny AutoIt zostaje użyty do uruchomienia drugiego pliku, który zawiera szkodliwe polecenia. Już w 2014 r. Trend Micro odkryło podobne zagrożenie w formie robaka IPPEDO (WORM_IPPEDO.B).

Gromadzenie informacji o systemie. Szkodliwe oprogramowanie wykonuje polecenie pobrania informacji o systemie za pośrednictwem ścieżki C:\WINDOWS\system32\cmd.exe /c SystemInfo.

Umieszczanie plików LNK na zaatakowanych maszynach. Pliki LNK są wbudowane w następujące szkodliwe polecenia:cmd.exe /c start ..\WinddowsUpdateCheck\WinddowsUpdater.exe “..\WinddowsUpdateCheck\WinddowsUpdater.zip” & exit

Bardzo dobrze zaciemnione oprogramowanie do kradzieży danych. Analizowane próbki były bardzo dobrze zaciemnione. Ich zawartość została ukryta np. pod warstwami szyfrowania. Każdy z wykrytych pakietów zawierał 4 szkodliwe pliki LNK. Pliki te wydają polecenia, które prowadzą do wykonania plików .TNT i .EXE za pomocą skryptu AutoIt. Na podstawie dotychczas zaobserwowanych zachowań można przypuszczać, że dochodzi do kradzieży danych dotyczących przeglądarki oraz rejestracji naciśnięć klawiszy.

Wskaźniki uszkodzeń (ang. Indicators of Compromise – IOC):01e03241c42b12381e5c3ceb11e53f6c5c6bf0fa — WORM_RETADUP.A1186e8d32677f6ac86a35704c9435ccd9ffa8484 — WORM_RETADUP.A479dcd0767653e59f2653b8d3fcddb662a728df4 — LNK_RETADUP.A580ff21d0c9d8aeda2b7192b4caaccee8aba6be4 — LNK_RETADUP.A5f32f648610202c3e994509ca0fb714370d6761d — LNK_RETADUP.A63ac13c121e523faa7a4b871b9c2f63bea05bbff — LNK_RETADUP.A68d90647cf57428aca972d438974ad6f98e0e2b2 — LNK_RETADUP.Ace1b01eccf1b71d50e0f5dd6392bf1a4e6963a99 — LNK_RETADUP.A

Aktualizacja z 29 czerwca 2017 r.

Dalsza analiza pozwoliła stwierdzić, że szkodliwe oprogramowanie jest rozpowszechniane jako plik wykonywalny połączony z plikiem o identycznej nazwie, który podszywa się pod inny typ pliku. Przykładem są połączone pliki WinddowsUpdater.exe i WinddowsUpdater.zip. O ile .EXE jest prawidłowym plikiem AutoIt, to .ZIP jest w rzeczywistości zaszyfrowanym plikiem danych z odpowiednią zawartością. Dlatego wyżej wspomniane pliki LNK używają wiersza poleceń, aby uruchomić plik wykonywalny za pomocą tylko jednego argumentu, który jest równocześnie nazwą pliku ze szkodliwą zawartością.

Gdy przyjrzymy się temu kodowi, zauważymy, że szkodliwe oprogramowanie zawiera następujące ciągi znaków, które mogą wskazywać na próbę pobrania informacji o systemie zaatakowanych maszyn:

• @ComputerName

• @UserName

• @LogonDomain

• DriveGetSerial(„C:”)

• @IPAddress1

• EnvGet(„OS”) i inne ciągi powiązane z systemem operacyjnym

• @OSLang

• @OSVersion

• @OSBuild

Oprogramowanie łączy się również za pomocą protokołu HTTP z następującą domeną:

• hxxp://palestineop[.]com/myblog/user

Domena ta została zarejestrowana w listopadzie 2016 r., przy czym istnieją dowody, że już kilka dni po jej rejestracji w folderze źródłowym znajdowała się strona mająca na celu wyłudzanie danych (ang. phishing). Strona ta zachęca użytkowników do kliknięcia odsyłacza, który ma prowadzić do serwisu pocztowego Yahoo! ale w rzeczywistości kieruje do następującego adresu URL:

• newsofpalestine[.]com/newss/gsan

Podczas próby wejścia na tę stronę, powyższy adres URL już nie działał. Udało się jednak ustalić, że w domenie używanej w przeszłości do hostingu niektórych wiadomości było również przechowywane szkodliwe oprogramowanie. Dlatego w Trend Micro jesteśmy przekonani, że strona hostowana jako newsofpalestine[.]com/newss/gsan musiała być równocześnie stroną phishingową, utworzoną w celu pozyskiwania danych uwierzytelniających poczty elektronicznej.

Aktualizacja z 30 czerwca 2017 r.

Po kolejnych analizach okazało się, że główne szkodliwe oprogramowanie jest tzw. furtką (WORM_RETADUP.A) w formie robaka. To raczej wyjątkowy przypadek, ponieważ w tego rodzaju atakach większość trojanów lub furtek do zdalnej kontroli komputera potrzebuje pomocy innych komponentów, aby móc się rozprzestrzeniać.

RETADUP wykonuje następujące procedury:

• Pobieranie plików.

• Nawiązywanie połączeń z adresami URL/ serwerami Command and Control (C&C).

• Otwieranie wiersza poleceń (cmd) w celu ich wykonania.

• Instalowanie keyloggera (programu służącego do przechwytywania znaków wprowadzanych z klawiatury).

• Tworzenie obrazów stanu.

• Wydobywanie haseł z przeglądarek internetowych Mozilla Firefox, Opera i Google Chrome.

• Inicjowanie, kończenie i ponowne uruchamianie procesów.

• Wydawanie polecenia sleep w określonym czasie.

• Zamykanie, ponowne uruchamianie i wylogowywanie komputera.

• Wyświetlanie komunikatów w oknie dialogowym.

• Aktualizacja własnej kopii z określonej lokalizacji URI (Uniform Resource Identifier) z wykorzystaniem połączenia z serwerem C&C.

• Ponowne wykonanie własnej kopii.

Warto również podkreślić, że RETADUP potrafi się doskonale ukryć. Ma listę kontrolną rozwiązań antywirusowych, nazw plików ze skryptami, narzędzi analitycznych (w tym do prowadzenia analiz śledczych), narzędzi do usuwania błędów, wydzielonych środowisk uruchamiania aplikacji (ang. sandbox) i maszyn wirtualnych. Jeśli wykryje którekolwiek z nich, automatycznie usuwa się sam. Procedura propagacji szkodliwego oprogramowania RETADUP polega na tym, że jego kopie są umieszczane na wszystkich dyskach, w tym na wszystkich folderach znajdujących się na nośnikach wymiennych.

Co ciekawe, RETADUP sprawdza również, czy w systemie obecne są pliki LNK związane z płatnościami online i przelewami pieniężnymi. Oznacza to, że może kraść dane z następujących stron:

• C:\WinddowsUpdateCheck\ebay.lnk

• C:\WinddowsUpdateCheck\hamazon.lnk

• C:\WinddowsUpdateCheck\hebay.lnk

• C:\WinddowsUpdateCheck\hmoneygram.lnk

• C:\WinddowsUpdateCheck\hpaypal.lnk

• C:\WinddowsUpdateCheck\hpayza.lnk

• C:\WinddowsUpdateCheck\hskrill.lnk

• C:\WinddowsUpdateCheck\hukash.lnk

• C:\WinddowsUpdateCheck\hwestern union.lnk

• C:\WinddowsUpdateCheck\moneygram.lnk

• C:\WinddowsUpdateCheck\paypal.lnk

• C:\WinddowsUpdateCheck\skrill.lnk

• C:\WinddowsUpdateCheck\ukash.lnk

• C:\WinddowsUpdateCheck\western union.lnk

Aktualizacja z 4 lipca 2017 r.

Oryginalne kody RETADUP przypominają inne szkodliwe oprogramowanie, ROWMANTI (WORM_ROWMANTI.B), które pojawiło się w 2015 r. i działało w podobny sposób, z tym że ROWMANTI pochodzi prawdopodobnie od wykrytego rok wcześniej robaka IPPEDO.

Na podziemnych forach internetowych, których uczestnicy prowadzą dyskusje i wymieniają kody, robak ten jest znany również jako „rad worm” i został udostępniony w postaci „pakietu finalnego” w 2014 r. Użyto w nim kontrolera RAT (DUNIHI) opartego na języku Visual Basic Script, zmodyfikowanego pod kątem obsługi robaka „rad-worm” (IPPEDO). Widzieliśmy również jego późniejsze wersje, ale stwierdziliśmy, że był to ten sam „pakiet finalny” załadowany ponownie ze wstępnie zdefiniowanymi serwerami C&C, a nie domyślny ciąg „Your Domain Here”.

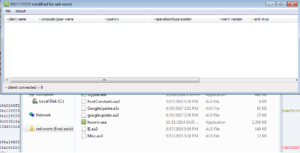

Obraz stanu kontrolera. Działa on tylko z robakiem IPPEDO, ponieważ początkowy protokół komunikacyjny został zamieniony na oprogramowanie ROWMANTI i RETADUP

Protokoły sieciowe każdego z tych trzech szkodliwych programów są do siebie podobne. W przypadku ROWMANTI i RETADUP są one prawie takie same, ale w IPPEDO (ich poprzedniku) użyto innego separatora i słowa kluczowego na początku. Inna widoczna różnica polega na tym, że w protokole IPPEDO komunikacja jest oparta na tekście jawnym, podczas gdy w ROWMANTI i RETADUP została zakodowana za pomocą algorytmu Base64. Protokoły te różnią się również pod względem użycia separatorów oraz ciągu inicjującego połączenie telefoniczne.

Na serwerach C&C, które były wykorzystywane przez ROWMANTI w 2015 r., znajduje się również ciąg „rad” będący oryginalną nazwą szkodliwego oprogramowania używaną przez jego twórców. Ponadto eksperci Trend Micro znaleźli komentarz na podziemnym forum z 2015 r., zawierający fragment kodu sekcji DGA (Domain Generating Algorithm) robaka (napisanej przez innego autora) – lecz ten kod DGA jest obecny tylko w oprogramowaniu RETADUP. Oznacza to, że choć kody RETADUP pochodziły z robaka „rad-worm”, to zawierały również kody innych autorów.

*

W miarę dojrzewania i różnicowania się krajobrazu zagrożeń administratorzy systemów informatycznych i specjaliści ds. cyberbezpieczeństwa, którzy odpowiadają za ochronę danych organizacji, powinni podejmować skoordynowane działania zapobiegające atakom – takie jak regularne instalowanie aktualizacji i poprawek, stosowanie zasady najmniejszych uprawnień, zabezpieczenie bram w celu ograniczenia narażonej powierzchni oraz zapewnienie dogłębnej ochrony poprzez utworzenie wielowarstwowych mechanizmów obejmujących cały łańcuch elementów systemu (od punktów końcowych poprzez sieci po serwery).

Autor: Andrzej Sawicki – Sales Engineer w Trend Micro