Ransomware to rodzina szkodliwego oprogramowania, która od lat rozwija się i zmienia: od fałszywego oprogramowania antywirusowego poprzez fałszywe komunikaty o blokowaniu komputera przez policję, po crypto-ransomware szyfrujący zainfekowane urządzenia w sieci. Ransomware jeszcze długo nie zniknie, a na podstawie najnowszych trendów przewidujemy, że w drugiej połowie bieżącego roku liczba takich ataków wzrośnie.

Ransomware to rodzina szkodliwego oprogramowania, która od lat rozwija się i zmienia: od fałszywego oprogramowania antywirusowego poprzez fałszywe komunikaty o blokowaniu komputera przez policję, po crypto-ransomware szyfrujący zainfekowane urządzenia w sieci. Ransomware jeszcze długo nie zniknie, a na podstawie najnowszych trendów przewidujemy, że w drugiej połowie bieżącego roku liczba takich ataków wzrośnie.

Trend Micro od lat śledzi dane dotyczące ataków ransomware. Oto niektóre z odnotowanych przez nas zmian:

Liczba ataków ransomware wykrytych przez rozwiązanie Trend Micro™ Smart Protection Network™ w kolejnych latach

|

2016 |

1 078 091 703 |

|

2017 |

631 128 278 |

|

2018 |

55 470 005 |

|

2019 |

43 854 210 |

Liczba nowych rodzin oprogramowania ransomware w kolejnych latach

|

2016 |

247 |

|

2017 |

327 |

|

2018 |

222 |

|

2019 |

44 |

Jak widać, w latach 2016 i 2017 sprawcy ataków ransomware byli bardzo aktywni. Nie ograniczali się do samych ataków, lecz tworzyli nowe rodziny i odmiany tego szkodliwego oprogramowania. W 2018 roku oba wskaźniki spadły, na co złożyły się następujące czynniki:

- Usprawnienie stosowanych w przedsiębiorstwie procedur usuwania skutków ataku (np. tworzenia kopii zapasowych i odtwarzania danych).

- Udoskonalenie technologii stosowanych przez branżę zabezpieczeń w celu wykrywania ataków (np. uczenie maszynowe może prewencyjnie wykrywać nowe rodziny i warianty oprogramowania ransomware).

Mimo to w pierwszej połowie 2019 r. media informowały o bardzo zaawansowanych atakach wymierzonych w przedsiębiorstwa. Skuteczne oprogramowanie ransomware zmusza niektóre ofiary do płacenia dużych okupów bądź przywracania sprawności systemów przez wiele tygodni, a nawet miesięcy. Jeśli chcemy chronić swoje sieci przed takimi zagrożeniami, musimy więc stosować rygorystyczne środki ostrożności.

Każdego roku Trend Micro publikuje zestawienie prognoz, które pomaga firmom przygotować się przed nadchodzącymi zagrożeniami. Na podstawie tegorocznego zestawienia można podjąć próbę określenia, gdzie można spodziewać się ataków ransomware w drugiej połowie 2019 roku (pod tym względem mają miejsce częste zmiany). Poniżej zostaną przedstawione różne aspekty ataków ransomware i udzielenie odpowiedzi na pytanie, czego możemy się spodziewać do końca bieżącego roku.

Kim będą ofiary?

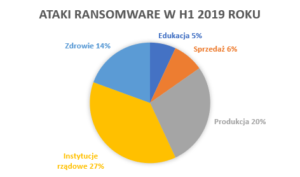

Sprawcy ataków ransomware coraz precyzyjniej wybierają potencjalne ofiary. Odkąd w 2018 roku liczba takich incydentów spadła na skutek dwóch wspomnianych wcześniej przyczyn, hakerzy starają się uderzać w firmy, w przypadku których prawdopodobieństwo udanego ataku jest największe, lub takie, które mogą zapłacić większy okup. Oto branże najczęściej atakowane w pierwszej połowie 2019 roku:

Trzema najczęściej atakowanymi branżami są administracja publiczna, sektor produkcyjny i służba zdrowia. Hakerzy będą gromadzić dane z ogólnodostępnych źródeł (ang. open source intelligence ― OSINT) na temat każdej potencjalnej ofiary, aby stworzyć jej profil, który pomoże w opracowaniu najskuteczniejszej metody ataku. Z wyborem ofiar wiążą się następujące procesy:

- Zapoznanie się z modelem biznesowym firmy oraz sprawdzenie, czy atak na jej systemy o znaczeniu krytycznym może narazić ją na straty finansowe lub utratę reputacji.

- Sprawdzenie, czy atak ransomware może zablokować systemy o znaczeniu krytycznym (jeśli tak, to firma będzie bardziej skłonna do zapłacenia okupu).

- Zbadanie, czy stan bezpieczeństwa i procesy stosowane w firmie pozwalają na atak lub mogą zostać wykorzystane do jego przeprowadzenia.

W drugiej połowie 2019 roku hakerzy będą starali się dywersyfikować swoje cele i atakować więcej branż, w których stosowane są systemy o znaczeniu krytycznym, takich jak usługi prawnicze, energetyka i infrastruktura krytyczna, transport i dystrybucja.

Następnym etapem po wyborze ofiary jest określenie metody infekcji początkowej. W tym obszarze ma miejsce najwięcej zmian.

Infekcja początkowa

Metody infekcji początkowej zmieniały się i nadal będą się zmieniać. Ostatnio stosowane metody jak phishing, reklamy zawierające szkodliwe oprogramowanie, zarażone strony WWW oraz eksploity i zestawy eksploitów nadal będą w użyciu. Kanałem infekcji początkowej będą też nadal pracownicy (przestępcy uważają, że to najlepsza opcja). W drugiej połowie 2019 r. przewidywany jest następujący scenariusz:

- Sprawcy ataków ransomware wykorzystywać będą udoskonalone techniki oparte na inżynierii społecznej i użyją ich przeciwko pracownikom.

- Hakerzy będą częściej wykorzystywać sprzedawane w podziemiu skradzione dane uwierzytelniające.

- Dzięki eksploracji sieci wewnętrznej (lateral movement) hakerzy wyszukiwać będą systemy o znaczeniu krytycznym, których kompromitacja gwarantuje udany atak

Techniki ukrywania ataków

Jak już wspomnieliśmy, wykrywalność oprogramowania ransomware ostatnio wzrosła dzięki wdrażanym w sieciach nowoczesnym technologiom uczenia maszynowego i monitorowania zachowań. Hakerzy muszą więc doskonalić swoje metody, aby ukryć szkodliwe oprogramowanie przed współczesnymi aplikacjami zabezpieczającymi.

Możemy zauważyć coraz lepsze techniki omijania sandboxów, metody oszukiwania machine-learning oraz inne techniki ukrywania działalności hakerskiej znane z przeszłości. Ponadto, w celu obejścia zabezpieczeń hakerzy będą nadal wykorzystywać skompromitowane (odpowiednio zmodyfikowane) legalne oprogramowanie, w tym programy pochodzące od dostawców zabezpieczeń. Sprawcy ataków ransomware mogą również wykorzystywać jako źródło ataku firmy mające bezpośredni dostęp do sieci wielu firm. Za pomocą skradzionych certyfikatów przestępcy będą oznaczać szkodliwe oprogramowanie w taki sposób, aby wyglądało na wiarygodne.

Eksperci Trend Micro spodziewają się, że w II połowie 2019 roku hakerzy będą nadal uderzać w renomowane firmy o dużej wartości. Dlatego każde przedsiębiorstwo, które chce zabezpieczyć się przed takimi zagrożeniami, musi zachować szczególną ostrożność. Dopóki firmy będą płacić okupy, ataki będą kontynuowane. Jeśli przedsiębiorstwa będą skuteczniej wykrywać ataki ransomware, odpowiednio na nie reagować i efektywnie usuwać ich skutki, pomogą w powstrzymaniu dalszej ekspansji takich zagrożeń. Ważnym krokiem jest też zwiększenie wrażliwości i świadomości pracowników na czyhające na nich ataki, które są bezpośrednim zagrożeniem dla firm. W tym mogą pomóc bezpłatne narzędzia edukacyjne do symulacji ataków phishingowych, jak Phish Insight, które podnoszą wrażliwość pracowników na podejrzane maile, uczą rozpoznawać rodzaje zagrożeń oraz reakcji na nie.

Jeszcze w tym roku Trend Micro opublikuje zestawienie prognoz na rok 2020. Do tego czasu zalecamy stosowanie rygorystycznych środków chroniących przed atakami ransomware.