W drugiej połowie maja pojawiła się informacja, że włamanie do serwisu LinkedIn w 2012 roku miało znacznie poważniejsze skutki, niż pierwotnie uważano. Okazało się, że skradziono nie 6,5 miliona, ale aż 167 milionów rekordów, z czego 117 milionów zawierało adresy i hasła poczty elektronicznej użytkowników.

W drugiej połowie maja pojawiła się informacja, że włamanie do serwisu LinkedIn w 2012 roku miało znacznie poważniejsze skutki, niż pierwotnie uważano. Okazało się, że skradziono nie 6,5 miliona, ale aż 167 milionów rekordów, z czego 117 milionów zawierało adresy i hasła poczty elektronicznej użytkowników.

Fakt ten trafił do publicznej wiadomości dopiero wtedy, gdy łup został wystawiony na sprzedaż w internetowym podziemiu. LinkedIn opublikował na blogu wpis potwierdzający prawdziwość skradzionych danych i poprosił użytkowników o zmianę haseł.

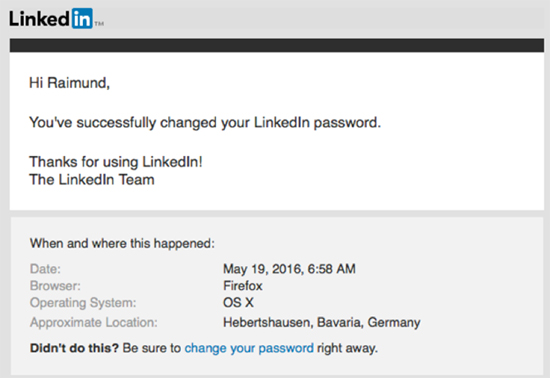

Jedną z osób, których dane zostały wykradzione, jest Raimund Genes, wieloletni współpracownik Trend Micro. Raimund postanowił wykorzystać tę sytuację i trochę poeksperymentować z systemem haseł LinkedIn oraz sprawdzaną przezeń siłą haseł. Okazało się, że po zmianie hasła na Raimund_Genes, zostałoby ono oznaczone na zielono jako „dobre”, a po wpisaniu Linkedin_Raimund, pojawiła się nawet ocena „silne”! Oczywiście żadne z tych haseł nie jest silne! Skoro już zaistniało włamanie, o którym dużo się mówi, warto je wykorzystać do przypomnienia użytkownikom, co to są silne hasła i dlaczego należy je stosować zamiast akceptowania łatwych do odgadnięcia ciągów słów!

Wyświetlanie lub przesyłanie otwartym tekstem informacji dotyczących wykorzystywanej przez użytkownika przeglądarki, systemu operacyjnego i jego lokalizacji też nie jest najlepszym pomysłem:

Oprócz oceny haseł, którą można uznać za dowcipną, istnieje wiele innych niepokojących aspektów tego incydentu. Przede wszystkim nie jest jasne, dlaczego atak na tak wielką skalę nie został zauważony, a wszyscy byli przekonani, że włamanie miało znacznie mniejszy zakres niż w rzeczywistości. Użytkownicy serwisu zasługują na wyjaśnienia. Co wiedział, a czego nie wiedział LinkedIn? Ilu użytkowników rzeczywiście padło ofiarą ataku w 2012 roku i jakie dane zostały narażone na ryzyko w tak długim czasie?

O ile informowanie użytkowników o atakach hakerskich zawsze jest sprawą delikatną, o tyle w tym przypadku nie wystarczą zdawkowe oświadczenia mające załagodzić sytuację. Firmy przechowują w serwisie LinkedIn wiele ważnych danych, a zaufanie klientów jest podstawą każdego biznesu.

Co do samego włamania, to wciąż wiele pytań pozostaje bez odpowiedzi. Prawdziwość skradzionych danych została potwierdzona. Jednak jak udało się ukryć incydent na tak wielką skalę? Czy odpowiedź na to pytanie pomoże w ustaleniu, kto ponosi główną odpowiedzialność za atak i w jakim celu wykorzystano skradzione dane?

Nie można powiedzieć, że LinkedIn nie robi niczego w celu zwiększenia bezpieczeństwa swojego serwisu. Po włamaniu w 2012 roku serwis zaczął stosować do przechowywania haseł ciągi zaburzające (tzw. salting) uniemożliwiające korzystanie z uprzednio przeliczonych i gotowych do użycia tablic do łamania haseł (rainbow tables). W 2015 roku wprowadzono z kolei dwustopniową weryfikację danych logowania na nowych urządzeniach. Kroki te zasługują na uznanie, choć zawsze można zrobić jeszcze więcej.

Na przykład wiele dużych i znanych serwisów internetowych, w tym Google, wdrożyło system uwierzytelniania wieloczynnikowego oparty na standardzie RFC 6238. To znacznie lepsze zabezpieczenie w porównaniu z obecnym systemem LinkedIn, w którym chronione są tylko dane logowania na nowych urządzeniach.

Użytkownicy zaniepokojeni bezpieczeństwem swoich kont w serwisie LinkedIn powinni korzystać z narzędzi, do których mają dostęp ― przede wszystkim stosować silne hasła (generowane losowo i zapisywane za pomocą menedżera haseł) oraz weryfikację dwustopniową.

Ujawnienie rzeczywistych skutków włamania do serwisu LinkedIn spowodowało, iż pojawiło się więcej pytań niż odpowiedzi. Mamy nadzieję, że w najbliższym czasie strony, których dotyczy ten incydent, wykażą się większą otwartością, co ułatwi użytkownikom podjęcie kroków niezbędnych do zabezpieczenia swoich danych.

Autor: Michał Jarski, Regional Sales Director CEE, Trend Micro