Cyberprzestępcy i terroryści mają ze sobą więcej wspólnego, niż może się wydawać. Obie grupy korzystają z podobnych platform i usług internetowych, chociaż istnieją między nimi zasadnicze różnice.

Cyberprzestępcy i terroryści mają ze sobą więcej wspólnego, niż może się wydawać. Obie grupy korzystają z podobnych platform i usług internetowych, chociaż istnieją między nimi zasadnicze różnice.

Dążenie do zachowania anonimowości

Nie jest zaskoczeniem fakt, że anonimowość ma bardzo duże znaczenie zarówno dla cyberprzestępców, jak i terrorystów. Cyberprzestępcy od dawna używają sieci ukrytych (ang. Deep Web), sieci TOR lub wirtualnych sieci prywatnych (VPN), aby chronić się przed zdemaskowaniem. Podobnie postępują terroryści.

Organizacje terrorystyczne coraz częściej korzystają na przykład z podziemnej poczty elektronicznej, której używają cyberprzestępcy. A usługi takie jak SIGAINT, RuggedInbox i Mail2Tor są często polecane na forach jako chroniące przed czujnym okiem organów ścigania.

Mimo że nie zostały one stworzone z myślą o cyberprzestępcach czy terrorystach, obie te grupy często z nich korzystają ze względu na anonimowość, jaką zapewniają użytkownikom. Innym przykładem są służące do przesyłania wiadomości platformy, które są powiązane z kontami terrorystów. W danych kontaktowych członków organizacji terrorystycznych najczęściej podawany jest identyfikator komunikatora „Telegram” zapewniający szyfrowanie komunikacji.

Mimo że nie zostały one stworzone z myślą o cyberprzestępcach czy terrorystach, obie te grupy często z nich korzystają ze względu na anonimowość, jaką zapewniają użytkownikom. Innym przykładem są służące do przesyłania wiadomości platformy, które są powiązane z kontami terrorystów. W danych kontaktowych członków organizacji terrorystycznych najczęściej podawany jest identyfikator komunikatora „Telegram” zapewniający szyfrowanie komunikacji.

Szerzenie propagandy

Terroryści wykorzystują internet do rozpowszechniania swoich komunikatów propagandowych. Jest to jeden z tych rodzajów aktywności, który odróżnia ich od cyberprzestępców zwykle komunikujących się między sobą tylko wtedy, gdy chcą nawiązać współpracę.

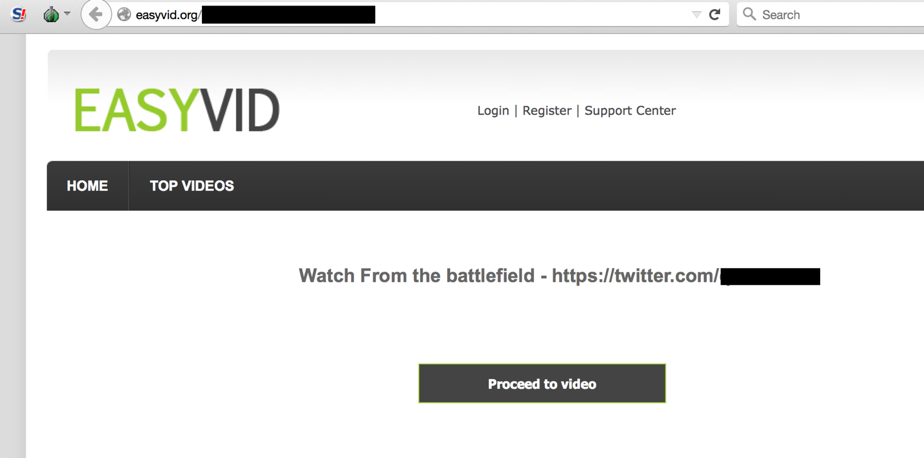

Celem terrorystów jest nie tylko przekazywanie informacji, lecz także wpływanie na opinie publiczną – często wysyłają oni komunikaty skierowane do szerokiego spectrum odbiorców, głównie w celu pozyskania nowych zwolenników. Jak zaobserwowaliśmy w trakcie naszych badań, organizacje terrorystyczne rozpowszechniają swoje treści za pomocą usług opartych na współużytkowaniu plików oraz mediów społecznościowych.

Narzędzia dostosowane do potrzeb terrorystów

Terroryści często pobierają narzędzia z zestawów oferowanych przez cyberprzestępców, aby wykorzystać je do realizacji swoich zamierzeń. Istnieją jednak również aplikacje stworzone specjalnie z myślą o ich potrzebach. Odkryliśmy wiele narzędzi powszechnie stosowanych przez organizacje terrorystyczne do szyfrowania komunikatów oraz dystrybuowania informacji w grupach kontaktowych.

Więcej informacji o wynikach naszego badania zamieściliśmy w opracowaniu „Mroczna strona Internetu: analiza technologii używanych zarówno przez cyberprzestępców, jak i organizacje terrorystyczne” (org. Dark Motives Online: An Analysis of Overlapping Technologies Used by Cybercriminals and Terrorist Organizations; materiał w języku angielskim).