Czy złośliwe oprogramowanie do kopania kryptowalut dorówna rozpowszechnieniem oprogramowaniu ransomware? Popularność i rosnące znaczenie kryptowalut przyciąga cyberprzestępców do tego stopnia, że malware do kopania kryptowalut zdaje się dotrzymywać kroku oprogramowaniu typu ransomware. Okazuje się, że w 2017 roku kopanie kryptowalut było najczęściej wykrywanym zdarzeniem sieciowym w urządzeniach połączonych z domowymi routerami.

Wykres 1. W 2017 r. kopanie kryptowalut było najczęściej wykrywanym zdarzeniem sieciowym w urządzeniach połączonych z domowymi routerami (na podstawie danych z rozwiązania Trend Micro Smart Home Network)

Wykres 1. W 2017 r. kopanie kryptowalut było najczęściej wykrywanym zdarzeniem sieciowym w urządzeniach połączonych z domowymi routerami (na podstawie danych z rozwiązania Trend Micro Smart Home Network)

Początki były niepozorne: w połowie 2011 r. malware do kopania kryptowalut był używany przede wszystkim jako dodatek do głównych form ataków, takich jak robaki i backdoor’y. Stopniowo ewoluowało i stało się na tyle skutecznym sposobem czerpania zysków, że zainteresowali się nim nawet przestępcy wykorzystujący oprogramowanie do cyberszpiegostwa i oprogramowanie ransomware oraz zorganizowane grupy hakerów.

Na przykład w styczniu 2017 r. jeden bitcoin (BTC) był wyceniany na ok. 1000 USD. Potem jego cena gwałtownie wzrosła i obecnie wynosi ponad 11 000 USD. W pewnym momencie za 1 BTC płacono rekordowe 20 000 USD. Podobnie rzecz się miała z kryptowalutą monero (XMR), której wartość wystrzeliła z 13 USD w styczniu 2017 r. do 325 USD w lutym 2018 r. Rynek kryptowalut jest niesłychanie zmienny, ale wzrosty potrafią być bardzo duże i gwałtowne. To tłumaczy zainteresowanie kryptowalutami ze strony cyberprzestępców, a tam, gdzie można zarobić, pojawiają się też zagrożenia.

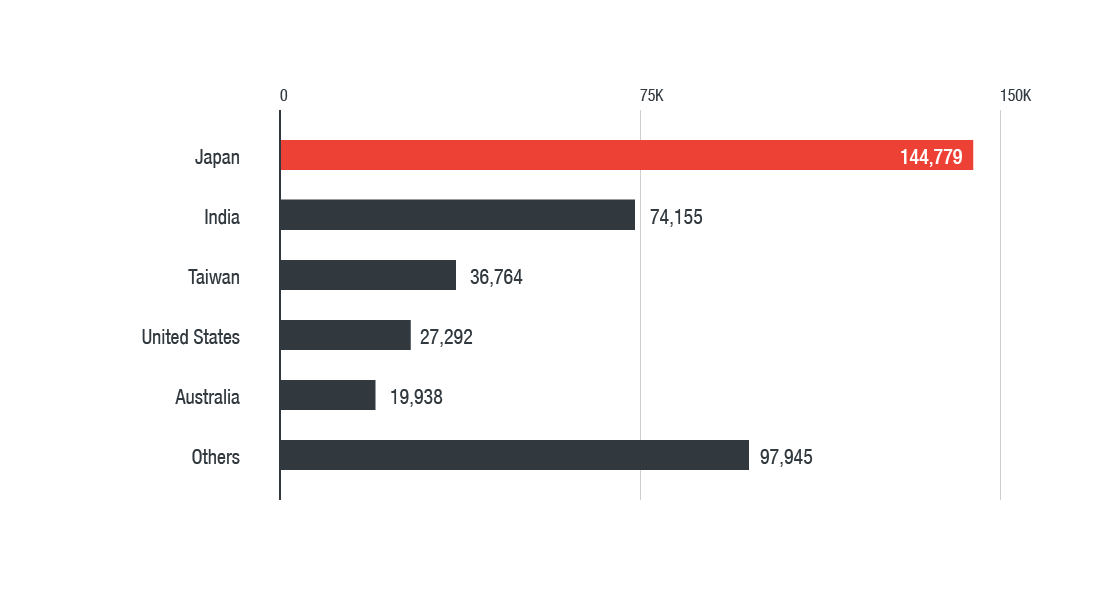

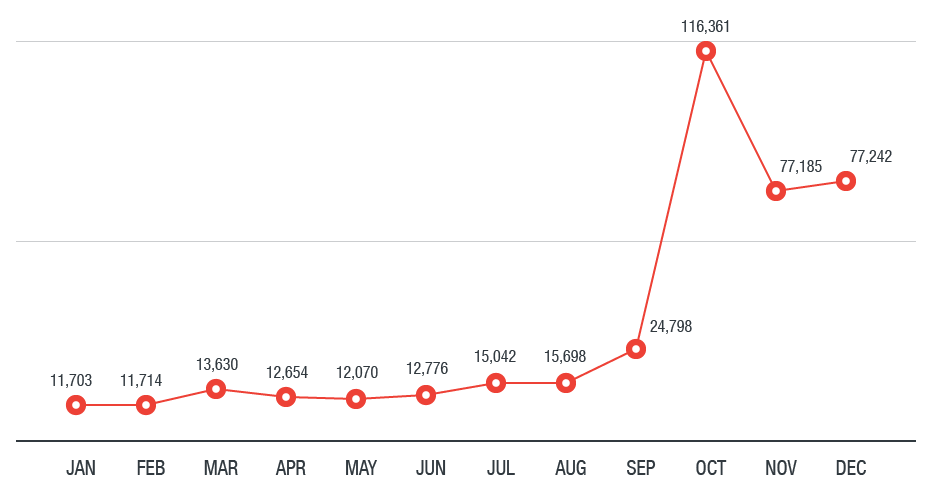

Potwierdzeniem tej tezy jest złośliwe oprogramowanie do kopania kryptowalut oraz ogromny wzrost jego popularności. Jak wynika z wykresu przedstawionego poniżej, w 2017 roku popularność malware’u do kopania kryptowalut znacznie wzrosła, osiągając szczyt w październiku (116 361 wykrytych przypadków), by następnie ustabilizować się w listopadzie i grudniu. Najwięcej przypadków użycia malware’u do kopania kryptowalut wykryto w Japonii, Indiach, na Tajwanie, w Stanach Zjednoczonych i Australii.

Wykres 2. Wykryte przypadki użycia oprogramowania do kopania kryptowalut w 2017 r.

Wykres 2. Wykryte przypadki użycia oprogramowania do kopania kryptowalut w 2017 r.

(na podstawie danych z infrastruktury Trend Micro Smart Protection Network)

Wykres 3. Wykryte przypadki użycia złośliwego oprogramowania do kopania kryptowalut w 2017 r. wg krajów (na podstawie danych z infrastruktury Trend Micro Smart Protection Network)

Wykres 3. Wykryte przypadki użycia złośliwego oprogramowania do kopania kryptowalut w 2017 r. wg krajów (na podstawie danych z infrastruktury Trend Micro Smart Protection Network)

Można już również zauważyć inne trendy w zakresie stosowania złośliwego oprogramowania do kopania kryptowalut, które zwiastują przyszły rozwój wypadków. Warto tu wymienić na przykład wykorzystywanie zarówno wiarygodnych narzędzi, jak i oprogramowania typu grayware, zwłaszcza Coinhive, czyli preferowanego oprogramowania do kopania waluty monero oraz pojawienie się bezplikowych koparek kryptowalut.

Od bitcoina do monero

Coinhive udostępnia użytkownikom i przedsiębiorstwom alternatywną platformę do czerpania korzyści finansowych. Platforma ta ma wbudowany kod JavaScript, który wykorzystuje procesory komputerów osób odwiedzających dany serwis WWW do kopania kryptowaluty monero. Ta metoda jest wygodna i daje możliwości dostosowywania, co nie umknęło uwadze cyberprzestepców. Według doniesień złośliwe wersje koparki Coinhive były szóstym pod względem popularności złośliwym oprogramowaniem na świecie. Atakowało ono nawet oficjalne serwisy internetowe organizacji w Stanach Zjednoczonych i Wielkiej Brytanii, jak również serwery w chmurze znanych firm. Ponadto koparka ta rozprzestrzeniała się za pomocą złośliwych ogłoszeń (ang. malvertisements).

Nie dziwi zatem, że monero jest walutą preferowaną przez Coinhive i cyberprzestępców. CryptoNight, czyli algorytm wykorzystywany do kopania monero, został bowiem zaprojektowany z myślą o odporności na kopanie za pomocą układów ASIC. Dlatego algorytm ten bardziej nadaje się do obliczania skrótów (ang. hash) przy użyciu procesorów komputerów użytkowników indywidualnych.

Technicznie rzecz biorąc, bitcoina wciąż można kopać za pomocą procesorów (CPU) i procesorów graficznych (GPU) lub ich połączenia. Jednakże nie jest to już tak opłacalne jak kiedyś, zwłaszcza w porównaniu z możliwościami, jakie dają dedykowane kopalnie wykorzystujące układy ASIC oraz kopanie kryptowalut w chmurze. Zwykła koparka może pracować non stop przez cały rok, a mimo to nie wykopać nawet jednego bitcoina.

Monero jest walutą bardziej pseudo-anonimową niż bitcoin. Używa tzw. sygnatur okrężnych (ang. ring signatures), które utrudniają śledzenie transakcji dokonywanych w łańcuchu bloków monero, w tym uzyskiwanie danych takich jak adres, kwota, nadawca, odbiorca itd.

Bezplikowy malware do kopania kryptowalut

Złośliwe oprogramowanie do kopania kryptowalut ewoluuje w podobny sposób, co ransomware: zaczynamy obserwować stosowanie eksploitów i bezplikowego malware’u w celu instalowania koparek. Coinhive donosi, że 10–20 aktywnych koparek na stronie WWW generuje miesięczny zysk w wysokości 0,3 XMR, czyli ok. 97 USD (według stanu na 22 lutego 2018 r.). Armia systemów zombie mogłaby wygenerować zyski wielokrotnie wyższe.

Przykładem jest tu wykryty przez nas w zeszłym roku malware do kopania kryptowalut, który rozpowszechniał się za pomocą exploit’a EternalBlue a dzięki Windows Management Instrumentation (WMI) utrwalał się w systemie. Złośliwe oprogramowanie Adylkuzz do kopania monero było jednym z pierwszych przypadków wykorzystania eksploita EternalBlue przed WannaCry. Im dłużej luki w zabezpieczeniach systemów i sieci pozostają niezałatane, tym bardziej te systemy są narażone na ponowne zainfekowanie.

Jak pokazano poniżej, w przypadku malware’u do kopania kryptowalut typowy łańcuch infekcji obejmuje ładowanie szkodliwego kodu do pamięci systemu. Jedynymi fizycznymi śladami infekcji są szkodliwy plik wsadowy, zainstalowana usługa WMI i plik wykonywalny PowerShell. Niektóre rodzaje malware’u do kopania kryptowalut rozprzestrzeniają się za pomocą exploit’ów EternalBlue, ale zaobserwowaliśmy również wykorzystanie Mimikatz w celu przejęcia danych uwierzytelniających użytkowników i użycia ich do zmiany ich komputerów w węzły do kopania monero.

Podatności stanowią jedną z głównych bram, przez które malware do kopania kryptowalut wnika do systemów użytkowników. Potwierdzeniem tego są niedawno zaobserwowane przez nas próby włamania się do systemów zarządzania bazami danych Apache CouchDB. JenkinsMiner, koń trojański (RAT) atakujący serwery Jenkins i jednocześnie przenoszący koparkę monero, dał ponoć zarobić swoim operatorom ponad 3 mln USD w monero.

Jak powstrzymać oprogramowanie do kopania kryptowalut

W wielu krajach kryptowaluty nie są zabronione. O ile same kryptowaluty są z natury zdecentralizowane, to obrót nimi często podlega regulacjom prawnym. Jednakże nielegalne kopanie kryptowalut za pomocą złośliwego oprogramowania to zupełnie inna sytuacja.

Chociaż wpływ malware’u do kopania kryptowalut nie jest aż tak namacalny i szkodliwy jak wpływ oprogramowania ransomware, to stanowi równie poważne zagrożenie. W grudniu zeszłego roku Loapi, czyli złośliwe oprogramowanie do kopania monero na urządzeniach z systemem Android, pokazało, że można fizycznie uszkodzić urządzenie mobilne.

Ale w kopaniu kryptowalut przez cyberprzestępców nie chodzi tylko o wykorzystanie cudzego urządzenia czy prądu. Zjawisko to stanowi odzwierciedlenie nieustających zmian technologicznych, a także nowych zagrożeń i ryzyka, jakie te zmiany za sobą niosą. Podobnie jak w przypadku ransomware przewidujemy, że malware do kopania kryptowalut stanie się równie zróżnicowany co powszechny i będzie wykorzystywać szereg różnych metod infekowania systemów swoich ofiar. Pokazuje to potrzebę uzupełnienia mechanizmów zabezpieczeń o dogłębną ochronę oraz wdrożenia najlepszych praktyk nie tylko wśród przedsiębiorstw i zwykłych użytkowników, lecz także projektantów i producentów urządzeń.

Technologia zabezpieczeń XGen™ firmy Trend Micro łączy w sobie techniki różnych generacji w celu ochrony systemów przed złośliwym oprogramowaniem do kopania kryptowalut. Technologia ta obejmuje między innymi zaawansowane mechanizmy uczenia maszynowego, które pozwalają zabezpieczać bramy oraz stacje końcowe, a także serwery fizyczne, wirtualne i chmurowe. Dzięki takim rozwiązaniom jak filtrowanie ruchu w sieci WWW i adresów URL, analiza behawioralna sandbox, który można dostosować do indywidualnych potrzeb, platforma XGen™ chroni użytkowników przed współczesnymi wyspecjalizowanymi zagrożeniami, które obchodzą tradycyjne mechanizmy bezpieczeństwa, wykorzystują znane, nieznane i nieujawnione podatności, wykradają lub szyfrują dane osobowe oraz kopią kryptowaluty. Inteligentna, zoptymalizowana i zintegrowana technologia XGen™ jest podstawą działania pakietu rozwiązań zabezpieczających firmy Trend Micro: Hybrid Cloud Security, User Protection i Network Defense.