Cyberatak na wielką skalę uderza w różnego typu użytkowników, głównie w Europie. Wiadomo, że jego przyczyną jest odmiana szkodliwego oprogramowania ransomware o nazwie Petya, którą Trend Micro wykrywa już jako RANSOM_PETYA.SMA. Jako metod zainfekowania Petya wykorzystuje eksploita EternalBlue i narzędzie PsExec.

Cyberatak na wielką skalę uderza w różnego typu użytkowników, głównie w Europie. Wiadomo, że jego przyczyną jest odmiana szkodliwego oprogramowania ransomware o nazwie Petya, którą Trend Micro wykrywa już jako RANSOM_PETYA.SMA. Jako metod zainfekowania Petya wykorzystuje eksploita EternalBlue i narzędzie PsExec.

Użytkownikom indywidualnym i firmom zalecamy natychmiastowe podjęcie następujących działań, które pomogą w uniknięciu infekcji:

• instalacja poprawki zabezpieczającej MS17-010,

• wyłączenie portu 445 TCP,

• ograniczenie liczby kont z grupowym dostępem na prawach administratora.

Ponadto Trend Micro zabezpiecza swoich klientów za pomocą narzędzia Predictive Machine Learning i innych funkcji chroniących przed atakami ransomware, które są dostępne w rozwiązaniu Trend Micro XGen™. Obecnie analizujemy to nowe zagrożenie.

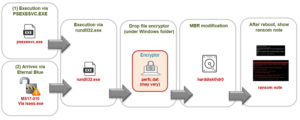

Łańcuch infekcji

Jak już wspomnieliśmy, aby dostać się do systemu, Petya wykorzystuje PsExec ― oficjalny program narzędziowy firmy Microsoft służący do uruchamiania procesów w zdalnych systemach, oraz eksploita EternalBlue. Ten ostatni, użyty już wcześniej w ataku WannaCry, wymierzony jest w lukę w zabezpieczeniach protokołu Server Message Block (SMB) v1. Gdy nowa odmiana wirusa Petya jest już w systemie, uruchamia się za pomocą procesu rundll32.exe, po czym rozpoczyna szyfrowanie z wykorzystaniem pliku perfc.dat znajdującego się w folderze Windows.

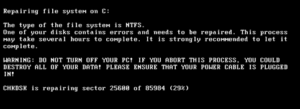

Następnie Petya dodaje zaplanowane zadanie, które powoduje zrestartowanie systemu po co najmniej godzinie. Równocześnie sektor MBR (Master Boot Record) jest modyfikowany w taki sposób, aby narzędzie szyfrujące zaszyfrowało dane, a na ekranie ukazała się informacja z żądaniem okupu. Na początku, w trakcie szyfrowania, wyświetlany jest fałszywy komunikat programu CHKDSK. Petya nie zmienia rozszerzeń żadnego z zaszyfrowanych plików, co jest nietypowe w przypadku ataków ransomware. Lista rozszerzeń szyfrowanych plików zawiera ponad 60 pozycji. Warto podkreślić, że są to głównie typy plików używane w systemach przedsiębiorstw, brakuje natomiast obrazów i plików wideo, będących celem innych ataków ransomware.

Rysunek 1. Schemat łańcucha infekcji

Rysunki 2 i 3. Komunikaty wyświetlane przez szkodliwe oprogramowanie ransomware po zrestartowaniu systemu

Nowa odmiana szkodliwegooprogramowania Petya przypomina WannaCry nie tylko ze względu na wykorzystanie eksploita EternalBlue. W obu przypadkach proces wyłudzania okupu jest stosunkowo prosty, a hakerzy użyli zakodowanego adresu Bitcoin, przez co odszyfrowywanie danych wymaga od nich znacznie większego nakładu pracy. Pod tym względem nowy wirus Petya różni się od swoich wcześniejszych odmian, które miały bardziej rozbudowany interfejs użytkownika dla tego procesu. Od każdej ofiary przestępcy żądają 300 dolarów, a na wskazany adres Bitcoin wpłynęło dotychczas około 7500 USD. Podobnie jak po każdym ataku ransomware, również w tym przypadku odradzamy płacenie okupu, zwłaszcza że konto e-mail podane w komunikacie Petyi nie jest już aktywne.

Wykorzystanie procesów PsExec i WMIC (Windows Management Information Command-line)

Petya w inteligentny sposób wykorzystuje prawidłowe procesy systemu Windows ― PsExec i WMIC (Windows Management Information Command-line). Ten ostatni jest interfejsem ułatwiającym korzystanie z usługi WMI (Windows Management Instrumentation).

Gdy szkodliwe oprogramowanie ransomware znajdzie się w systemie, umieści na maszynie docelowej plik psexec.exe jako dllhost.dat. Zostawi również swoją kopię w pliku \\{remote machine name}\admin$\{malware filename}. Następnie wykona tę kopię, wykorzystując lokalnie plik dllhost.dat (jest to nazwa pliku narzędzia PSExec) z następującymi parametrami:

dllhost.dat \\{remote machine name} -accepteula -s -d C:\Windows\System32\rundll32 “C:\Windows\{malware filename}”,#1 {random number minimum 10} {enumerated credentials}

Format parametru {enumerated credentials} jest następujący:

“un1:pw1” “un2:pw2” “un3:pw3” … “unN:pwN”

Jeśli proces ten się nie powiedzie, Petya wykorzysta program WMIC.EXE do wykonania pliku na zdalnej maszynie:

%System%\wbem\wmic.exe /node:”{node}” /user:”{user name}” /password:”{password}” process call create “C:\Windows\System32\rundll32 \”C:\Windows\{malware filename}\” #1 {random number minimum 10} {enumerated credentials}”

Petya będzie rozsyłać szkodliwe oprogramowanie na inne systemy w sieci lokalnej za pomocą procesu PSExec lub WMIC, a jeśli ta część łańcucha infekcji się nie uda (i tylko wtedy), wykorzysta lukę w zabezpieczeniach EternalBlue.

Sposób wydobywania informacji

Odkryliśmy, że ta odmiana wirusa Petya stosuje zaawansowaną metodę wydobywania informacji z zainfekowanego systemu. Do pobierania nazw użytkowników i haseł wykorzystuje wiarygodne narzędzie zabezpieczające Mimikatz, które zostało poddane odpowiedniej modyfikacji. 32- i 64-bitowe pliki wykonywalne tego narzędzia są szyfrowane i przechowywane w sekcji zasobów oprogramowania ransomware. Wydobywanie danych rozpoczyna się, gdy główny proces szkodliwego oprogramowania otwiera kanał, którego zmodyfikowany Mimikatz używa do zapisywania swoich wyników. Wyniki te są następnie odczytywane przez główny proces szkodliwego oprogramowania. Jak już wspomnieliśmy, za pomocą tych pobranych informacji Petya może rozprzestrzeniać się na inne systemy w sieci lokalnej.

Procedura modyfikacji dysku

Przed rozpoczęciem szyfrowania Petya w ramach swojego procesu modyfikuje sektor MBR. Początkowo w sektorze następującym po sektorze VBR (Volume Boot Record) zostaje zapisany kod (0xBAADF00D), co uniemożliwia uruchomienie systemu.

Petya uzyskuje również dostęp do następujących sektorów:

• Sektory od 0 do 18 (offset dysku od 0 do 25 FFh) zostają zastąpione własnym programem startowym oprogramowania Petya.

• W sektorze 32 (offset dysku od 4000 h do 41 FFh) zostają zapisane strukturalne dane losowe.

• Sektor 33 (offset dysku od 4200 h do 43 FFh) zostaje wypełniony kodem 07 h.Oryginalny sektor MBR jest zaszyfrowany:

• W sektorze 34 (offset dysku od 4400 h do 45 FFh) zostaje zapisany oryginalny sektor MBR zaszyfrowany za pomocą kodu XOR.

Jeśli powyższy proces się nie uda, Petya zastąpi sektory 0-9 kodem (0xBAADF00D).

Z opisanym zagrożeniem powiązane są następujące algorytmy szyfrujące SHA256:

• 027cc450ef5f8c5f653329641ec1fed91f694e0d229928963b30f6b0d7d3a745

• 64b0b58a2c030c77fdb2b537b2fcc4af432bc55ffb36599a31d418c7c69e94b1

Więcej informacji: https://www.trendmicro.com/vinfo/us/security/news/cybercrime-and-digital-threats/frequently-asked-questions-the-petya-ransomware-outbreak

Marek Krauze, ekspert ds. cyberbezpieczeństwa w Trend Micro – komentarz

Polska nie jest odrębną wyspą na mapie Internetu – także jesteśmy narażeni na ataki cyberprzestępców, w efekcie wiele firm różnej wielkości oraz z wielu branż zostało zaatakowanych przez ostatnią odmianę ransomware’u PETYA. Ponieważ szkodliwe oprogramowanie wykorzystuje różne techniki do infekowania kolejnych komputerów, wiele osób i instytucji może być narażonych na skuteczny atak powodujący zaszyfrowanie danych oraz zablokowanie dostępu do systemu komputerowego. Jeśli PETYA będzie miał możliwość zarażenia komputera w tej samej sieci lokalnej, zrobi to bez żadnej interakcji z użytkownikiem – dlatego też jeden zainfekowany komputer może oznaczać infekcję w skali całej organizacji.

Ransomware to pierwszy skuteczny na masową skalę model biznesowy dla cyber-kryminalistów. Przy niewielkim nakładzie środków i praktycznie zerowym zagrożeniu karą mogą oni zarazić szkodliwym oprogramowaniem dziesiątki, a nawet setki tysięcy komputerów, domagając się stosunkowo niewielkich pieniędzy, żeby przywrócić systemy do działania. O ile osoby i firmy są w posiadaniu kopii zapasowych i mogą pozwolić sobie na przestój niezbędny do odtworzenia systemów z takich kopii, to nie muszą i nie powinny płacić okupu. Niestety możemy się spodziewać kolejnych ataków – są to łatwe pieniądze w oczach cyberprzestępców.